(Plesk para Linux) Ajuste Plesk para el cumplimiento de PCI DSS

En esta sección se describen los pasos a realizar si desea proteger su servidor y garantizar la conformidad con PCI DSS en un servidor Linux.

Instalación de la versión más reciente del software

Antes de empezar, le recomendamos actualizar todo el software presente en su servidor a las versiones más recientes.

Desactivación de protocolos y ciphers SSL/TLS poco seguros

A continuación deberá ejecutar la utilidad PCI Compliance Resolver disponible en el directorio de instalación de Plesk. De esta forma se desactivarán los protocolos y ciphers SSL/TLS poco seguros para los servidores de correo y web gestionados mediante Plesk, además de aplicarse otros cambios de seguridad.

Para ejecutar la utilidad:

Acceda al shell del servidor.

Emita el siguiente comando:

plesk sbin pci_compliance_resolver {--enable|--disable} [<service>]

A continuación se detallan los valores que pueden usarse para el argumento <service>:

-

panel- Aplicando cambios de seguridad para sw-cp-server (nginx para Plesk). -

apache- Aplicando cambios de seguridad para el servidor Apache. -

courier- Aplicando cambios de seguridad para Courier IMAP. -

dovecot- Aplicando cambios de seguridad para Dovecot. -

qmail- Aplicando cambios de seguridad para qmail. -

postfix- Aplicando cambios de seguridad para Postfix MTA. -

proftpd- Aplicando cambios de seguridad para ProFTPd. -

all- Aplicando cambios de seguridad para todos los servicios instalados descritos anteriormente. Este es el valor predeterminado.

De ejecutar la utilidad con la opción --enable , se aplicaran los siguientes cambios de seguridad a los servicios especificados:

- Establece la siguiente lista de ciphers:

"EECDH+AESGCM+AES128:EECDH+AESGCM+AES256:EDH+AESGCM+AES128:EDH+AESGCM+AES256:EECDH+SHA256+AES128:EECDH+SHA384+AES256:EDH+SHA256+AES128:EDH+SHA256+AES256:EECDH+SHA1+AES128:EECDH+SHA1+AES256:EDH+SHA1+AES128:EDH+SHA1+AES256:EECDH+HIGH:EDH+HIGH:AESGCM+AES128:AESGCM+AES256:SHA256+AES128:SHA256+AES256:SHA1+AES128:SHA1+AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!KRB5:!aECDH:!EDH+3DES". - En las versiones más recientes de los sistemas operativos, establece los siguientes protocolos:

"TLSv1.1 TLSv1.2". En las versiones más antiguas (incluyendo CentOS 5, Red Hat Enterprise Linux 5 y CloudLinux 5), establece los siguientes protocolos:"TLSv1 TLSv1.1 TLSv1.2"(de hecho, en estos sistemas operativos sólo funcionaráTLSv1). - Establece el tamaño del parámetro DH a 2048.

- Desactiva la compresión SSL/TLS.

- Establece

disable_plaintext_auth = yespara Dovecot. - Desactiva la autenticación de texto sin formato para conexiones no cifradas para Courier.

La ejecución de la utilidad con la opción --disable revierte parcialmente los cambios efectuados por la utilidad con la opción --enable . Concretamente, el tamaño del parámetro DH y las opciones de compresión SSL/TLS permanecen intactas, mientras que la lista de protocolos y ciphers se revierte al conjunto predeterminado, que contiene los protocolos "TLSv1 TLSv1.1 TLSv1.2" y los ciphers "HIGH:!aNULL:!MD5" .

Si desea modificar los protocolos y/o ciphers para todos los servicios, puede llamar a la utilidad server_pref. Encontrará más información sobre el uso de esta utilidad en server_pref: Interface and System Preferences.

Si necesita especificar parámetros específicos para algunos servicios, puede llamar a la utilidad sslmng de forma manual:

plesk sbin sslmng --ciphers="EECDH+AESGCM+AES128:EECDH+AESGCM+AES256:EDH+AESGCM+AES128:EDH+AESGCM+AES256:EECDH+SHA256+AES128:EECDH+SHA384+AES256:EDH+SHA256+AES128:EDH+SHA256+AES256:EECDH+SHA1+AES128:EECDH+SHA1+AES256:EDH+SHA1+AES128:EDH+SHA1+AES256:EECDH+HIGH:EDH+HIGH:AESGCM+AES128:AESGCM+AES256:SHA256+AES128:SHA256+AES256:SHA1+AES128:SHA1+AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!KRB5:!aECDH:!EDH+3DES" --protocols="TLSv1.1 TLSv1.2" --strong-dh --disable-tls-compression

Añada la opción "--service <some_service>" al comando anterior y modifique las opciones SSL/TLS para un determinado servicio, de ser necesario.

Nota: los cambios efectuados por la utilidad sslmng pueden sobrescribirse mediante la llamada posterior de la utilidad server_pref o mediante una actualización de Plesk.

Limitaciones

Tenga presente las siguientes limitaciones:

- No es posible configurar los protocolos para el agente de correo de qmail, puesto que qmail no es suficientemente seguro para satisfacer la conformidad PCI DSS. En su lugar, se recomienda usar Postfix.

- Los ciphers de qmail no pueden modificarse mediante las utilidades de Plesk, si bien es posible modificarlos mediante el archivo de configuración.

- TLSv1.1 y TLSv1.2 no se soportan en CentOS 5, Red Hat Enterprise Linux 5 y CloudLinux 5.

- El tamaño del parámetro DH no puede gestionarse para Apache del proveedor del sistema operativo (CentOS 5, Red Hat Enterprise Linux 5 y CloudLinux 5).

- La compresión SSL/TLS no se desactiva en Debian 7 for ProFTPd, Dovecot y Postfix.

Prohibición del acceso externo al servidor de bases de datos MySQL/MariaDB

También debe prohibir el acceso al servidor de bases de datos MySQL/MariaDB desde direcciones externas. Para ello, ejecute el siguiente comando:

plesk sbin mysqlmng --bind-address local

Protección de información sobre archivos

Con el fin de mitigar los riesgos de seguridad que suponen la revelación de información sobre archivos y sus propiedades por parte del servidor web Apache, añada la directiva FileETag al archivo de configuración del servidor web.

Para ello:

- Abra el archivo de configuración del servidor web:

- En Debian y Ubuntu, lo encontrará en

/etc/apache2/plesk.conf.d/roundcube.htaccess.inc. - En otras distribuciones de Linux, lo encontrará en

/etc/httpd/conf/httpd.conf.

- En Debian y Ubuntu, lo encontrará en

- Añada la línea

FileETag MTime Sizey guarde el archivo. - Reinicie el servidor web.

En sistemas basados en el paquete Debian, emita el comando /etc/init.d/apache2 restart.

En sistemas basados en el paquete RPM, emita el comando /etc/init.d/httpd restart.

Protección del acceso FTP

Con el fin de impedir que ProFTPd muestre información sobre su versión en las conexiones FTP, haga lo siguiente:

- Abra el archivo de configuración

/etc/proftpd.confde ProFTPd. - Añada la línea

ServerIdent offal archivo. - Guarde el archivo.

Si permite conexiones FTP a su servidor, deberá prohibir todas las conexiones FTP, a excepción de las conexiones FTPS seguras.

Si únicamente desea permitir conexiones FTPS a su servidor:

-

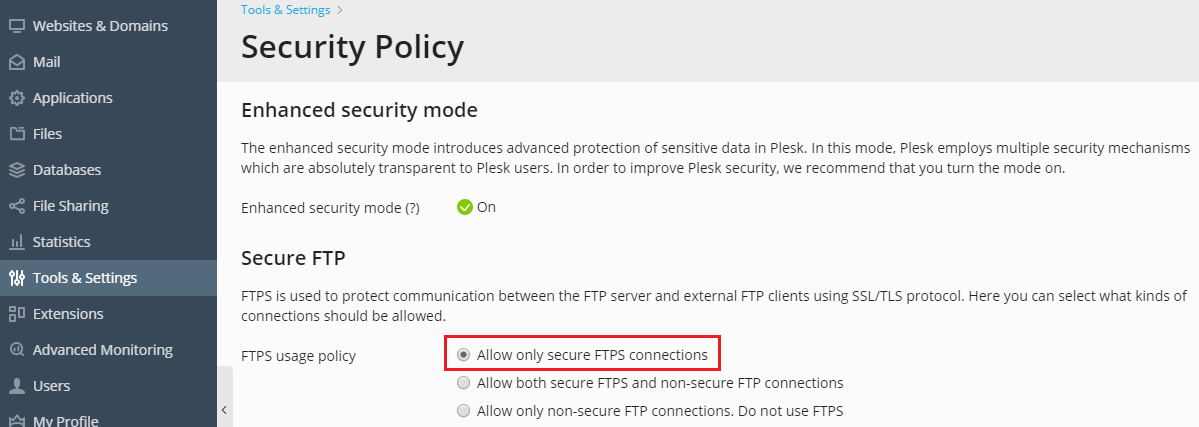

Vaya a Herramientas y configuración > Directiva de seguridad.

-

Seleccione la opción Permitir únicamente conexiones FTPS seguras para Directiva de uso de FTPS.