(Plesk for Linux) Fail2Ban Jails Management

resumen: If Fail2Ban is enabled on your Plesk server, you may want to configure one or more Fail2Ban jails that are used to block IP addresses.

In this topic, you will learn how to create, configure, remove, activate, and deactivate Fail2Ban jails. You will also learn how to add filters used by Fail2Ban jails.

Información general

Un jail de Fail2Ban es una combinación de un filtro y una o varias acciones. El filtro define una expresión regular que coincide con un patrón correspondiente a un intento de inicio de sesión fallido o cualquier otra actividad sospechosa. Las acciones definen los comandos que se ejecutan cuando el filtro detecta una dirección IP abusiva.

Un jail puede estar activo o inactivo. Cuando el servicio Fail2Ban está en ejecución, sólo se usarán jails activos para monitorizar los archivos de registro y para prohibir direcciones IP sospechosas.

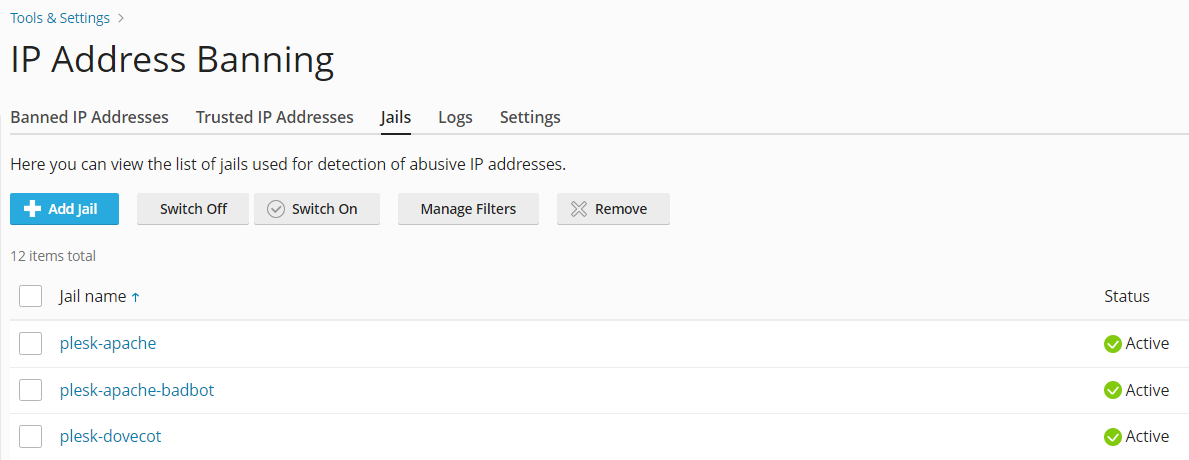

In Plesk, there are preconfigured jails for all hosting services (web server, mail server, FTP server, and so on). Most of them work in the same way: they detect failed login attempts and block access to the service for ten minutes. These jails are listed at the «Jails» tab at Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»).

Dispone de los siguientes jails preconfigurados:

- plesk-apache detecta errores de autorización de Apache y prohíbe a los atacantes durante 10 minutos.

- plesk-apache-badbot busca extractores de direcciones de email y escáneres de vulnerabilidad en los archivos de registro de acceso de Apache. La prohibición tiene una duración de dos días.

- plesk-dovecot detecta errores de autenticación de Dovecot IMAP, POP3 y Sieve y prohíbe a los atacantes durante 10 minutos.

- plesk-horde y plesk-roundcube detectan fallos de acceso de webmail y bloquean el acceso a un servicio web durante 10 minutos.

- plesk-modsecurity prohíbe direcciones IP identificadas como peligrosas por el firewall para aplicaciones web de ModSecurity. El jail únicamente puede activarse si ya se está ejecutando ModSecurity y será efectivo incluso si ModSecurity se está ejecutando en modo «Sólo detección». La prohibición tiene una duración de 10 minutos.

- plesk-panel detecta errores de acceso a Plesk y prohíbe a los atacantes durante 10 minutos.

- plesk-postfix detecta errores de autenticación de Postfix SMTP y SASL y prohíbe a los atacantes durante 10 minutos.

- plesk-proftpd detecta errores de acceso de ProFTPD y prohíbe a los atacantes durante 10 minutos.

- plesk-wordpress detecta errores de autenticación de WordPress y prohíbe a los atacantes durante 10 minutos.

- recidive busca prohibiciones de otros jails en el propio registro de Fail2Ban. Bloquea a aquellos hosts que hayan recibido una prohibición de otros jails un mínimo de cinco veces en los últimos 10 minutos. La prohibición tiene una duración de una semana y se aplica a todos los servicios del servidor.

- ssh detecta errores de acceso SSH y prohíbe a los atacantes durante 10 minutos.

Los jails preconfigurados par componentes de Plesk no instalados no aparecen en la lista. Así, si el webmail de RoundCube no está instalado, el jail plesk-roundcube no se mostrará en la lista de jails disponibles.

Para proteger sus servicios de amenazas específicas y para proteger también a aquellos servicios de terceros no incluidos en Plesk, puede configurar sus propios jails, activarlos y desactivarlos, actualizar su configuración y añadir filtros que estos puedan utilizar.

Activación o desactivación de un jail

Para activar un jail:

- Acceso a Plesk.

- Go to Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»), and then go to the «Jails» tab.

- Seleccione un jail y haga clic en el botón Activar. Este botón sólo está disponible cuando el servicio Fail2Ban está en ejecución (la casilla Activar detección de intrusiones está seleccionada en la pestaña Configuración).

Nota: Si intenta activar varios jails a la vez con una operación en grupo Activar y uno de los jails no puede iniciarse, no se iniciará ningún jail. En este caso, active los jails uno a uno.

Para desactivar un jail:

- Acceso a Plesk.

- Go to Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»), and then go to the «Jails» tab.

- Seleccione un jail y haga clic en el botón Desactivar.

Configuración de las opciones de un jail

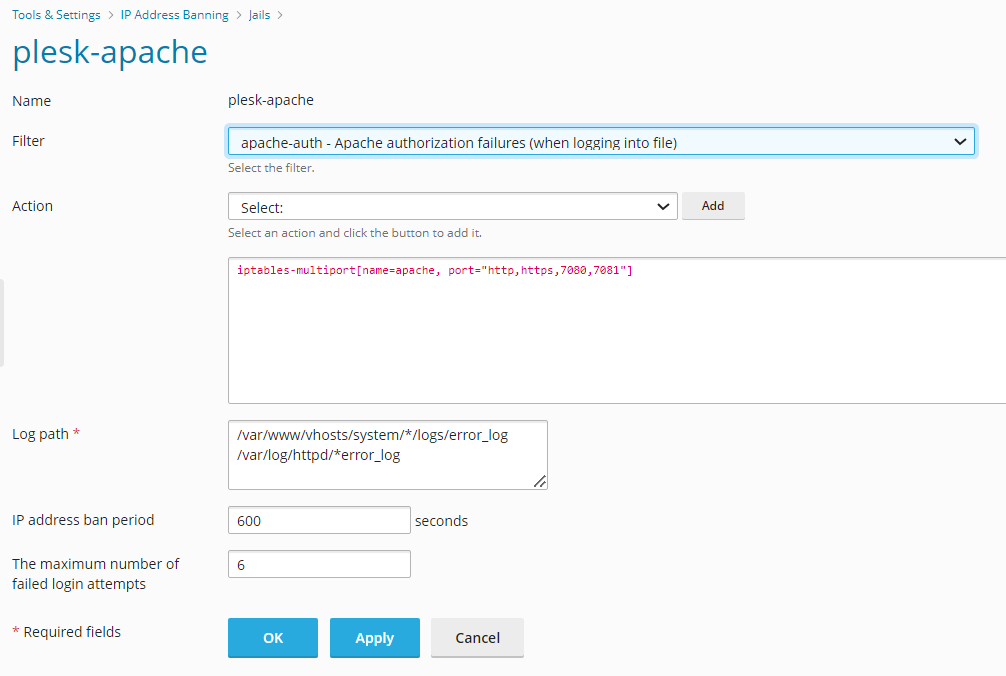

Para configurar un nuevo jail:

-

Go to Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»), and then go to the «Jails» tab.

-

Haga clic en Añadir jail.

-

Especifique el filtro.

Puede utilizar los siguientes filtros ya configurados en Plesk:

- apache-auth, para errores de autorización de Apache

- apache-badbots, para spam bots y bad web crawlers

- plesk-courierlogin, para errores de autenticación de Courier IMAP y POP3

- plesk-dovecot, para errores de autenticación de Dovecot IMAP, POP3 y Sieve

- plesk-horde, para errores de autenticación del webmail de Horde

- plesk-modsecurity, para ataques contra aplicaciones web detectados por el firewall para aplicaciones web ModSecurity

- plesk-panel, para errores de autenticación de Plesk

- plesk-qmail, para errores de autenticación de Qmail SMTP

- plesk-roundcube, para errores de autenticación del webmail de Roundcube

- plesk-wordpress, para errores de autenticación de WordPress

- postfix-sasl, para errores de autenticación de Postfix SMTP y SASL

- proftpd, para errores de inicio de sesión de ProFTPD

- recidive, para hosts prohibidos de forma repetida por Fail2Ban

- sshd, para errores de inicio de sesión SSH

Asimismo, también puede añadir su propio filtro. Para más información al respecto, consulte la sección Administración de filtros a continuación.

-

Especifique la acción del jail.

Puede utilizar las siguientes acciones ya configuradas en Plesk:

- iptables, para prohibir un atacantes en un único puerto

- iptables-allports, para prohibir un atacante en todos los puertos

- iptables-multiport, para prohibir un atacante en múltiples puertos

- sendmail, para enviar notificaciones por email a una determinada dirección de correo electrónico

Seleccione una acción en el menú Acción y haga clic en Añadir para añadirla al jail. Puede añadir tantas acciones como desee a un jail. Las acciones pueden personalizarse. Por ejemplo, puede especificar una determinada dirección de email para el envío de notificaciones o bien indicar los puertos que deberían cerrarse.

-

En el campo Ruta del registro, especifique uno o más archivos de registro que Fail2Ban deberá examinar para detectar los signos de un posible ataque.

-

Establezca el periodo de prohibición de la dirección IP en segundos.

-

Defina el número de intentos fallidos de inicio de sesión.

-

Haga clic en ACEPTAR.

Si desea modificar la configuración de un jail existente:

- Acceso a Plesk.

- Go to Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»), and then go to the «Jails» tab.

- Click the jail’s name, and then click Change Settings.

- Edite la configuración del jail y haga clic en ACEPTAR.

Para eliminar un jail:

- Acceso a Plesk.

- Go to Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»), and then go to the «Jails» tab.

- Seleccione un jail y haga clic en Eliminar.

Nota: You can only remove custom jails. Jails shipped with Plesk cannot be removed, but can be deactivated.

Administrar filtros

Para añadir un filtro que pueda ser usado por un jail:

- Acceso a Plesk.

- Go to Tools & Settings > IP Address Banning (Fail2Ban) (under «Security»), and then go to the «Jails» tab.

- Click Manage Filters, and then click Add Filter.

- Especifique el nombre del filtro y la expresión regular usada para la coincidencia de las líneas de los archivos de registro. Si desea más información acerca de los filtros de Fail2Ban, consulte la documentación disponible en http://www.fail2ban.org/wiki/index.php/MANUAL_0_8#Filters. Como Fail2Ban es una aplicación Python, la información acerca de las expresiones regulares de Python puede consultarse en https://docs.python.org/2/library/re.html.