(Plesk per Linux) Configura Plesk in modo che sia conforme a PCI DSS

Questa sezione descrive i passaggi necessari per proteggere il server e ottenere la conformità a PCI DSS su un server Linux.

Installazione della versione del software più recente

Prima di iniziare, è opportuno aggiornare tutto il software sul server installando le versioni più recenti, se possibile.

Disabilitazione delle codifiche e dei protocolli SSL/TLS deboli

Quindi è necessario eseguire l’utility PCI Compliance Resolver disponibile nella directory di installazione di Plesk. In questo modo si disabilitano le codifiche e i protocolli SSL/TLS deboli per i server web ed e-mail gestiti da Plesk e, inoltre, vengono apportate altre modifiche di sicurezza.

Per eseguire l’utility:

Accedi al server shell.

Esegui il seguente comando:

plesk sbin pci_compliance_resolver {--enable|--disable} [<service>]

I valori seguenti possono essere utilizzati per l’argomento <servizio>:

-

panel- Applicazione di modifiche di sicurezza per sw-cp-server (nginx per Plesk). -

apache- Applicazione di modifiche di sicurezza per il server Apache. -

courier- Applicazione di modifiche di sicurezza per Courier IMAP. -

dovecot- Applicazione di modifiche di sicurezza per Dovecot. -

qmail- Applicazione di modifiche di sicurezza per qmail. -

postfix- Applicazione di modifiche di sicurezza per Postfix MTA. -

proftpd- Applicazione di modifiche di sicurezza per ProFTPd. -

all- Applicazione di modifiche di sicurezza per tutti i servizi installati descritti sopra. Questo è un valore predefinito.

Eseguendo l’utility con l’opzione --enable le modifiche di sicurezza seguenti vengono applicate ai servizi specificati:

- Imposta l’elenco di codifiche seguenti:

"EECDH+AESGCM+AES128:EECDH+AESGCM+AES256:EDH+AESGCM+AES128:EDH+AESGCM+AES256:EECDH+SHA256+AES128:EECDH+SHA384+AES256:EDH+SHA256+AES128:EDH+SHA256+AES256:EECDH+SHA1+AES128:EECDH+SHA1+AES256:EDH+SHA1+AES128:EDH+SHA1+AES256:EECDH+HIGH:EDH+HIGH:AESGCM+AES128:AESGCM+AES256:SHA256+AES128:SHA256+AES256:SHA1+AES128:SHA1+AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!KRB5:!aECDH:!EDH+3DES". - Nelle versioni più recenti dei sistemi operativi, imposta i protocolli seguenti:

"TLSv1.1 TLSv1.2". Nelle versioni meno recenti (incluse CentOS 5, Red Hat Enterprise Linux 5, CloudLinux 5), imposta i protocolli seguenti:"TLSv1 TLSv1.1 TLSv1.2"(in realtà, soloTLSv1funziona in tali sistemi operativi). - Imposta le dimensioni del parametro DH su 2048.

- Disabilita la compressione SSL/TLS.

- Imposta

disable_plaintext_auth = yesper Dovecot. - Impedisce l’autenticazione in testo semplice per le connessioni non crittografate per Courier.

Eseguendo l’utility con l’opzione --disable si annullano in parte le modifiche apportate dall’utility con l’opzione --enable . In particolare, le impostazioni relative alle dimensioni del parametro DH e alla compressione SSL/TLS rimangono invariate, mentre per l’elenco di decodifiche e protocolli viene ripristinato il set predefinito (che contiene i protocolli "TLSv1 TLSv1.1 TLSv1.2" e le decodifiche "HIGH:!aNULL:!MD5").

Se occorre modificare i protocolli e/o le decodifiche per tutti i servizi, è possibile eseguire una chiamata all’utility server_pref (i dettagli sull’uso di questa utility sono disponibili in server_pref: Interface and System Preferences).

Per specificare parametri per alcuni servizi, esegui manualmente una chiamata all’utility sslmng :

plesk sbin sslmng --ciphers="EECDH+AESGCM+AES128:EECDH+AESGCM+AES256:EDH+AESGCM+AES128:EDH+AESGCM+AES256:EECDH+SHA256+AES128:EECDH+SHA384+AES256:EDH+SHA256+AES128:EDH+SHA256+AES256:EECDH+SHA1+AES128:EECDH+SHA1+AES256:EDH+SHA1+AES128:EDH+SHA1+AES256:EECDH+HIGH:EDH+HIGH:AESGCM+AES128:AESGCM+AES256:SHA256+AES128:SHA256+AES256:SHA1+AES128:SHA1+AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!KRB5:!aECDH:!EDH+3DES" --protocols="TLSv1.1 TLSv1.2" --strong-dh --disable-tls-compression

Aggiungi l’opzione "--service <un_servizio>" al comando di cui sopra e modifica le impostazioni SSL/TLS di un servizio specifico, se necessario.

Nota: le modifiche apportate dall’utility sslmng possono essere sovrascritte dalla chiamata successiva dell’utility server_pref o da un aggiornamento di Plesk.

Limitazioni

Si applicano le limitazioni seguenti:

- Non è possibile configurare i protocolli per l’agente di posta qmail; pertanto, qmail non è sufficientemente sicuro per la conformità a PCI DSS. In sostituzione, è consigliabile utilizzare Postfix.

- Le decodifiche per qmail non possono essere modificate tramite le utility Plesk (benché sia possibile apportarvi modifiche mediante il file di configurazione).

- CentOS 5, Red Hat Enterprise Linux 5 e CloudLinux 5 non supportano TLSv1.1 e TLSv1.2.

- Le dimensioni del parametro DH non possono essere gestite per Apache dal fornitore del SO (CentOS 5, Red Hat Enterprise Linux 5, CloudLinux 5).

- La compressione SSL/TLS non è disabilitata in Debian 7 per ProFTPd, Dovecot e Postfix.

Impedire l’accesso esterno al server di database MySQL/MariaDB

È inoltre necessario impedire l’accesso al server di database MySQL/MariaDB da parte di indirizzi esterni. Per farlo, eseguire il seguente comando:

plesk sbin mysqlmng --bind-address local

Protezione delle informazioni sui file

Per limitare i rischi per la sicurezza derivanti dalla divulgazione di informazioni sui file e sulle relative proprietà dal server web Apache, aggiungi la direttiva FileETag al file di configurazione del server web.

A tale fine:

- Apri il file di configurazione del server Web per modificarlo:

- In Debian e Ubuntu, il file si trova in

/etc/apache2/plesk.conf.d/roundcube.htaccess.inc. - In altre distribuzioni Linux, si trova in

/etc/httpd/conf/httpd.conf.

- In Debian e Ubuntu, il file si trova in

- Aggiungi la riga

FileETag MTime Sizee salva il file. - Riavvia il server web.

Nei sistemi basati su pacchetti Debian, esegui il comando /etc/init.d/apache2 restart.

Nei sistemi basati su pacchetti RPM, esegui il comando /etc/init.d/httpd restart.

Protezione dell’accesso FTP

Per evitare che ProFTPd mostri informazioni sulla sua versione nelle connessioni FTP:

- Apri il file di configurazione di ProFTPd per modificarlo

/etc/proftpd.conf. - Inserisci la riga seguente nel file:

ServerIdent off. - Salvare il file.

Se le connessioni FTP al server sono consentite, è necessario impedire tutte le connessioni FTP, tranne quelle sicure (FTPS).

Per consentire solo le connessioni FTPS al server:

-

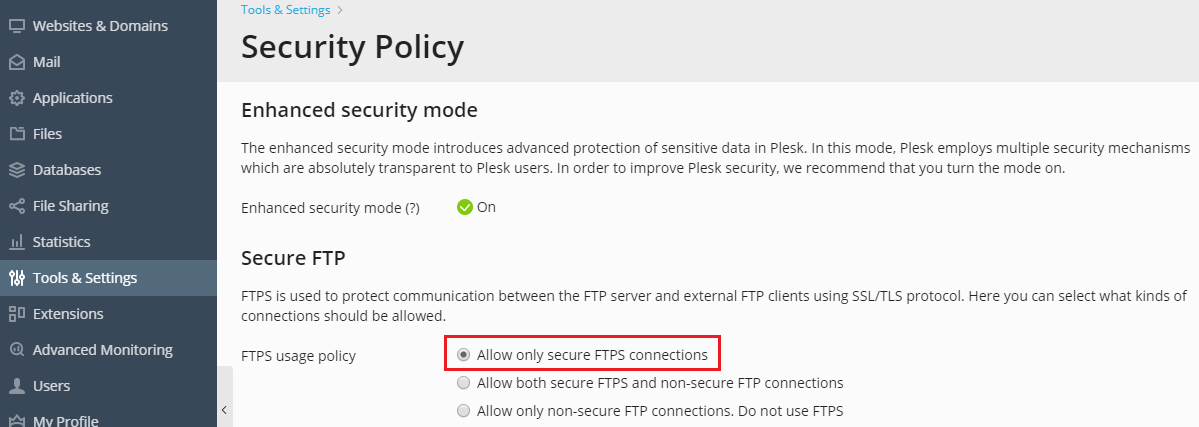

Vai su Strumenti e impostazioni > Norme di sicurezza.

-

Seleziona l’opzione Consenti solo connessioni FTPS protette per Norme sull’utilizzo FTPS.