Как настроить Plesk на соответствие PCI DSS в Linux

В этом разделе мы опишем шаги, которые вам необходимо выполнить, если вы хотите защитить ваш сервер и добиться совместимости с PCI DSS на сервере с Linux.

Установка последних версий программного обеспечения

Перед началом настройки рекомендуем вам по возможности обновить все программное обеспечение на вашем сервере до последних версий.

Отключение слабых шифров и протоколов SSL/TLS

Затем вам надо запустить утилиту PCI Compliance Resolver, которая доступна из установочной папки Plesk. Это приведет к отключению слабых шифров и протоколов SSL/TLS для веб-серверов и почтовых серверов, управляемых Plesk, а также к другим изменениям, затрагивающих безопасность.

Чтобы запустить утилиту:

Войдите в оболочку сервера.

Выполните команду:

plesk sbin pci_compliance_resolver {--enable|--disable} [<service>]

Для аргумента <service> можно использовать следующие значения:

-

panel– Применение изменений безопасности к sw-cp-server (nginx для Plesk). -

apache– Применение изменений безопасности к серверу Apache. -

courier– Применение изменений безопасности к Courier IMAP. -

dovecot– Применение изменений безопасности к Dovecot. -

qmail– Применение изменений безопасности к qmail. -

postfix– Применение изменений безопасности к Postfix MTA. -

proftpd– Применение изменений безопасности к ProFTPd. -

all– Применение изменений безопасности ко всем установленным службам, описанным выше. Это значение по умолчанию.

Запуск утилиты с опцией --enable применяет следующие изменения безопасности к указанным службам:

- Устанавливает следующий список шифров:

"EECDH+AESGCM+AES128:EECDH+AESGCM+AES256:EDH+AESGCM+AES128:EDH+AESGCM+AES256:EECDH+SHA256+AES128:EECDH+SHA384+AES256:EDH+SHA256+AES128:EDH+SHA256+AES256:EECDH+SHA1+AES128:EECDH+SHA1+AES256:EDH+SHA1+AES128:EDH+SHA1+AES256:EECDH+HIGH:EDH+HIGH:AESGCM+AES128:AESGCM+AES256:SHA256+AES128:SHA256+AES256:SHA1+AES128:SHA1+AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!KRB5:!aECDH:!EDH+3DES". - На последних версиях операционных систем устанавливает следующие протоколы:

"TLSv1.1 TLSv1.2". На более ранних версиях (в том числе, на CentOS 5, Red Hat Enterprise Linux 5 и CloudLinux 5) устанавливает следующие протоколы:"TLSv1 TLSv1.1 TLSv1.2"(фактически на этих операционных системах будет работать толькоTLSv1). - Устанавливает для параметра DH размер 2048.

- Отключает сжатие SSL/TLS.

- Устанавливает

disable_plaintext_auth = yesдля Dovecot. - Запрещает идентификацию без шифрования для нешифрованных соединений для Courier.

Запуск утилиты с опцией --disable частично отменяет изменения, выполненные этой же утилитой с опцией --enable. В частности, размер параметра DH и настройки сжатия SSL/TLS остаются такими же, тогда как список шифров и протоколов возвращается к набору по умолчанию (этот набор содержит протоколы "TLSv1 TLSv1.1 TLSv1.2" и шифры "HIGH:!aNULL:!MD5").

If you need to change protocols and/or ciphers for all services, you can

call the server_pref utility (the details of using this utility can

be found in server_pref: Interface and System Preferences).

Если вам необходимо задать конкретные параметры для некоторых служб, вызовите утилиту sslmng вручную:

plesk sbin sslmng --ciphers="EECDH+AESGCM+AES128:EECDH+AESGCM+AES256:EDH+AESGCM+AES128:EDH+AESGCM+AES256:EECDH+SHA256+AES128:EECDH+SHA384+AES256:EDH+SHA256+AES128:EDH+SHA256+AES256:EECDH+SHA1+AES128:EECDH+SHA1+AES256:EDH+SHA1+AES128:EDH+SHA1+AES256:EECDH+HIGH:EDH+HIGH:AESGCM+AES128:AESGCM+AES256:SHA256+AES128:SHA256+AES256:SHA1+AES128:SHA1+AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!KRB5:!aECDH:!EDH+3DES" --protocols="TLSv1.1 TLSv1.2" --strong-dh --disable-tls-compression

Добавьте опцию "--service <some_service>" к указанной выше команде и измените настройки SSL/TLS для конкретной службы, если это необходимо.

Примечание: Изменения, выполненные с помощью утилиты sslmng, могут быть перезаписаны с помощью последующего вызова утилиты server_pref или с помощью перезапуска обновления Plesk.

Ограничения

Существуют следующие ограничения:

- Протоколы почтового агента qmail не могут быть настроены, и поэтому qmail недостаточно безопасен для того, чтобы соответствовать PCI DSS. Вместо него рекомендуется использовать Postfix.

- Шифры для qmail нельзя изменить с помощью инструментов Plesk (хотя можно изменить их через конфигурационный файл).

- TLSv1.1 и TLSv1.2 не поддерживаются на CentOS 5, Red Hat Enterprise Linux 5 и CloudLinux 5.

- Размером параметра DH нельзя управлять в Apache от поставщика ОС (CentOS 5, Red Hat Enterprise Linux 5, CloudLinux 5).

- Сжатие SSL/TLS не отключается на Debian 7 для ProFTPd, Dovecot и Postfix.

Запрет доступа извне к серверу баз данных MySQL

Вам также необходимо запретить доступ к серверу баз данных MySQL с внешних адресов. Для этого выполните следующую команду:

plesk sbin mysqlmng --bind-address local

Защита информации о файлах

Для снижения рисков безопасности, вызванных раскрытием информации о файлах и их свойствах веб-сервером Apache, добавьте директиву FileETag в конфигурационный файл веб-сервера.

Чтобы это сделать:

- Откройте для редактирования конфигурационный файл веб-сервера:

- На Debian и Ubuntu он расположен в

/etc/apache2/plesk.conf.d/roundcube.htaccess.inc. - На других дистрибутивах Linux он расположен в

/etc/httpd/conf/httpd.conf.

- На Debian и Ubuntu он расположен в

- Добавьте строку

FileETag MTime Sizeи сохраните файл. - Перезапустите веб-сервер.

В системах на основе Debian запустите команду /etc/init.d/apache2 restart.

В системах на основе RPM запустите команду /etc/init.d/httpd restart.

Защита FTP-доступа

Чтобы запретить ProFTPd показывать информацию о его версии во время подключения по FTP:

- Откройте для редактирования конфигурационный файл ProFTPd

/etc/proftpd.conf. - Вставьте в файл следующую строку:

ServerIdent off. - Сохраните файл.

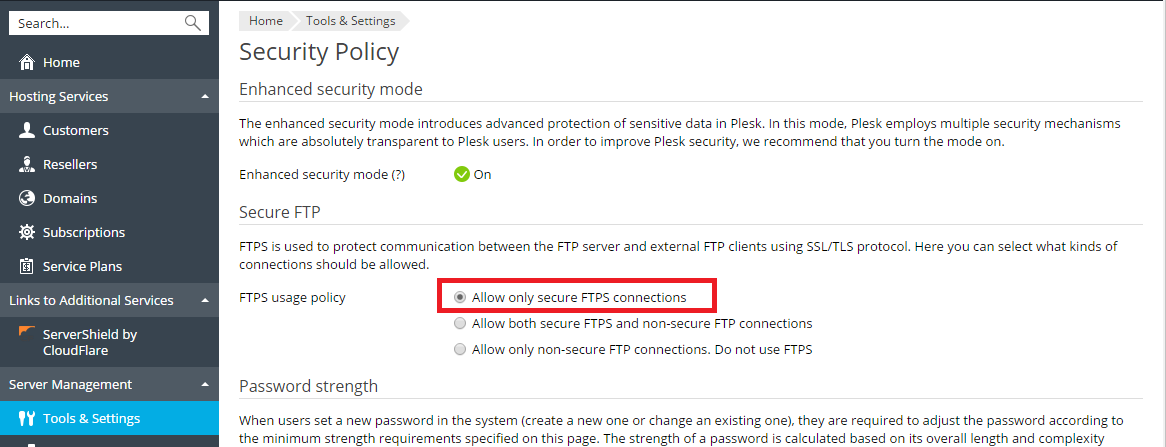

Если вы разрешаете соединения по FTP со своим сервером, вы должны запретить все соединения по FTP, за исключением безопасных FTPS-соединений.

Чтобы разрешить только безопасные FTPS-соединения с сервером:

-

Перейдите в раздел Инструменты и настройки > Политика безопасности.

-

Выберите опцию Разрешить только безопасные соединения (FTPS) в группе опций Политика использования FTPS.