Как настроить Plesk на соответствие PCI DSS в Windows

В этом разделе мы опишем шаги, которые вам необходимо выполнить, если вы хотите защитить ваш сервер и добиться совместимости с PCI DSS на сервере с Microsoft Windows.

Предупреждение: Мы настоятельно рекомендуем вам настроить брандмауэр Windows в операционной системе сервера, чтобы заблокировать все удаленные вызовы процедур (RPC) и взаимодействие со службами инструментария управления Windows (Windows Management Instrumentation, WMI).

Защита соединений по протоколу удаленного рабочего стола

Установите шифрование для соединений по протоколу удаленного рабочего стола, чтобы предотвратить «атаки посредника». Смотрите инструкции в http://technet.microsoft.com/en-us/library/cc782610.aspx.

Изменение порта для соединений по протоколу удаленного рабочего стола

Некоторые сканеры PCI сообщают об «атаке посредника», если вы не сменили номер порта RDP на персональное значение. Чтобы это сделать, выполните следующие шаги:

-

Запустите утилиту

regedit. Для этого нажмите Пуск > Выполнить, введите regedit и нажмите OK. -

Измените номер порта путем изменения следующего ключа реестра:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-TcpPortNumber

Запрет доступа к серверу баз данных MySQL с внешних адресов

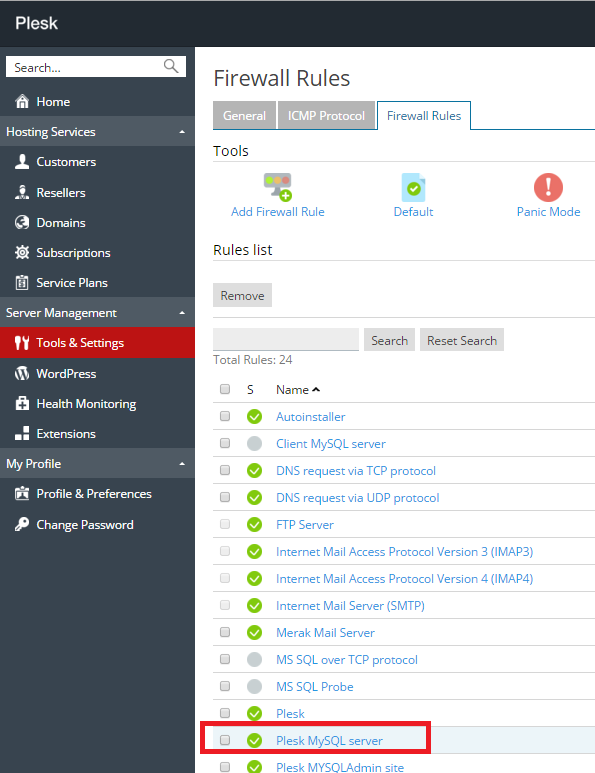

Используйте функции брандмауэра, встроенные в Plesk.

-

Войдите в Plesk как администратор.

-

Перейдите в раздел Инструменты и настройки > Брандмауэр.

-

Перейдите на вкладку Правила брандмауэра.

-

Нажмите значок

, чтобы включить правило Plesk MySQL server. Значок изменится на

.

Отключение слабых шифров SSL/TLS для веб-сервера в Plesk для Microsoft Windows Server 2003 и 2008

-

Скопируйте в буфер обмена следующий текст:

REGEDIT4 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\DES 56/56] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\NULL] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 128/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 40/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 56/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\MD5] "Enabled"=dword:00000000

-

Войдите на сервер по протоколу удаленного рабочего стола.

-

В операционной системе сервера откройте Блокнот или любой другой текстовый редактор и создайте файл с расширением

reg. -

Вставьте текст из буфера обмена в этот файл.

-

Сохраните файл.

-

Дважды щелкните по файлу, чтобы открыть его.

-

Когда будет предложено добавить новые ключи в реестр, подтвердите это добавление.

-

Перезапустите операционную систему.

Примечание: Некоторые приложения, установленные на сервере и использующие слабые шифры и протоколы SSL/TLS, могут перестать работать.

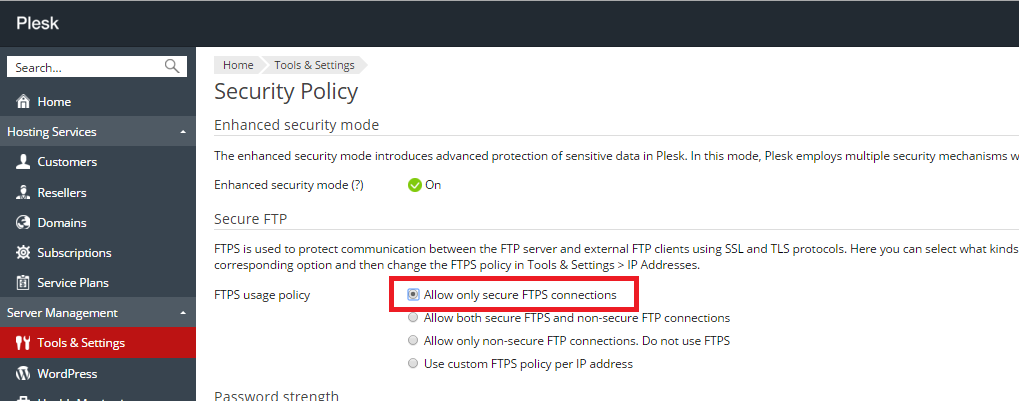

Защита соединений по FTP

Если вы разрешаете соединения по FTP со своим сервером, вы должны запретить все соединения по FTP, за исключением безопасных FTPS-соединений.

Чтобы разрешить только безопасные FTPS-соединения с сервером:

-

Перейдите на страницу Инструменты и настройки > Политика безопасности.

-

Выберите опцию Разрешить только безопасные соединения (FTPS) в группе опций Политика использования FTPS.

, чтобы включить правило Plesk MySQL server. Значок изменится на

, чтобы включить правило Plesk MySQL server. Значок изменится на  .

.