Verwalten der Fail2Ban-Jails

Nutzer mit fortgeschrittenen Kenntnissen könnten auch an der Konfiguration der sogenannten Fail2Ban-Jails zum Sperren von IP-Adressen interessiert sein. Eine Fail2Ban-Jail ist eine Kombination aus einem Filter und einer oder mehreren Aktionen. Der Filter definiert einen regulären Ausdruck entsprechend einem Muster, das mit einem fehlgeschlagenen Anmeldeversuch oder einer anderen verdächtigen Aktivität übereinstimmt. Die Aktionen definieren Befehle, die ausgeführt werden, wenn der Filter eine missbräuchliche IP-Adresse aufdeckt.

Ein Jail kann einen aktiven oder nicht aktiven Status aufweisen. Wenn der Fail2Ban-Dienst ausgeführt wird, werden nur aktive Jails genutzt, um die Protokolldateien zu überwachen und verdächtige IP-Adressen zu sperren.

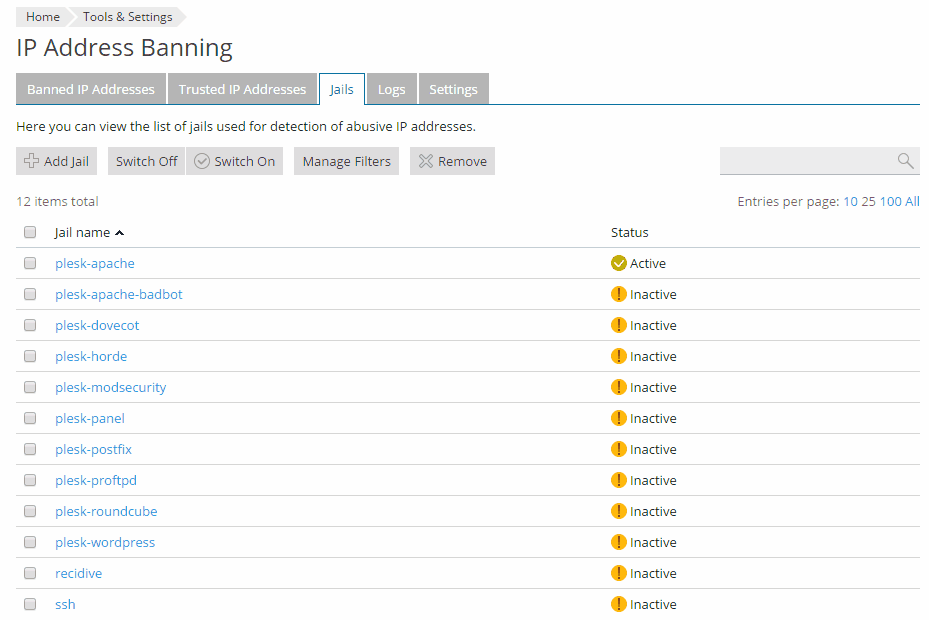

In Plesk gibt es vorkonfigurierte Jails für alle Hosting-Services (Webserver, Mailserver, FTP-Server usw.). Die meisten arbeiten auf die gleiche Weise: Sie erkennen fehlgeschlagene Anmeldeversuche und blockieren den Zugriff auf den Service für zehn Minuten. Sie finden Sie diese Jails auf dem Tab Jails unter Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban).

Die folgenden vorkonfigurierten Jails sind verfügbar:

- plesk-apache sucht nach Fehlern bei der Apache Autorisierung und sperrt Angreifer für 10 Minuten.

- plesk-apache-badbot sucht in den Zugriffsprotokolldateien von Apache nach E-Mail-Grabbern und Vulnerability Scannern. Die Sperre dauert zwei Tage an.

- plesk-dovecot sucht nach Authentifizierungsfehlern bei Dovecot IMAP, POP3 und Sieve und sperrt Angreifer für 10 Minuten.

- plesk-horde und plesk-roundcube erkennen fehlgeschlagene Webmail-Anmeldeversuche und blockieren den Zugriff auf einen Webservice für 10 Minuten.

- plesk-modsecurity sperrt die IP-Adressen, die von der ModSecurity Web Application Firewall als gefährlich eingestuft wurden. Die Jail kann nur aktiviert werden, wenn ModSecurity bereits ausgeführt wird und sperrt Angreifer auch dann, wenn ModSecurity im Modus „Nur Erkennung“ betrieben wird. Die Sperre dauert 10 Minuten.

- plesk-panel erkennt Fehler bei der Anmeldung in Plesk und sperrt Angreifer für 10 Minuten.

- plesk-postfix sucht nach Authentifizierungsfehlern bei Postfix SMTP und SASL und sperrt Angreifer für 10 Minuten.

- plesk-proftpd sucht nach Fehlern bei der Anmeldung in ProFTPD und sperrt Angreifer für 10 Minuten.

- plesk-wordpress sucht nach Authentifizierungsfehlern in WordPress und sperrt Angreifer für 10 Minuten.

- recidive sucht im eigenen Protokoll von Fail2Ban nach den Sperren anderer Jails. Es blockiert Hosts, die 5 Mal in den letzten 10 Minuten von anderen Jails eine Sperre erhalten haben. Die Sperre dauert eine Woche und gilt für alle Dienste auf dem Server.

- ssh sucht nach Fehlern bei der SSH-Anmeldung und sperrt Angreifer für 10 Minuten.

Vorkonfigurierte Jails für nicht installierte Plesk Komponenten werden nicht in der Liste angezeigt. Wenn z. B. RoundCube Webmail nicht installiert ist, wird auch nicht die Jail plesk-roundcube in der Liste der verfügbaren Jails angezeigt.

Um Ihre Services vor spezifischen Bedrohungen zu schützen sowie Drittanbieterservices, die nicht zur Ausstattung von Plesk gehören, zu schützen, wollen Sie vielleicht Ihre eigenen Jails einrichten, sie ein- und ausschalten, ihre Einstellungen aktualisieren und Filter hinzufügen, die von den Jails verwendet werden können.

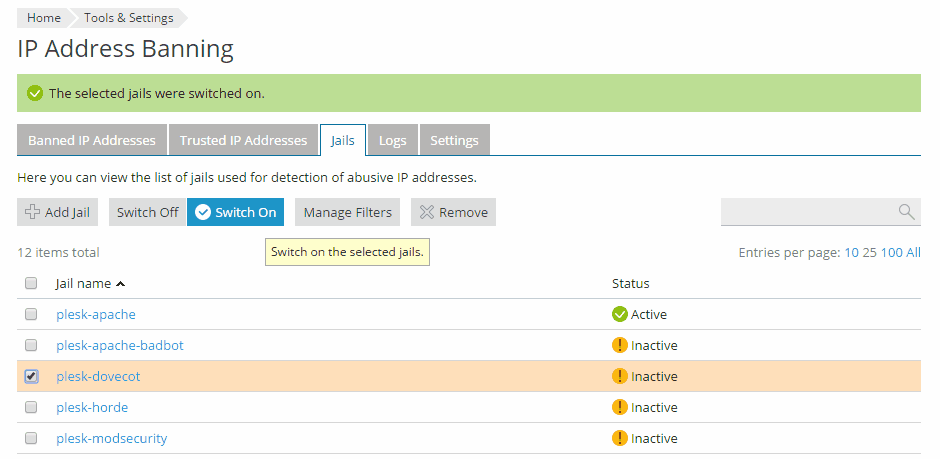

Aktivieren oder deaktivieren von Jail

So aktivieren Sie ein Jail:

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Jails.

- Wählen Sie ein Jail aus und klicken Sie auf die Schaltfläche Aktivieren. Diese Schaltfläche ist nur verfügbar, wenn der Fail2Ban-Dienst ausgeführt wird (dazu muss das Kontrollkästchen Angriffserkennung aktivieren auf dem Tab Einstellungen ausgewählt sein).

Bemerkung: Wenn Sie versuchen, mithilfe der Operation Einschalten für eine ganze Gruppe mehrere Jails auf einmal einzuschalten und nur eine Jail nicht startet, dann werden auch alle anderen Jails nicht gestartet. In diesem Fall müssen Sie die Jails nacheinander einschalten.

So deaktivieren Sie ein Jail:

-

Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Jails.

-

Wählen Sie ein Jail aus und klicken Sie auf die Schaltfläche Deaktivieren.

Konfigurieren der Jail-Einstellungen

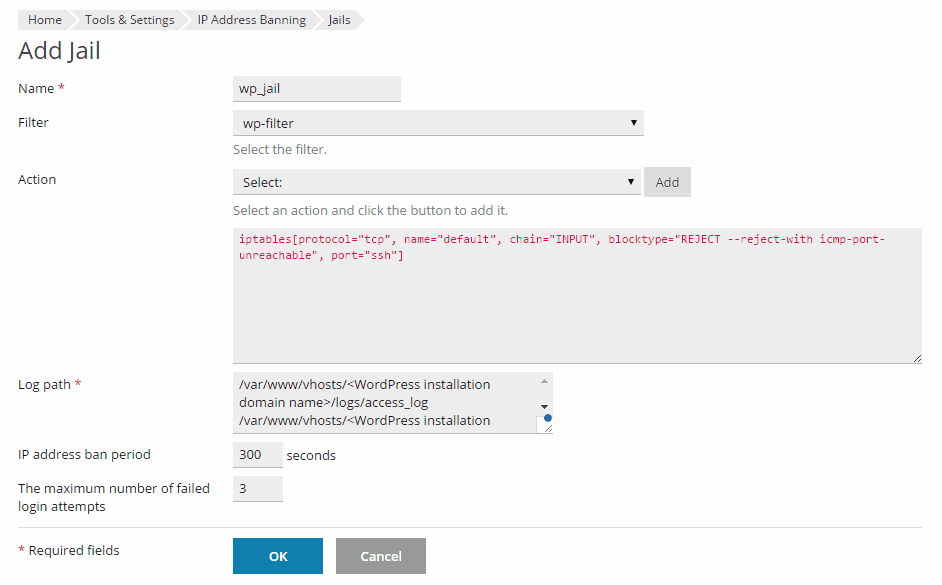

So richten Sie eine neue Jail ein:

-

Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Jails > Jail hinzufügen.

-

Geben Sie die Filter an.

Sie können folgende bereits in Plesk eingerichtete Filter verwenden:

- apache-auth für fehlgeschlagene Apache-Autorisierungsversuche

- apache-badbots für Spambots und bösartige Webcrawler

- plesk-courierlogin für fehlgeschlagene Courier IMAP- und POP3-Authentifizierungen

- plesk-dovecot für fehlgeschlagene Dovecot IMAP-, POP3- und Sieve-Authentifizierungen

- plesk-horde für fehlgeschlagene Horde-Webmail-Authentifizierungen

- plesk-modsecurity für Angriffe auf Webanwendungen, die von der ModSecurity Web Application Firewall erkannt wurden

- plesk-panel, für fehlgeschlagene Plesk Authentifizierungen

- plesk-qmail für fehlgeschlagene qmail-SMTP-Authentifizierungen

- plesk-roundcube für fehlgeschlagene Roundcube-Webmail-Authentifizierungen

- plesk-wordpress, für fehlgeschlagene WordPress Authentifizierungen

- postfix-sasl für fehlgeschlagene Postfix-SMTP- und SASL-Authentifizierungen

- proftpd für fehlgeschlagene ProFTPD-Anmeldeversuche

- recidive für Hosts, die wiederholt von Fail2Ban gesperrt wurden

- sshd für fehlgeschlagene SSH-Anmeldeversuche

Sie können auch Ihren eigenen Filter hinzufügen. Weitere Details finden Sie unten im Abschnitt Filterverwaltung.

-

Geben Sie die Jail-Aktion an.

Sie können folgende bereits in Plesk eingerichtete Aktionen verwenden:

- iptables zum Sperren eines Angreifers auf einem einzigen Port

- iptables-allports zum Sperren eines Angreifers auf allen Ports

- iptables-multiport zum Sperren eines Angreifers auf mehreren Ports

- sendmail zum Senden von E-Mail-Benachrichtigungen an eine bestimmte E-Mail-Adresse

Wählen Sie eine Aktion aus dem Menü Aktionen aus und klicken Sie auf Hinzufügen, um sie zum Jail hinzuzufügen. Sie können einem Jail beliebig viele Aktionen hinzufügen. Aktionen können an Ihre Anforderungen angepasst werden. Sie können zum Beispiel eine bestimmte E-Mail-Adresse für die Benachrichtigungen oder Ports festlegen, die geschlossen werden sollen.

-

Geben Sie im Feld Protokollpfad mindestens eine Protokolldatei an, die Fail2ban auf Hinweise eines Angriffs durchsucht.

-

Legen Sie den Zeitraum für die Sperre der IP-Adresse in Sekunden fest.

-

Legen Sie die Anzahl der fehlgeschlagenen Anmeldeversuche fest.

-

Klicken Sie auf OK.

So ändern Sie die Einstellungen eines vorhandenen Jails:

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Jails, klicken Sie auf den Jail-Namen und anschließend auf Einstellungen ändern.

- Bearbeiten Sie die Jail-Einstellungen und klicken Sie auf OK.

So entfernen Sie ein Jail:

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Jails.

- Wählen Sie ein Jail aus und klicken Sie auf OK.

Bemerkung: Jails, die bereits von vornherein zu Plesk gehören, können nicht entfernt werden. Sie können sie nur deaktivieren. Sie können jedoch Jails entfernen, die Sie selbst hinzugefügt haben.

Filterverwaltung

So fügen Sie einen Filter hinzu, der von einer Jail genutzt werden kann:

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Jails > Filter verwalten > Filter hinzufügen.

- Geben Sie den Namen des Filters und den regulären Ausdruck an, der für den Abgleich der Zeilen der Protokolldateien verwendet werden soll. Einzelheiten zu Fail2Ban-Filtern finden Sie in der technischen Dokumentation von Fail2Ban unter http://www.fail2ban.org/wiki/index.php/MANUAL_0_8#Filters. Da Fail2Ban eine Python-Anwendung ist, können Sie Einzelheiten zu Python-spezifischen regulären Ausdrücken in der Python Dokumentation unter https://docs.python.org/2/library/re.html nachlesen.