Configuración de Plesk para cumplir con la conformidad PCI DSS en Windows

En esta sección se describen los pasos a realizar si desea proteger su servidor y garantizar la conformidad con PCI DSS en un servidor basado en Microsoft Windows.

Advertencia: es sumamente recomendable configurar el firewall de Windows en el sistema operativo del servidor para así bloquear todas las comunicaciones y RPCs a los servicios Windows Management Instrumentation (WMI).

Protección de las conexiones a Escritorio Remoto

Configure el cifrado de las conexiones a Escritorio Remoto para así impedir ataques de man-in-the-middle. Si desea más información, visite http://technet.microsoft.com/en-us/library/cc782610.aspx.

Cambio del puerto de las conexiones a Escritorio Remoto

De no modificar el puerto RDP a un valor personalizado, algunos escáneres PCI informaran de un ataque man-in-the-middle. Para ello, realice lo siguiente:

-

Ejecute la utilidad

regedithaciendo clic en Inicio > Ejecutar, introduciendo regedit y haciendo clic en ACEPTAR. -

Cambie el valor del puerto modificando la siguiente clave de registro:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-TcpPortNumber

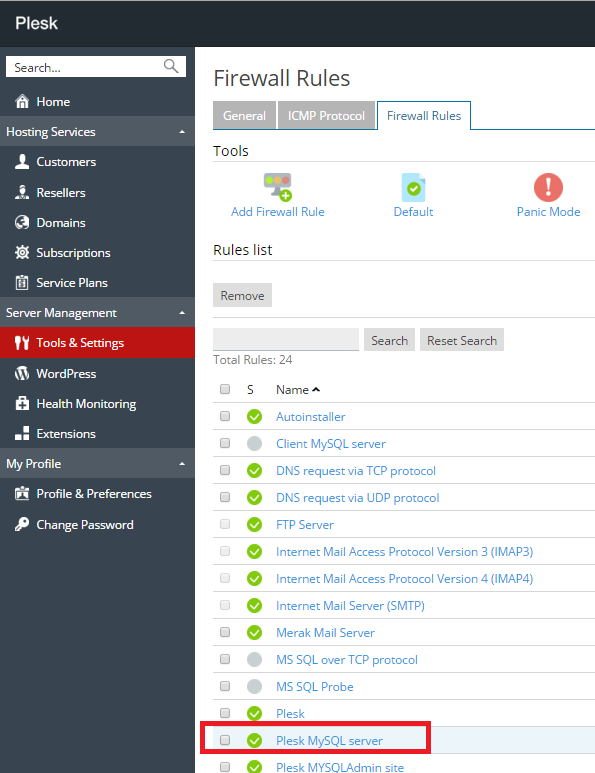

Prohibición del acceso al servidor de bases de datos MySQL desde direcciones externas

Use las funciones del firewall incluido en su Plesk.

-

Acceda a Plesk como administrador.

-

Vaya a Herramientas y configuración > Firewall.

-

Vaya a la pestaña Reglas de firewall.

-

Haga clic en el icono

para cambiar la regla Servidor MySQL de Plesk. El icono pasará a ser

.

Desactivación de ciphers SSL/TLS poco seguros para el servidor web en Plesk para Microsoft Windows Server 2003 y 2008

-

Copie el siguiente texto al portapapeles:

REGEDIT4 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\DES 56/56] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\NULL] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 128/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 40/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 56/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128] "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\MD5] "Enabled"=dword:00000000

-

Acceda al servidor mediante una conexión de Escritorio Remoto.

-

En el sistema operativo del servidor, abra el bloc de notas o cualquier otro editor de texto y cree un archivo con la extensión

reg. -

Pegue el texto del portapapeles.

-

Guarde el archivo.

-

Haga doble clic en el archivo para abrirlo.

-

Cuando se le pregunte, confirme la adición de las nuevas claves al registro.

-

Reinicie el sistema operativo.

Nota: es posible que algunas aplicaciones presentes en el servidor que usan protocolos y ciphers SSL/TLS poco seguros dejen de funcionar.

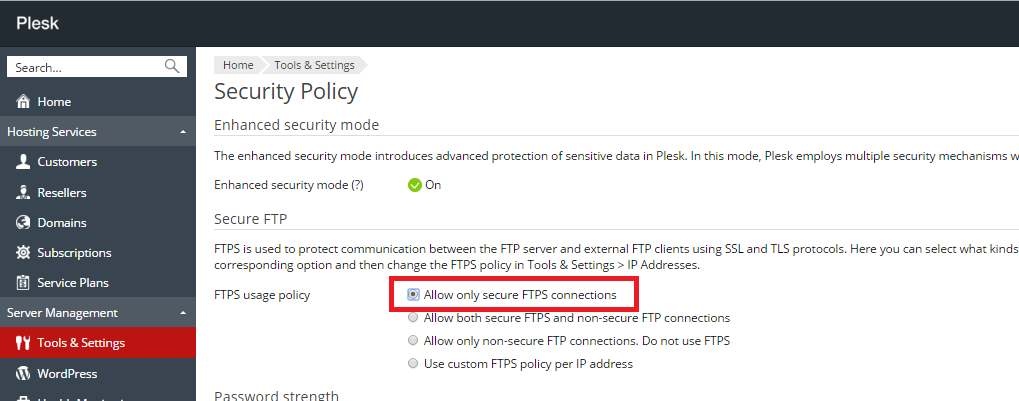

Protección de las conexiones FTP

Si permite conexiones FTP a su servidor, deberá prohibir todas las conexiones FTP, a excepción de las conexiones FTPS seguras.

Si únicamente desea permitir conexiones FTPS a su servidor:

-

Vaya a Herramientas y configuración > Directiva de seguridad.

-

Seleccione la opción Permitir únicamente conexiones FTPS seguras para Directiva de uso de FTPS.

para cambiar la regla Servidor MySQL de Plesk. El icono pasará a ser

para cambiar la regla Servidor MySQL de Plesk. El icono pasará a ser  .

.