(Plesk für Linux) Schutz vor Brute-Force-Angriffen (Fail2Ban)

Inhalt: Fail2Ban is a IP address banning tool that protects your server and the hosted websites from brute-force attacks. It is an advanced tool disabled by default. Plesk also has a basic brute-force protection for logins. This basic protection is enabled by default.

Themen in diesem Artikel:

- Fail2Ban aktivieren und konfigurieren, um optimalen Schutz mit minimalem Aufwand zu ermöglichen

- Verbindungen von bestimmten IP-Adressen manuell sperren und Verbindungen von gesperrten IP-Adressen manuell wieder ermöglichen

- Sicherstellen, dass Verbindungen von bestimmten IP-Adressen nicht von Fail2Ban blockiert werden

- Fail2Ban-Jails erstellen, konfigurieren, entfernen, aktivieren und deaktivieren sowie Filter für Fail2Ban-Jails hinzufügen

- Configure brute-force protection for logins.

Überblick

Fail2Ban schützt Ihren Server, indem es die Protokolldateien der verschiedenen Plesk-Dienste durchsucht. Es werden Einträge gesucht, die auf Authentifizierungsfehler oder bekannte Angriffe hinweisen, sowie andere verdächtige Einträge, die von bestimmten IP-Adressen stammen. Wenn die Anzahl solcher Protokolleinträge, die mit einer bestimmten IP-Adresse verbunden sind, einen vordefinierten Wert erreicht, sendet Fail2Ban entweder eine Benachrichtigung per E-Mail oder „sperrt“ diese IP-Adresse (blockiert weiteren Zugriff von dieser IP-Adresse durch Hinzufügen einer entsprechenden Regel zur Firewall-Konfiguration des Servers) für eine bestimmte Zeitspanne („Sperrfrist“).

Bei der standardmäßigen Fail2Ban-Konfiguration wird beispielsweise die folgende Regel zur Firewall-Konfiguration hinzugefügt, sobald der fünfte fehlgeschlagene Versuch, sich von der IP-Adresse 198.51.100.1 in Plesk anzumelden, innerhalb von zehn Minuten protokolliert wird:

Chain f2b-plesk-login (1 references)

target prot opt source destination

REJECT all -- 198.51.100.1 anywhere reject-with icmp-port-unreachable

Nach Ablauf der zehnminütigen Sperre wird die IP-Adresse automatisch entsperrt und die entsprechende Firewall-Regel entfernt.

Die Fail2Ban-Logik wird durch die Verwendung von „Jails“ gesteuert. Ein Jail ist eine Kombination aus einem Filter, einer Gruppe von einem oder mehreren regulären Ausdrücken (die zur Erkennung von Verstößen verwendet werden) und einer Aktion (das ist eine Richtlinie, über die festlegt wird, was zu tun ist, sobald eine ausreichende Anzahl von Verstößen von einer bestimmten IP-Adresse erkannt wurde).

Ein Jail entspricht in der Regel einem einzelnen Dienst, der auf dem Server ausgeführt wird, z. B. dem Webserver oder dem SSH-Server. Plesk umfasst standardmäßig eine Reihe von vorkonfigurierten Jails, die die meisten Plesk-Dienste abdecken. Sie können eigene Jails auch manuell hinzufügen.

As an addition to Fail2Ban, Plesk comes with brute-force protection enabled by default. This means that after 5 failed login attemps, an IP is restricted for 300 seconds before being able to log in again. These settings can be changed. Learn more about how to change these settings with our document Configuring Brute-Force Protection.

Vorbehalte und Beschränkungen

Wenn Sie Fail2Ban in Plesk verwenden, beachten Sie die folgenden Einschränkungen:

- Fail2Ban verlässt sich ausschließlich auf IP-Adressen und führt keine Hostnamen-Abfragen durch, wenn dies nicht konfiguriert ist.

- Für Fail2Ban müssen die strengsten Einstellungen gelten, um Schutz vor verteilten Brute-Force-Angriffen zu bieten, da Angreifer anhand ihrer IP-Adresse identifiziert werden. Solche Einstellungen können im Falle von False Positives zu Problemen für legitime Benutzer führen.

Aktivieren von Fail2Ban

Auf Plesk-Servern, die mit der Voreinstellung „Empfohlen“ installiert wurden, ist Fail2Ban standardmäßig aktiviert und alle Standard-Jails sind aktiviert. Wenn Fail2Ban auf Ihrem Server nicht aktiviert ist (z. B. weil es nicht installiert ist), müssen Sie es installieren und aktivieren und auch die Standard-Jails aktivieren, bevor Sie den Schutz nutzen können.

So installieren und aktivieren Sie Fail2Ban:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“). Wenn die Option Sperren von IP-Adressen (Fail2Ban) nicht vorhanden ist, müssen Sie die Komponente „Fail2Ban“ zuerst installieren.

- Klicken Sie das Kontrollkästchen „Angriffserkennung aktivieren“ an und klicken Sie dann auf Anwenden.

- Gehen Sie zum Tab „Jails“, wählen Sie alle als „Inaktiv“ markierten Jails aus und klicken Sie dann auf Aktivieren.

Fail2Ban nutzt jetzt die Standardeinstellungen. Um Fail2Ban zu deaktivieren, heben Sie die Auswahl des Kontrollkästchens „Angriffserkennung aktivieren“ auf dem Tab „Einstellungen“ auf. Klicken Sie dann auf OK.

Konfigurieren von Fail2Ban

Die Standardeinstellungen von Fail2Ban sind für die meisten Szenarien optimal. Sie können sie jedoch ändern, um Fail2Ban je nach Ihren Anforderungen strenger oder nachsichtiger zu gestalten.

So ändern Sie Fail2Ban-Einstellungen:

-

Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

-

Gehen Sie zum Tab „Einstellungen“.

-

(Optional) Ändern Sie den Wert „Zeitraum für IP-Adress-Sperre“, um die IP-Adresse länger oder kürzer zu sperren. Wenn Sie „-1“ angeben, sind die Sperren dauerhaft.

Ein längerer Sperrzeitraum hält einen Angreifer länger fern, sperrt aber auch einen rechtmäßigen Benutzer länger aus, falls ein False Positive vorliegt. Eine dauerhafte Sperre stoppt alle weiteren Angriffe von einer IP-Adresse, sperrt aber auch einen legitimen Benutzer im Falle eines False Positives dauerhaft aus. Sie können IP-Adressen jederzeit manuell entsperren.

-

(Optional) Ändern Sie den Wert „Zeitintervall für Erkennung nachfolgender Angriffe“, um anzugeben, ob ein Protokolleintrag, der einem Authentifizierungsfehler oder einem potenziellen Angriff entspricht, länger oder kürzer gültig sein soll.

Je länger der Zeitraum ist, desto größer ist die Chance, dass Angriffe, die in regelmäßigen Abständen erfolgen, erkannt und blockiert werden. Desto größer ist aber auch die Wahrscheinlichkeit, dass es zu False Positives kommt, da die Authentifizierungsfehler legitimer Benutzer ebenfalls länger berücksichtigt werden.

-

(Optional) Ändern Sie den Wert „Anzahl an fehlgeschlagenen Versuchen, bevor die IP-Adresse gesperrt wird“, um die Anzahl der Authentifizierungsfehler oder potenziellen Angriffe festzulegen, die von einer einzelnen IP-Adresse ausgehen müssen, damit sie gesperrt wird.

Je niedriger der Wert, desto weniger Authentifizierungsfehler oder potenzielle Angriffe müssen erkannt werden, damit eine Sperre erfolgt. Dies erhöht die Sicherheit, erhöht aber auch die Wahrscheinlichkeit von False Positives. Wird der Wert dieses Parameters auf „1“ gesetzt, wird jedes Mal eine Sperre verhängt, wenn ein Authentifizierungsfehler oder ein potenzieller Angriff erkannt wird. Dies bietet zwar maximalen Schutz, erhöht aber auch die Wahrscheinlichkeit von False Positives.

-

Klicken Sie auf OK.

Die konfigurierten Einstellungen treten nun in Kraft. Beachten Sie, dass diese Einstellungen auch für einzelne Jails geändert werden können. Die Einstellungen einzelner Jails haben Vorrang vor den auf dem Tab „Einstellungen“ konfigurierten Einstellungen.

Manuelles Sperren und Aufheben der Sperre von IP-Adressen

Sie können einsehen, welche IP-Adressen derzeit von Fail2Ban gesperrt sind. IP-Adressen lassen sich auch manuell sperren und eine gesperrte IP-Adresse kann wieder freigegeben werden.

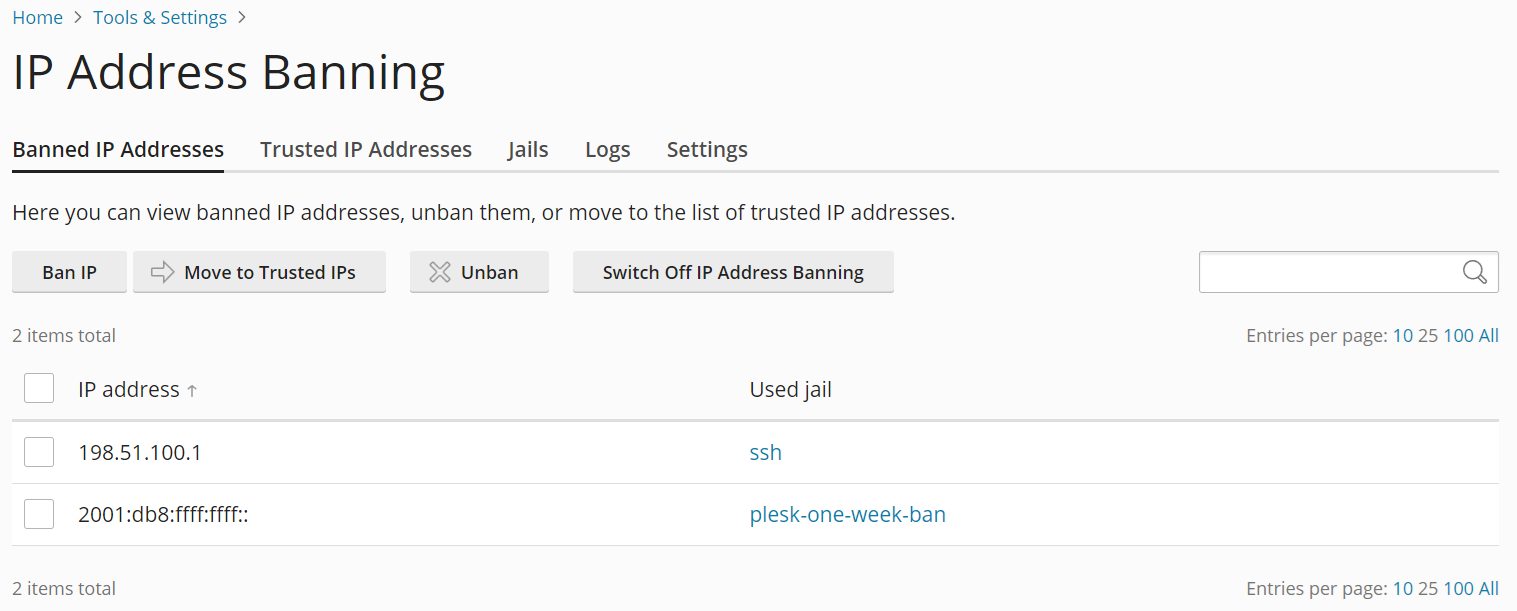

So können Sie die Liste der derzeit gesperrten IP-Adressen einsehen:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

- Gehen Sie zum Tab „Gesperrte IP-Adressen“.

Auf diesem Tab sehen Sie alle IP-Adressen, die derzeit von Fail2Ban gesperrt sind. Auch die Namen der Jails, die für die Sperre verantwortlich sind, werden angezeigt.

So sperren Sie eine oder mehrere IP-Adressen manuell:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

- Gehen Sie zum Tab „Gesperrte IP-Adressen“ und klicken Sie auf IP blockieren.

- Geben Sie unter „IP-Adresse“ die IP-Adresse oder die CIDR-Subnetzmaske an, die Sie sperren möchten.

- Wählen Sie unter „IP-Adresse sperren“ die gewünschte Sperrdauer aus und klicken Sie dann auf OK.

Die angegebenen IP-Adressen sind nun gesperrt. Sie können sie auf dem Tab „Gesperrte IP-Adressen“ sehen.

Sie können die Sperrung einer IP-Adresse jederzeit manuell aufheben, unabhängig davon, ob sie automatisch oder manuell gesperrt wurde.

So entsperren Sie eine oder mehrere IP-Adressen manuell:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

- Gehen Sie zum Tab „Gesperrte IP-Adressen“.

- Wählen Sie die IP-Adressen, die Sie entsperren möchten, aus der Liste der derzeit gesperrten IP-Adressen aus. Klicken Sie dann auf Aktivieren.

Die ausgewählten IP-Adressen sind nicht mehr gesperrt.

Verhindern, dass bestimmte IP-Adressen oder Hostnamen gesperrt werden

Sie können verhindern, dass bestimmte IP-Adressen, Subnetze oder Hostnamen von Fail2Ban gesperrt werden. Damit können Sie z. B. sicherstellen, dass Sie nie von Fail2Ban vom Server ausgesperrt werden.

Verhindern, dass eine IP-Adresse, ein Subnetz oder ein Hostname gesperrt wird:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

- Gehen Sie zum Tab „Vertrauenswürdige IP-Adressen“ und klicken Sie dann auf IP hinzufügen.

- Geben Sie unter „IP-Adresse“ die IP-Adresse, die CIDR-Subnetzmaske oder den Hostnamen an, die nicht gesperrt werden sollen.

- (Optional) Geben Sie unter „Beschreibung“ an, warum die IP-Adresse, die CIDR-Subnetzmaske oder der Hostname hinzugefügt wurde. Diese Notiz wird auf dem Tab „Vertrauenswürdige IP-Adressen“ angezeigt.

- Klicken Sie auf OK.

Die angegebene IP-Adresse, CIDR-Subnetzmaske oder der Hostname wird von Fail2Ban nicht gesperrt, auch wenn sie ein oder mehrere aktive Jails auslösen. Sie können die Liste der IP-Adressen, CIDR-Subnetzmasken und Hostnamen, die von Fail2Ban nicht gesperrt werden können, auf dem Tab „Vertrauenswürdige IP-Adressen“ einsehen.

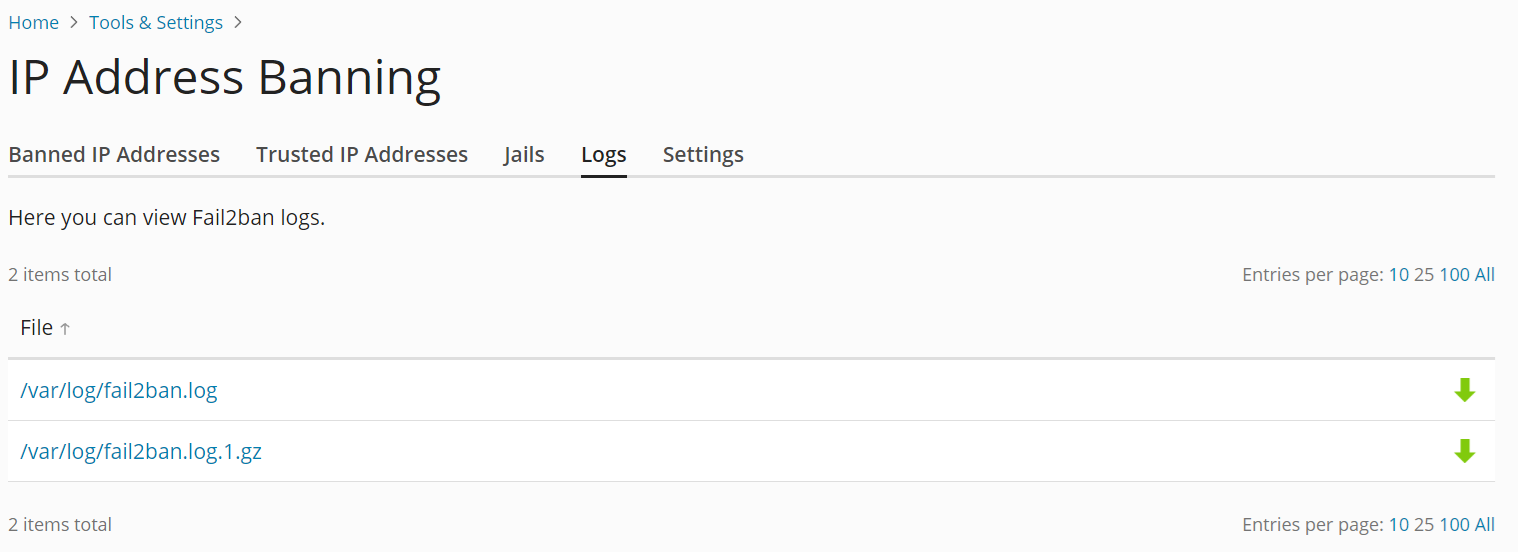

Anzeigen und Herunterladen der Fail2Ban-Protokolldatei

Fail2Ban schreibt die Informationen über gesperrte und nicht gesperrte IP-Adressen sowie andere Informationen (z. B. erstellte oder aktivierte Jails) in eine Protokolldatei. Sie können die Fail2Ban-Protokolle über die grafische Oberfläche von Plesk einsehen und auch auf Ihren Computer herunterladen.

So rufen Sie die Fail2Ban-Protokolldatei auf oder laden sie herunter:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

- Gehen Sie zum Tab „Protokolle“ und klicken Sie auf eine Protokolldatei, um sie anzuzeigen.

- (Optional) Klicken Sie auf das Symbol

neben einer Protokolldatei, um sie auf Ihren Computer herunterzuladen.

Aktivieren und Deaktivieren von Jails

Damit Fail2Ban einen bestimmten Plesk-Dienst schützen kann, muss das entsprechende Jail vorhanden und aktiviert sein. Plesk umfasst standardmäßig eine Reihe von Jails, die die meisten Plesk-Dienste abdecken. Außerdem können zusätzliche kundenspezifische Jails manuell hinzugefügt werden.

So aktivieren Sie ein Jail:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“) und wechseln Sie dann zum Tab „Jails“.

- Wählen Sie ein oder mehrere Jails aus und klicken Sie dann auf die Schaltfläche Aktivieren. Diese Schaltfläche ist nur verfügbar, wenn der Fail2Ban-Dienst ausgeführt wird (das Kontrollkästchen „Angriffserkennung aktivieren“ auf dem Tab „Einstellungen“ ist aktiviert).

Die ausgewählten Jails sind jetzt aktiv. Fail2Ban sperrt nun IP-Adressen, die die aktivierten Jails auslösen.

Bemerkung: Wenn Sie mehrere Jails gleichzeitig aktivieren möchten, dies aber für eines davon fehlschlägt, wird keines der ausgewählten Jails aktiviert. Aktivieren Sie sie in diesem Fall einzeln.

So deaktivieren Sie ein Jail:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“) und wechseln Sie dann zum Tab „Jails“.

- Wählen Sie ein oder mehrere Jails aus und klicken Sie dann auf die Schaltfläche Deaktivieren.

Die ausgewählten Jails sind nun inaktiv. Fail2Ban sperrt keine IP-Adressen mehr, die die deaktivierten Jails auslösen würden. Außerdem werden alle IP-Adressen, die von den deaktivierten Jails gesperrt wurden, jetzt wieder freigegeben.

Bemerkung: Die Jails plesk-one-week-ban und plesk-permanent-ban können nicht deaktiviert werden.

Hinzufügen und Entfernen von benutzerdefinierten Jails

Wenn ein bestimmter Dienst oder Angriff durch kein Standard-Jail in Plesk abgedeckt ist, können Sie ein benutzerdefiniertes Jail hinzufügen.

Bemerkung: Wenn Sie ein benutzerdefiniertes Jail hinzufügen, müssen Sie wahrscheinlich zuerst einen neuen Filter hinzufügen.

So fügen Sie ein benutzerdefiniertes Jail hinzu:

-

Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“) und wechseln Sie dann zum Tab „Jails“.

-

Klicken Sie auf Jail hinzufügen.

-

Geben Sie unter „Name“ einen Namen für das Jail ein.

-

Wählen Sie im Menü „Filter“ den Filter aus, den das Jail verwenden soll. Sie können einen der Standardfilter oder einen von Ihnen manuell hinzugefügten Filter verwenden.

-

Fügen Sie eine oder mehrere Jail-Aktionen hinzu, die ausgeführt werden sollen, wenn das Jail ausgelöst wird. Geben Sie sie entweder in Freiform ein oder wählen Sie eine der vier vorkonfigurierten Aktionen aus dem Menü „Aktion“ aus. Klicken Sie dann auf Hinzufügen. Die folgenden vorkonfigurierten Aktionen sind verfügbar:

-

iptables sperrt die IP-Adresse, die das Jail ausgelöst hat, auf einem einzelnen Port. Geben Sie die Parameter der Firewall-Regel an, die hinzugefügt werden soll. Zum Beispiel:

iptables[chain="INPUT", name="ssh", port="22", protocol="tcp"] -

iptables-multiport sperrt die IP-Adresse, die das Jail ausgelöst hat, auf mehreren Ports. Geben Sie die Parameter der Firewall-Regel an, die hinzugefügt werden soll. Zum Beispiel:

iptables-multiport[chain="INPUT", name="apache", port="80,443", protocol="tcp"] -

iptables-allports sperrt einen Angreifer auf allen Ports. Hierzu muss lediglich der Name angegeben werden. Zum Beispiel:

iptables-allports[name=recidive] -

sendmail sendet eine E-Mail-Benachrichtigung an die angegebene E-Mail-Adresse. Geben Sie die E-Mail-Adresse als Empfänger an. Zum Beispiel:

sendmail[mailcmd='/usr/sbin/sendmail -f "fail2ban@example.com" "mail@example.com"', dest="root", sender="fail2ban", sendername="Fail2Ban", name="default"]In diesem Beispiel wird eine E-Mail von „fail2ban@example.com“ an „mail@example.com“ gesendet.

-

-

Geben Sie eine oder mehrere Protokolldateien, die Fail2ban überprüfen soll, unter Verwendung des ausgewählten Filters unter „Protokollpfad“ an.

-

Geben Sie unter „Zeitraum für IP-Adress-Sperre“ die Dauer der Sperre in Sekunden an.

-

Geben Sie unter „Maximale Anzahl an fehlgeschlagenen Anmeldeversuchen“ an, wie oft die Anmeldung fehlschlagen muss, damit eine Sperre ausgelöst wird.

-

Klicken Sie auf OK.

Das Jail ist nun vorhanden und aktiv. Sie finden es auf dem Tab „Jails“.

So entfernen Sie ein oder mehrere benutzerdefinierte Jails:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“) und wechseln Sie dann zum Tab „Jails“.

- Wählen Sie ein oder mehrere benutzerdefinierte Jails aus, klicken Sie auf Entfernen und dann auf Ja, entfernen.

Die ausgewählten Jails wurden entfernt und werden nicht mehr auf dem Tab „Jails“ angezeigt. Außerdem werden alle IP-Adressen, die durch die entfernten Jails gesperrt wurden, jetzt wieder freigegeben.

Bemerkung: Die Standard-Jails in Plesk können nicht entfernt werden.

Bearbeiten von Jails

Sie können die Eigenschaften sowohl von Standard- als auch von benutzerdefinierten Jails bearbeiten.

Bemerkung: Wenn Sie die Werte für „Zeitraum für IP-Adress-Sperre“ oder „Maximale Anzahl an fehlgeschlagenen Anmeldeversuchen“ eines Jails ändern, überschreiben diese Werte die auf dem Tab „Einstellungen“ festgelegten Standardwerte.

So ändern Sie die Einstellungen eines vorhandenen Jails:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“) und wechseln Sie dann zum Tab „Jails“.

- Klicken Sie auf den Jail-Namen und klicken Sie dann auf Einstellungen ändern.

- Bearbeiten Sie die Einstellungen des Jails und klicken Sie dann auf OK.

Die neuen Einstellungen des Jails sind nun in Kraft.

Hinzufügen und Entfernen von Filtern

Ein Filter ist eine Kombination aus regulären Ausdrücken, mit denen Protokolldateien nach Einträgen durchsucht werden. Die gesuchten Einträge entsprechen bestimmten Mustern, die mit Angriffen oder Authentifizierungsfehlern verbunden sind. In der Regel benötigen Sie mindestens einen Filter für jeden Dienst, der über Fail2Ban geschützt werden soll. Ein Filter, der Unregelmäßigkeiten in Apache-Protokolldateien finden soll, ist für die Verwendung mit Postfix ungeeignet und umgekehrt.

Bemerkung: Filter müssen einer bestimmten Syntax folgen, um richtig zu funktionieren. Informationen zum Schreiben von Fail2Ban-Filtern

So fügen Sie einen Filter hinzu:

- Melden Sie sich in Plesk an.

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“) und wechseln Sie dann zum Tab „Jails“.

- Klicken Sie auf Filter verwalten und dann auf Filter hinzufügen.

- Geben Sie den Filternamen und den regulären Ausdruck an, mit dem die Zeilen der Protokolldateien abgeglichen werden.

Configuring Brute-Force Protection

Rate-limiting login attempts improves protection against brute-force attacks on your Plesk server. Brute-force protection for logins is enabled by default and applies to UI and API logins, but also to password reset requests.

By default, after 5 login attempts, an IP is restricted for 300 seconds before being allowed to log in again. To configure brute-force

protection settings, add lines following the pattern below to the panel.ini file (learn more about configuring panel.ini):

[security]

bruteforceProtection.enabled = true

bruteforceProtection.rateLimit = 5

bruteforceProtection.rateLimitPeriod = 300

Edit these settings to disable brute-force protection or change the rate limit and the rate limit period.

| Option | Beschreibung |

|---|---|

bruteforceProtection.enabled |

Enables or disables brute force protection. Can be true or false. |

bruteforceProtection.rateLimit |

The number of failed access attempts allowed by an IP address. Can be any positive integer. |

bruteforceProtection.rateLimitPeriod |

The rate limit period in seconds. Can be any positive integer. |

Fail2Ban-Standard-Jails in Plesk

Plesk umfasst standardmäßig eine Reihe von vorkonfigurierten Jails, die alle Hosting-Dienste abdecken (Webserver, Mailserver, FTP-Server usw.). Die folgenden vorkonfigurierten Jails sind verfügbar:

| Name | Funktion |

|---|---|

| plesk-apache | Sucht nach Apache-Authentifizierungsfehlern. |

| plesk-apache-badbot | Durchsucht die Apache-Zugriffsprotokolle nach Hinweisen auf das Abrufen von E-Mail-Adressen und Scannen von Sicherheitslücken. |

| plesk-dovecot | Sucht nach IMAP-, POP3- und Sieve-Authentifizierungsfehler in Dovecot. |

| plesk-modsecurity | Sperrt die IP-Adressen, die von der ModSecurity Web Application Firewall als gefährlich eingestuft wurden. Das Jail kann nur aktiviert werden, wenn ModSecurity bereits ausgeführt wird und sperrt Angreifer auch dann, wenn ModSecurity im Modus „Nur Erkennung“ betrieben wird. |

| plesk-one-week-ban | Dient zum Sperren von IP-Adressen, die eine Woche lang manuell gesperrt wurden. Dieses Jail kann nicht deaktiviert oder bearbeitet werden. |

| plesk-panel | Sucht nach Plesk-Authentifizierungsfehlern. |

| plesk-permanent-ban | Dient zum Sperren von IP-Adressen, die manuell dauerhaft gesperrt wurden. Dieses Jail kann nicht deaktiviert oder bearbeitet werden. |

| plesk-postfix | Sucht nach SMTP- und SASL-Authentifizierungsfehlern in Postfix. |

| plesk-proftpd | Sucht nach ProFTPD-Authentifizierungsfehlern. |

| plesk-roundcube | Sucht nach Webmail-Authentifizierungsfehlern in Roundcube. |

| plesk-wordpress | Sucht nach WordPress-Authentifizierungsfehlern. |

| recidive | Durchsucht das Fail2Ban-Protokoll nach Sperren, die von anderen Jails ausgelöst wurden. Sperrt IP-Adressen, die innerhalb eines kurzen Zeitraums wiederholt von anderen Jails gesperrt wurden, eine Woche lang für den Zugriff auf Plesk oder einen der Plesk-Dienste. |

| ssh | Sucht nach Fehlern bei der SSH-Authentifizierung. |

Fail2Ban-Standardfilter in Plesk

Plesk umfasst standardmäßig eine Reihe von vorkonfigurierten Filtern, die alle Hosting-Dienste abdecken (Webserver, Mailserver, FTP-Server usw.). Diese Filter werden in den Standard-Jails von Plesk verwendet und können auch mit benutzerdefinierten Jails eingesetzt werden. Die folgenden vorkonfigurierten Filter sind verfügbar:

| Name | Funktion |

|---|---|

| apache-auth | Sucht nach Apache-Authentifizierungsfehlern. |

| apache-badbots | Sucht nach Spam-Bots und schädlichen Web-Crawlern. |

| plesk-courierlogin | Sucht nach IMAP- und POP3-Authentifizierungsfehlern in Courier. |

| plesk-dovecot | Sucht nach IMAP-, POP3- und Sieve-Authentifizierungsfehler in Dovecot. |

| plesk-modsecurity | Sucht nach Angriffen auf Webanwendungen, die von der ModSecurity Web Application Firewall erkannt wurden. |

| plesk-panel | Sucht nach Plesk-Authentifizierungsfehlern. |

| plesk-qmail | Sucht nach SMTP-Authentifizierungsfehlern in qmail. |

| plesk-roundcube | Sucht nach Webmail-Authentifizierungsfehlern in Roundcube. |

| plesk-wordpress | Sucht nach WordPress-Authentifizierungsfehlern. |

| postfix | Sucht nach SMTP- und SASL-Authentifizierungsfehlern in Postfix. |

| proftpd | Sucht nach ProFTPD-Authentifizierungsfehlern. |

| recidive | Sucht nach IP-Adressen, die wiederholt von Fail2Ban gesperrt wurden. |

| sshd | Sucht nach Fehlern bei der SSH-Authentifizierung. |