Protección DKIM, SPF y DMARC y soporte para ARC

resumen: Plesk soporta mecanismos antispam modernos utilizados para validar la identidad de los remitentes de correo. Concretamente, DKIM, SPF, DMARC y ARC.

En este tema aprenderá a configurar la protección DKIM, SPF y DMARC en Plesk. También descubrirá cómo se implementa el soporte para ARC en Plesk para Linux.

A continuación se muestra un breve resumen de los tres mecanismos descritos en esta sección y lo que hacen:

- DKIM (DomainKeys Identified Mail) es un método usado para asociar la identidad de un nombre de dominio con un correo saliente. Asimismo, también sirve para validar la identidad de un nombre de dominio asociado con un correo entrante mediante autenticación criptográfica.

- SPF (Sender Policy Framework) es un método usado para impedir la falsificación de la dirección de un remitente, es decir, el uso de direcciones falsas. Este permite al servidor de correo verificar que los correos procedentes de un dominio proceden de un host autorizado por el administrador de dicho dominio. Asimismo, Plesk utiliza SRS (Sender Rewriting Scheme) para que así los mensajes reenviados puedan pasar la comprobación SPF.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) es una tecnología que permite ampliar las capacidades de los métodos SPF y DKIM. La directiva DMARC define la forma en la que el receptor debería tratar los correos en función de los resultados de la comprobación DKIM y SPF.

- ARC (Authenticated Received Chain) es una tecnología que permite a los servidores de correo intermedios (por ejemplo, listas de correo y servicios de reenvío de correo) almacenar los resultados de autenticación de un email utilizando encabezados especiales. Esto ayuda al servidor de correo de destino a validar el email si el procesamiento del servidor de correo intermedio invalida sus registros SPF y DKIM.

Los requisitos de servidor de correo para estas soluciones son los siguientes:

| Servidor de correo | DKIM | SPF* | SRS | DMARC | ARC |

|---|---|---|---|---|---|

| Postfix (Linux) | ➕ | ➕ | ➕ | ➕ | ➕ |

| Qmail (Linux) | ➕ | ➕ | ➖ | ➕ | ➕ |

| MailEnable Professional (Windows) | ➕ | ➖ | ➖ | ➖ | ➖ |

| MailEnable Standard (Windows) | Versión 9.16 o posterior | ➖ | ➖ | ➖ | ➖ |

| SmarterMail (Windows) | ➕ | ➖ | ➕ | ➕ | ➖ |

| IceWarp (Windows) | ➕ | ➖ | ➕ | ➖ | ➖ |

En esta tabla, ‘+’ significa que la solución es soportada por todas las versiones soportadas por Plesk Obsidian. ‘-‘ significa que no se soporta la solución.

Nota: *En la tabla de arriba, el soporte de SPF significa SPF para correo entrante. Los servidores de correo Linux se marcan con ‘+’ porque Plesk para Linux soporta SPF para correo entrante y saliente. Los servidores de correo Windows se marcan con ‘-’ porque Plesk para Windows solo soporta SPF para correo saliente.

DKIM

La activación de DKIM para un dominio añade un encabezado especial a cada email enviado desde el dominio. Este encabezado contiene una clave privada de cifrado. Los servidores de correo del destinatario usan una clave pública para verificar que los emails fueron enviados desde el dominio y que nadie interceptó el contenido del email durante el envío. Aquellos emails que no presenten dicho encabezado se considerarán como no auténticos.

Para proporcionar soporte para DKIM, Plesk utiliza la funcionalidad de una librería externa (Linux) o del servidor de correo proporcionado con Plesk (Windows).

Activación o desactivación de DKIM en el servidor

Por omisión, DKIM viene activado en Plesk. Si desea desactivarlo o solo conservarlo para el correo entrante y saliente, vaya a Herramientas y configuración > Configuración del servidor de correo (debajo de «Correo»), desplácese hasta la sección «Protección antispam DKIM» y deseleccione una de las siguientes casillas o ambas:

- «Permitir la firma del correo saliente». Esta opción permite a los clientes gestionar la firma DKIM de los correos salientes de forma individualizada para cada dominio.

- (Plesk para Linux) «Comprobar correo entrante». Esta opción activa la comprobación DKIM para todos los correos entrantes. Se verifican todos los mensajes y, en caso de producirse algún error de verificación, los mensajes en cuestión se marcan con un encabezado especial.

Nota: si DMARC está activado, no podrá desactivar la comprobación DKIM para los correos entrantes.

Activación de DKIM para un dominio

Si la firma DKIM está activada en el servidor, los dominios nuevos que tengan su hosting de correo y DNS en Plesk firman los correos salientes con DKIM de forma predeterminada.

Los dominios que usan un servidor DNS externo tienen activado DKIM por omisión. La firma de los correos salientes con DKIM significa que Plesk añade los siguientes dos registros a la zona DNS del dominio (example.com sería su nombre de dominio):

-

default._domainkey.example.comincluye la parte pública de la clave generada. -

_ domainkey.example.comincluye la directiva DKIM, que usted puede editar.

A diferencia de los dominios alojados en Plesk, Plesk no puede añadir estos registros a dominios que usen un servidor DNS externo. En este caso, DKIM debe activarse de forma manual.

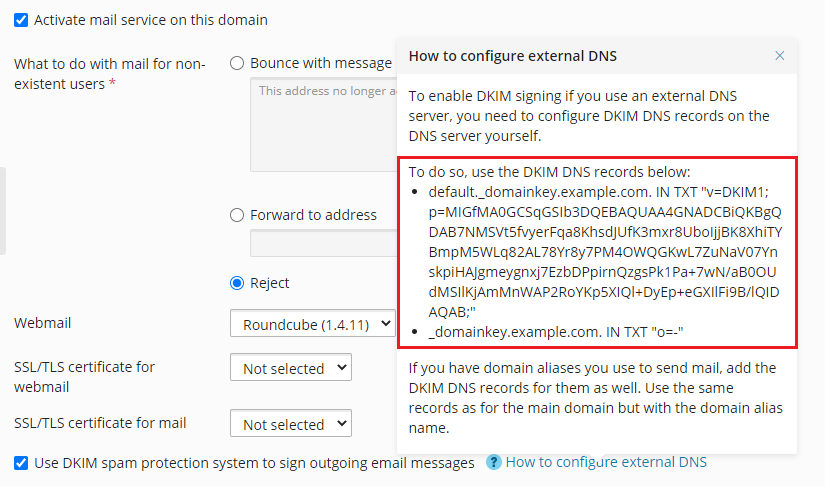

Para activar la firma DKIM de los correos salientes para un dominio que use un servidor DNS externo:

-

Vaya a Sitios web y dominios > su dominio > pestaña «Correo» > Configuración de correo.

-

Deje seleccionada la casilla «Usar el sistema de protección antispam DKIM para la firma de mensajes de email salientes».

-

Haga clic en «Cómo configurar un DNS externo». Copie los dos registros DNS mostrados y añádalos al servidor DNS.

Nota: Si dispone de alias de dominio usados para el envío de correo, añada también los registros DNS DKIM para estos. Use los mismos registros que para el dominio principal pero con el nombre del alias de dominio.

SPF y SRS

SPF (Sender Policy Framework) es un método usado para impedir la falsificación de direcciones de remitentes, es decir, el uso de direcciones de remitentes falsas. Con SPF, el administrador de un dominio puede establecer una directiva que autorice a determinados hosts a enviar correos desde el dominio. El servidor receptor del correo verifica que el correo entrante procede de un dominio de un host autorizado por el administrador del dominio en cuestión. SPF se basa en reglas especificadas por el administrador en la zona DNS del remitente.

En Plesk puede configurar una directiva SPF para los correos salientes especificando las reglas en un registro DNS. En Plesk para Linux, SPF también comprueba el correo entrante de forma predeterminada.

Cuando se configura SPF, el servidor de correo bloquea el correo entrante usando los pasos del siguiente algoritmo:

-

Lee las reglas locales.

Las reglas locales son las reglas usadas por el filtro antispam. Un ejemplo de regla local puede ser el siguiente:

a:test.plesk.com. -

Busca el registro SPF del DNS del remitente (de existir).

Un ejemplo de registro SPF puede ser el siguiente:

example.com. TXT v=spf1 +a +mx -all -

Concatena las reglas locales y el registro SPF en la directiva resultante.

En nuestro ejemplo, la directiva resultante serà

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all.Nota: Si el servidor de correo no detecta ningún registro SPF, también se ignorarán las reglas locales.

-

Comprueba el correo con la directiva resultante obtenida en el paso anterior.

-

Lea reglas de conjetura.

Las reglas de conjetura son las reglas globales que invalidan el registro SPF. Un ejemplo puede ser el siguiente:

v=spf1 +a/24 +mx/24 +ptr ?all. -

Compruebe el correo solo con las reglas de conjetura.

-

Compare los resultados de las dos comprobaciones: la efectuada con la directiva resultante (paso 4) y la realizada únicamente con las reglas de conjetura (paso anterior). Aplique la comprobación cuyo resultado sea más permisivo.

Más información sobre los estados de verificación SPF.

Para establecer una directiva SPF para los correos salientes:

Vaya a Herramientas y configuración > Configuración de DNS (en «Configuración general») y edite el registro DNS TXT relacionado con SPF. Este registro DNS siempre está presente en la plantilla DNS de todo el servidor. A continuación se muestra un ejemplo de registro SPF creado por Plesk:

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all

Las partes de este registro significan lo siguiente:

| Parte | Descripción |

|---|---|

v=spf1 |

El dominio usa SPF de la versión 1. |

+a |

Todos los hosts de los registros «A» pueden enviar correos. |

+mx |

Todos los hosts de los registros «MX» pueden enviar correos. |

+a:test.plesk.com |

El dominio test.plesk.com puede enviar correos. |

-all |

Todos los demás dominios no pueden enviar correos. |

Obtenga más información sobre la sintaxis de los registro DNS SPF. La notación de la directiva se encuentra disponible en RFC7208.

(Plesk para Linux) Para configurar SPF para que compruebe los correos entrantes:

-

Vaya a Herramientas y configuración > Configuración del servidor de correo (debajo de «Correo») y desplácese hasta la sección «Protección antispam SPF».

-

Seleccione una opción en el menú desplegable de modo de comprobación SPF para especificar cómo deben tratarse los correos cuando SPF aplique reglas locales y de conjetura:

- Sólo crear cabeceras SPF recibidas, nunca bloquear - Para aceptar todos los correos entrantes sea cual sea el resultado de la comprobación SPF.

- Usar avisos de error temporal cuando tenga problemas de resolución DNS - Para aceptar todos los correos entrantes sea cual sea el resultado de la comprobación SPF, incluso si la comprobación SPF experimentó errores debido a problemas en la búsqueda DNS.

- Rechazar correo si SPF resuelve a «fail» (denegar) - Para rechazar los correos procedentes de remitentes que no puedan usar el dominio en cuestión.

- Rechazar correo si SPF resuelve a «softfail» - Para rechazar los correos procedentes de remitentes que el sistema SPF no pueda identificar como autorizados o no autorizados porque en el dominio no se haya publicado ningún registro SPF.

- Rechazar correo si SPF resuelve a «neutral» - Para rechazar los correos procedentes de remitentes que el sistema SPF no pueda identificar como autorizados o no autorizados porque en el dominio no se haya publicado ningún registro SPF.

- Rechazar correo si SPF no resuelve a «pass» - Para rechazar los correos que no han pasado la comprobación SPF por cualquier razón (por ejemplo, cuando el dominio del remitente no implementa SPF y la comprobación SPF devuelve el estado “desconocido”).

-

Si desea especificar reglas locales, introduzca las reglas deseadas en la casilla Reglas locales SPF.Por ejemplo: include:spf.trusted-forwarder.org.

-

También puede especificar las reglas de conjetura en la casilla Reglas de conjetura SPF.

Por ejemplo: v=spf1 +a/24 +mx/24 +ptr ?all

-

Para indicar un aviso de error arbitrario para que se devuelva al SMTP remitente cuando se rechace un mensaje, indíquelo en la casilla Texto de explicación SPF.

Si no se indica ningún valor, se usará el texto predeterminado como notificación.

-

Para finalizar la instalación haga clic en ACEPTAR.

(Plesk para Linux) Para desactivar la comprobación de correos entrantes por parte de SPF:

- Vaya a Herramientas y configuración > Configuración del servidor de correo (debajo de «Correo»).

- En la sección «DMARC», deseleccione la casilla «Activar DMARC para el análisis de los correos entrantes», si está seleccionada.

- En la sección «Protección antispam SPF», deseleccione la casilla «Activar protección antispam SPF para el análisis del correo entrante» y haga clic en ACEPTAR.

Uso de SRS

Además de SPF, algunos servidores de correo en Plesk soportan SRS (Sender Rewriting Scheme), un mecanismo que permite reescribir direcciones remitentes cuando un correo se reenvía de tal forma que este sigue cumpliendo con SPF. En el caso de usar SPF, SRS ayuda a garantizar que los mensajes son entregados.

SRS se usa de forma automática cuando los correos se reenvían desde buzones de correo alojados en Plesk.

Para proporcionar la funcionalidad SRS, Plesk utiliza las capacidades de una librería externa (en el caso de Linux) o del software de servidor de correo (en el caso de Windows).

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) es una tecnología que permite ampliar las capacidades de las directivas de remitente SPF y DKIM . La directiva DMARC define la forma en la que el receptor debería tratar los correos en función de los resultados de la comprobación DKIM y SPF. Esta tecnología se basa en las reglas indicadas en la zona DNS del remitente.

En Plesk, puede configurar una directiva DMARC para los correos salientes especificando reglas en un registro DNS.

Nota: En Plesk para Linux y Plesk para Windows que usen SmarterMail, DMARC también comprueba los correos entrantes por omisión.

Para establecer una directiva DMARC personalizada para los correos salientes:

- Vaya a Herramientas y configuración > Configuración DNS (en «Configuración general»).

- Edite los registros DNS relacionados con la directiva DMARC. Estos registros DNS siempre están presentes en la plantilla DNS a nivel del servidor. Por otro lado, los registros DNS relacionados con DKIM se añaden a zonas DNS de dominios individuales cuando DKIM está activado en el dominio.

Por ejemplo, la directiva DMARC predeterminada de Plesk se define en el siguiente registro:

_dmarc.<domain>. TXT v=DMARC1; adkim=s; aspf=s; p=quarantine

De acuerdo con esta directiva, el servidor de correu receptor debería poner en cuarentena aquellos correos que no pasen las comprobaciones DKIM y SPF. Esto significa que los correos se trasladan a la carpeta de spam y se marcan como sospechosos. En todo caso, siempre puede especificar una directiva más estricta, si bien el servidor receptor puede aplicar su propia directiva a los correos entrantes.

Obtenga más información sobre DMARC, incluyendo las notas de la directiva.

Los dominios también disponen de sus propias directivas DMARC, que pueden ser editadas por los clientes. Los nuevos dominios que tengan su hosting de correo y DNS en Plesk ya tienen la directiva de cuarenta de DMARC activada por omisión.

Para desactivar la comprobación de los correos entrantes por parte de DMARC:

- Vaya a Herramientas y configuración > Configuración del servidor de correo (debajo de «Correo»).

- En la sección DMARC, deseleccione la casilla «Activar DMARC para el análisis de los correos entrantes» y haga clic en ACEPTAR.

(Plesk para Linux) ARC

ARC (Authenticated Received Chain) es una tecnología que permite a los servidores de correo intermedios añadir una capa adicional de autenticación a los emails que son reenviados o enviados desde una lista de correo añadiendo encabezados adicionales a los emails. Esto es para que el servidor de correo receptor final pueda (sin que sea obligatorio) tratar un email como legítimo aunque no pase sus comprobaciones SPF, DKIM y/o DMARC.

Nota: ARC se soporta en todos los servidores Plesk Obsidian 18.0.58 y versiones posteriores que ejecutan los servidores de correo Postfix o qmail. Por el momento, ARC solo se soporta en Plesk para Linux, porque ninguno de los servidores de correo soportados en Plesk para Windows tiene soporte para ARC.

Nota: La implementación del soporte para ARC en Plesk satisface el requisito de Google de añadir encabezados ARC al correo reenviado para remitentes que envían 5000 o más mensajes al día a cuentas de Gmail.

Limitaciones

- Los encabezados ARC no se añaden al correo enviado a una lista de correo.

- Plesk no valida los encabezados ARC del correo entrante.

Activación del soporte para ARC

(Plesk para Linux) Para activar el soporte para ARC en su servidor:

- Acceso a Plesk.

- Vaya a Herramientas y configuración > Configuración del servidor de correo (debajo de «Correo»).

- En «Protección antispam DKIM», seleccione la casilla «Permitir la firma del correo saliente».

- (Recomendado) En «Protección antispam SPF», seleccione la casilla «Activar protección antispam SPF para el análisis del correo entrante».

- (Recomendado) En «DMARC», seleccione la casilla «Activar DMARC para la comprobación del correo entrante».

- Haga clic en ACEPTAR.

Ahora se pueden añadir encabezados ARC al correo saliente reenviado a través de la función de reenvío de Plesk o enviado mediante la respuesta automática.

Una vez que el soporte para ARC esté activado en su servidor, se puede activar ARC para dominios de correo individuales.

Nota: Para que las firmas ARC sean válidas, los registros DNS necesarios para que DKIM funcione deben estar configurados correctamente para el dominio que aloja la cuenta de correo de reenvío.

(Plesk para Linux) Para activar ARC para un dominio:

- Acceso a Plesk.

- Vaya a Sitios web y dominios, encuentre el dominio que aloja la cuenta de correo, vaya a la pestaña «Correo» y haga clic en Configuración de correo.

- Seleccione la casilla «Usar el sistema de protección antispam DKIM para la firma de mensajes de email salientes» y haga clic en ACEPTAR.

Ahora, los encabezados ARC se añadirán al correo saliente reenviado a través de la función de reenvío de Plesk o enviado por la respuesta automática de cualquiera de las cuentas de correo alojadas en el dominio.