Utiliser DNSSEC (Linux)

Regarder le tutoriel vidéo

DNSSEC est l’extension du protocole DNS qui permet de signer des données DNS pour protéger le processus de résolution des noms de domaine. Pour obtenir des informations générales sur DNSSEC et son utilisation, consultez le site Web ICANN et la page https://tools.ietf.org/html/rfc6781.

Plesk vous permet de protéger les données DNS des domaines hébergés avec DNSSEC. Vous pouvez :

- Configurer les paramètres utilisés pour la substitution et la génération de clés.

- Ajouter et supprimer la signature de zones de domaine selon les conditions DNSSEC.

- Recevoir des notifications.

- Voir et copier des enregistrements de ressources DS.

- Voir et copier des jeux d’enregistrements de ressources DNSKEY.

Prérequis

- Plesk pour Linux avec serveur Bind DNS, à partir de Bind 9.9.

- DNSSEC est une extension payée. Elle est fournie gratuitement dans les éditions Plesk Web Host et Plesk Web Pro.

- DNSSEC est disponible sous Debian 8, Debian 9, Ubuntu 14.04, Ubuntu 16.04, Ubuntu 18.04, CentOS 7, RedHat Enterprise Linux 7, CloudLinux 7, Virtuozzo Linux 7.

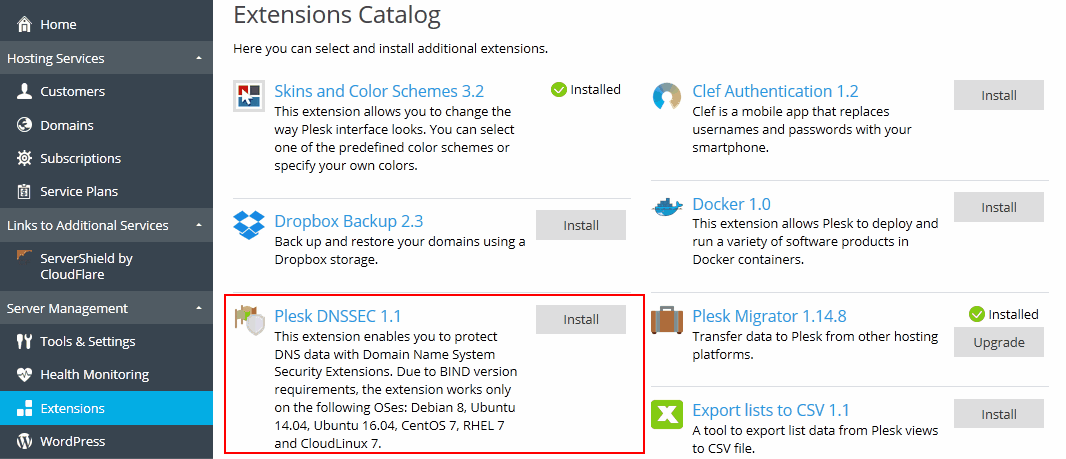

Activer la prise en charge DNSSEC

Pour activer la prise en charge DNSSEC, installez l’extension Plesk DNSSEC (Extensions > Catalogue des extensions).

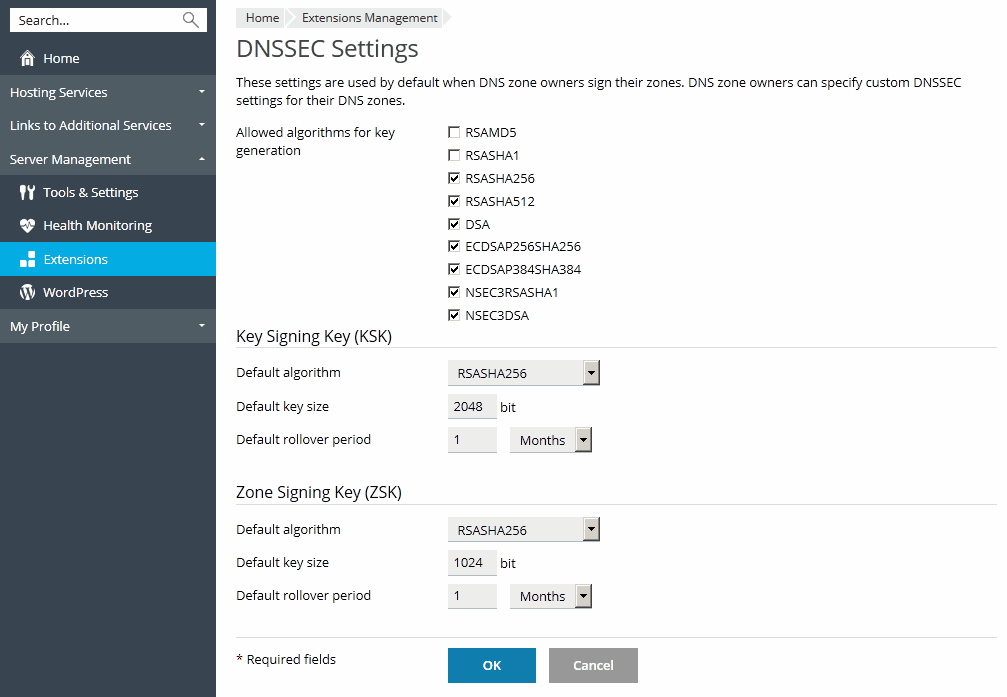

Configuration des paramètres DNSSEC par défaut

Les paramètres DNSSEC par défaut sont sous Outils & Paramètres > Extensions > DNSSEC. Vous pouvez modifier la politique par défaut de génération des paires de clés KSK et ZSK.

La politique recommandée pour les clés KSK et ZSK est la suivante :

-

Utilisez une clé et une période de substitution longues pour KSK.

À chaque mise à jour de la clé KSK, le propriétaire de la zone doit mettre à jour les enregistrements DS dans la zone du domaine parent. La politique recommandée permet de mettre à jour les enregistrements DS dans la zone parent aussi peu souvent que possible sans mettre en péril la sécurité.

-

Utilisez une clé et une période de substitution plus courtes pour ZSK.

La clé ZSK est mise à jour automatiquement. La politique recommandée permet d’économiser des ressources système sans mettre en péril la sécurité.

Lorsque les clients d’hébergement signent leurs zones, ils peuvent utiliser les valeurs par défaut ou en indiquer d’autres.Pour plus d’informations, consultez la section Utiliser DNSSEC sur des domaines.

Protection des zones DNS avec DNSSEC

Pour utiliser DNSSEC, les propriétaires de domaines doivent signer leurs zones DNS.Pour plus d’informations, consultez la section Utiliser DNSSEC sur des domaines.

Description de la substitution de clés dans Plesk

Pour éviter les pannes de DNS d’un domaine, Plesk peut utiliser plusieurs clés KSK et ZSK. Temporairement, une clé précédemment générée existe parallèlement à une nouvelle clés, pour laisser le temps aux modifications de prendre effet dans la zone DNS. Les clés obsolètes sont supprimées automatiquement.

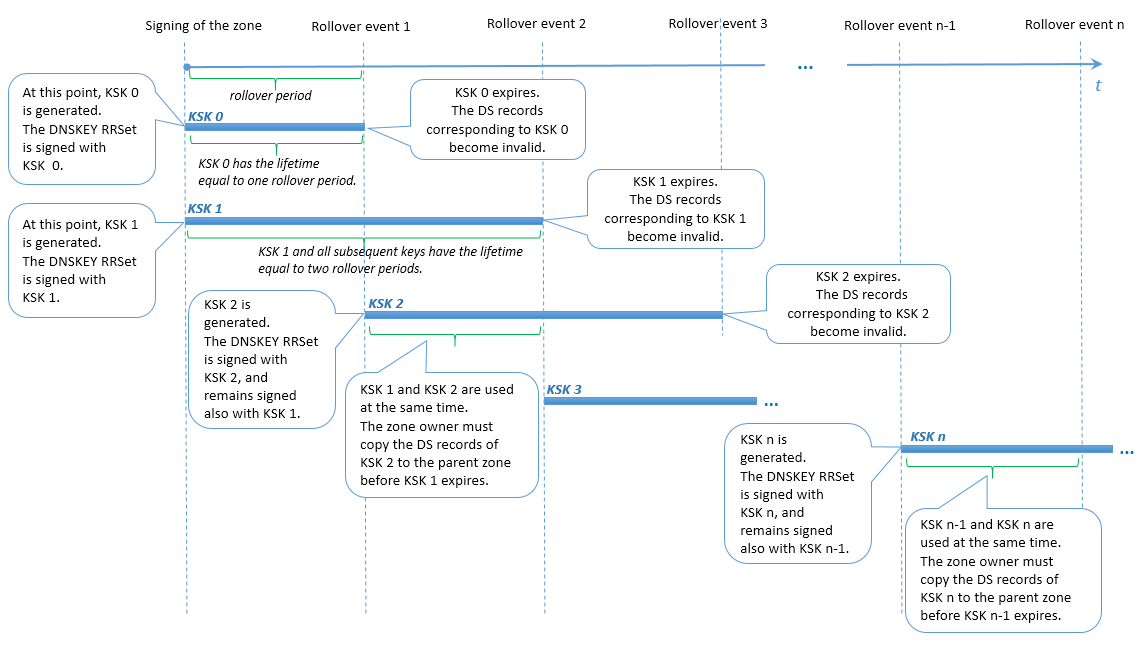

Substitution KSK

Plesk utilise une modification de la méthode Double-RRset pour la substitution des clés KSK. Plesk se différencie en utilisant deux clés KSK pour chaque période de substitution. Cela permet de laisser assez de temps au propriétaire de la zone de domaine pour mettre à jour les enregistrements DS correspondants dans la zone parent, par exemple le temps des événements de substitution 1 et 2 sur le schéma ci-dessous.

Actions de l’utilisateur pendant la substitution KSK

Le propriétaire de la zone de domaine est notifié au sujet de la substitution et de la nécessité de mettre à jour les enregistrements DS dans la zone parent. Les enregistrements DS sont obsolètes à expiration de la plus ancienne clé KSK et une clé KSK est générée, par exemple lors de l’événement de substitution 2 du schéma suivant. S’il n’a pas mis à jour des enregistrements DS dans la zone parent, alors, à l’issue de la période de substitution et après notification, le domaine arrête la résolution.

Note: actuellement, le texte de notification du propriétaire de la zone de domaine ne peut pas être personnalisé.

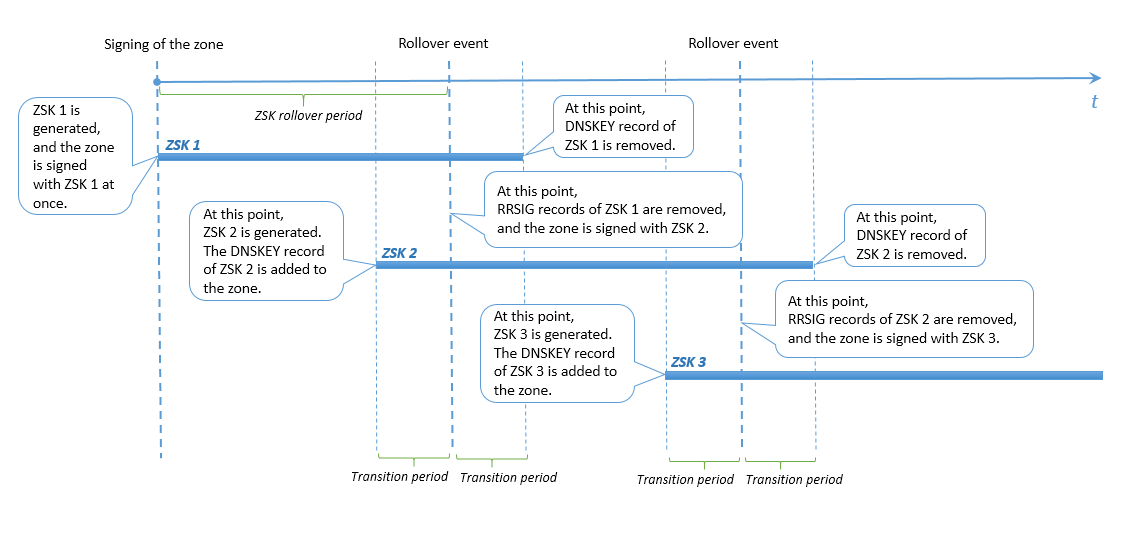

Substitution ZSK

Pour laisser assez de temps aux serveurs esclaves et de mise en cache de se synchroniser avec le serveur DNS maître, Plesk effectue les actions suivantes :

- Ajout d’une nouvelle clé à la zone à un certain moment avant substitution.

- Suppression de la clé précédente à un certain moment après substitution.

Ce délai avant ou après substitution ZSK est appelé période de transition dans Plesk. Cette période est soit de 30 jours, soit de la somme des valeurs de la durée de vie SOA et du délai d’expiration SOA de la zone (si leur somme est supérieure à 30 jours). Toutefois, la période de transition ne peut dépasser la moitié de la période de substitution ZSK, sinon, la fonctionnalité de substitution est interrompue et les signatures de zone ne sont plus valides.

Par conséquent, pour garantir le bon déroulement de la substitution ZSK, Plesk définit des limites pour les valeurs suivantes :

- Durée de vie SOA et délai d’expiration SOA de la zone Leur somme ne peut dépasser une valeur calculée.

- Période de substitution ZSK. Elle ne peut être intérieure à une valeur calculée.

Actions utilisateur pendant la substitution ZSK.

Aucune action du propriétaire de la zone DNS du domaine n’est requise lors de la substitution ZSK.