Protection DKIM, SPF et DMARC

Plesk prend en charge un certain nombre de solutions anti-spam pour la validation de l’identité des mails :

- DKIM (DomainKeys Identified Mail) est une méthode utilisée pour associer l’identité d’un nom de domaine à un message sortant et pour valider l’identité d’un nom de domaine associée à un message entrant par authentification cryptographique.

- SPF (Sender Policy Framework) est une méthode utilisée pour empêcher la falsification d’adresses d’expéditeurs, c’est-à-dire l’utilisation de fausses adresses d’expéditeurs. Elle permet au serveur de messagerie de vérifier que le mail entrant d’un domaine vient d’un hôte autorisé par l’administrateur de ce domaine. De plus, Plesk utilise SRS (Sender Rewriting Scheme), de sorte que les messages transférés puissent passer le contrôle SPF.

- DMARC (Domain-based Message Authentication, Reporting et Conformance) est une technologie qui permet d’étendre les fonctionnalités des méthodes SPF et DKIM. La politique DMARC détermine la façon dont les mails sont gérés selon les résultats des vérifications DKIM et SPF.

Configuration du serveur de messagerie requise pour ces solutions :

| Serveur de messagerie | DKIM | SPF | SRS | DMARC |

|---|---|---|---|---|

| Postfix (Linux) | ➕ | ➕ | ➕ | ➕ |

| Qmail | ➕ | ➕ | ➖ | ➕ |

| MailEnable Professional | ➕ | ➕ | ➖ | ➖ |

| MailEnable Standard | Version 9.16 ou ultérieure | ➖ | ➖ | ➖ |

| SmarterMail | ➕ | ➕ | ➕ | ➕ |

| IceWarp | ➕ | ➕ | ➕ | ➖ |

Dans ce tableau, « + » signifie que la solution est prise en charge par toutes les versions qui sont prises en charge par Plesk Onyx. « - » signifie que la solution n’est pas prise en charge.

DKIM

DKIM (DomainKeys Identified Mail) est une méthode utilisée pour valider l’identité d’un nom de domaine associée à un message entrant. Ainsi, l’organisation prend la responsabilité d’un message envoyé en y joignant une signature numérique générée automatiquement et utilise des techniques cryptographiques afin de valider l’autorisation pour la présence de signature.

Pour assurer la prise en charge DKIM, Plesk utilise une bibliothèque externe (Linux) ou le serveur de messagerie utilisé dans Plesk (Windows).

Avertissement: si vous utilisez un service DNS externe, la signature DKIM fonctionnera pour les messages sortants, le serveur de messagerie entrant ne sera pas capable de valider ces messages. Vous pouvez contourner ce problème en désactivant le serveur DNS et en ajoutant l’enregistrement DNS associé à DKIM au service DNS externe. Dans ce cas, le serveur entrant pourra valider les messages. Découvrez comment activer la signature des mails DKIM pour les domaines qui utilisent un serveur DNS externe.

Activer ou désactiver DKIM sur le serveur

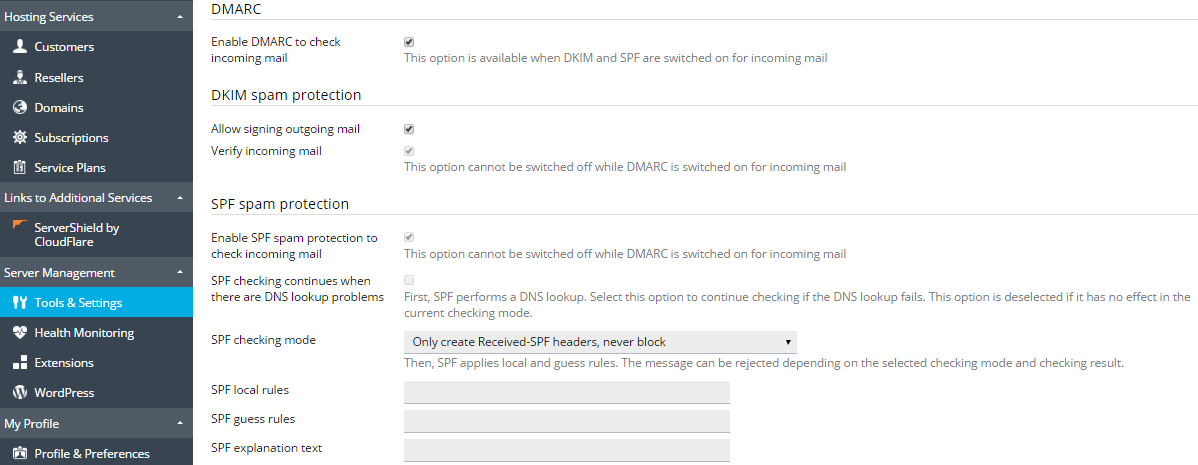

Pour activer la fonctionnalité DKIM sur votre serveur, allez sous Outils & Paramètres > Paramètres du serveur de messagerie (groupe Mail) et faites défiler jusqu’à la section Protection anti-spam DKIM. Les options suivantes vous permettent de gérer DKIM sur votre serveur :

- Autoriser la signature des mails sortants. Cette option permet aux clients d’activer la signature DKIM pour les mails sortants, domaine par domaine. Cette option n’active pas automatiquement la signature de tous les mails sortants. Pour utiliser DKIM, les utilisateurs doivent l’activer domaine par domaine.

- Vérifier les mails entrants (Plesk pour Linux). Cette option active la vérification DKIM pour tout mail entrant. Tous les messages sont vérifiés et si la vérification échoue, les messages sont signalés avec l’en-tête spécifique.

Remarque : chaque option peut être sélectionnée individuellement. Vous pouvez activer la signature des mails sortants, vérifier les mails entrants, ou les deux.

Note: vous ne pouvez pas désactiver la vérification DKIM pour les mails entrants si DMARC est activé.

Activation de DKIM après mise à niveau de Plesk

Lorsque vous mettez Plesk à niveau depuis des versions antérieures à Plesk Onyx, DomainKeys est automatiquement remplacé par DKIM. Si la fonctionnalité DomainKeys était activée dans Plesk, DKIM est également activé.

Activation de la signature de mail DKIM d’un domaine

Si la signature DKIM est activée sur le serveur (cf. section Activer ou désactiver DKIM sur le serveur ci-dessus), les clients peuvent signer les mails sortants pour leurs domaines.

Pour activer la signature DKIM pour les mails sortants d’un domaine spécifique :

- Ouvrez l’abonnement correspondant pour le gérer.

- Allez sur l’onglet Mail > Paramètres de la messagerie.

- Sélectionnez le domaine et cliquez sur Activer/Désactiver les services.

- Sélectionnez Activer pour Utiliser le système de protection anti-spam DKIM pour signer les mails sortants et cliquez sur OK.

Note: le service DNS doit être activé sur un domaine.

Une fois que vous avez activé DKIM pour un domaine, Plesk ajoute ces deux entrées à la zone DNS du domaine :

-

default._domainkey.<exemple.com>: contient la partie publique de la clé générée. -

_ domainkey.<exemple.com>: contient la politique DKIM.

SPF et SRS

SPF (Sender Policy Framework) is a method used to prevent sender address forgery, i.e. using fake sender addresses. SPF allows a domain’s administrator to set a policy that authorizes particular hosts to send mail from the domain. A receiving mail server checks that the incoming mail from a domain comes from a host authorized by that domain’s administrator. SPF is based on the rules specified by the administrator in the sender’s DNS zone.

Dans Plesk, vous pouvez configurer une politique SPF pour les mails sortants en spécifiant les règles dans un enregistrement DNS. De plus, sur Linux, vous pouvez autoriser SPF à contrôler les mails entrants.

When SPF is set up, the mail server checks incoming mail using the following algorithm steps:

-

Read local rules.

Local rules are the rules used by the spam filter. An example local rule can be the following:

a:test.plesk.com. -

Search for the sender’s DNS SPF record (if any).

An example SPF record can be the following:

example.com. TXT v=spf1 +a +mx -all -

Concatenate the local rules and the SPF record into the resulting policy.

In our example, the resulting policy will be

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all.Note: If the mail server detects no SPF record, the resulting policy will comprise the local rules only.

-

Check mail against the policy resulting from the previous step.

-

Read guess rules.

Guess rules are the global rules that override the SPF record. An example guess rule can be the following:

v=spf1 +a/24 +mx/24 +ptr ?all. -

Check mail against the guess rules only.

-

Compare the results of the two checks: the one made against the resulting policy (step 4) and the one made against the guess rules only (the previous step). Apply the check whose result is more permissive.

See more information on SPF check statuses.

Pour configurer une politique SPF pour les mails sortants :

Allez sous Outils & Paramètres > Template DNS et modifiez l’enregistrement TXT DNS associé à SPF. Cet enregistrement DNS est toujours présent dans le template DNS pour l’ensemble du serveur. Voici un exemple d’enregistrement SPF créé par Plesk :

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all

Les différentes parties de cet enregistrement ont la signification suivante :

| Partie | Description |

|---|---|

v=spf1 |

Le domaine utilise SPF en version 1. |

+a |

Tous les hôtes des enregistrements « A » sont autorisés à envoyer des mails. |

+mx |

Tous les hôtes des enregistrements « MX » sont autorisés à envoyer des mails. |

+a:test.plesk.com |

Le domaine test.plesk.com est autorisé à envoyer des mails. |

-all |

Tous les autres domaines n’ont pas l’autorisation d’envoyer des mails. |

Read more about the syntax of SPF DNS records. The policy notation is available at RFC7208.

Pour autoriser SPF à contrôler le mail entrant sur un serveur base Linux :

-

Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (groupe Mail). L’écran des préférences de messagerie valables pour tout le serveur s’ouvrira sur l’onglet Paramètres.

-

Dans la section Protection anti-spam SPF, cochez la case Activer la protection anti-spam SPF pour vérifier la messagerie entrante.

-

Sélectionnez Continuer la vérification SPF en cas de problèmes de recherche DNS si vous souhaitez que SPF continue la vérification en cas d’échec de la recherche DNS. Dans ce cas, si l’hôte ne peut pas être résolu ou si aucun enregistrement associé à SPF n’est trouvé, les règles d’évaluation SPF peuvent s’appliquer.

-

Sélectionnez une option dans la zone de liste déroulante Mode de contrôle du SPF pour spécifier comment traiter l’e-mail quand SPF applique les règles locales et d’évaluation:

- Créer seulement des en-têtes Received-SPF et ne jamais bloquer - pour accepter tous les messages entrants quels que soient les résultats de la vérification SPF.

- En cas de problème lors de la recherche des DNS, utiliser les messages d’erreur temporaires - pour accepter tous les messages entrants quels que soient les résultats de la vérification SPD, même si la vérification SPF a échoué en raison de problèmes de recherche DNS.

- Rejeter le mail quand SPF se résout en « fail » (refus) - pour rejeter les messages des expéditeurs qui ne sont pas autorisés à utiliser le domaine concerné.

- Rejeter le mail quand SPF se résout en « soffail » - pour rejeter les messages des expéditeurs qui ne peuvent pas être identifiés par le système SPF comme autorisés ou ne sont pas autorisés parce que le domaine n’a pas d’enregistrements SPF publiés.

- Rejeter le mail quand SPF se résout en « neutral » - pour rejeter les messages des expéditeurs qui ne peuvent pas être identifiés par le système SPF comme autorisés ou ne sont pas autorisés parce que le domaine n’a pas d’enregistrements SPF publiés.

- Rejeter le mail quand SPF ne résout pas en « pass » - pour rejeter les messages qui ne passent pas la vérification SPF pour quelque raison que ce soit (par exemple, lorsque le domaine de l’expéditeur ne met pas en œuvre SPF et la vérification SPF renvoie le statut « unknown »).

-

Pour spécifier les règles locales, tapez les règles dont vous avez besoin dans le champ Règles SPF locales.Par exemple : include:spf.trusted-forwarder.org.

Pour de plus amples informations sur les règles du SPF, consultez http://tools.ietf.org/html/rfc4408.

-

Vous pouvez aussi spécifier les règles d’évaluation dans le champ Règles d’évaluation SPF.

Par exemple : v=spf1 +a/24 +mx/24 +ptr ?all

-

Pour définir un message d’erreur arbitraire qui sera renvoyé à l’émetteur SMTP quand un mail sera rejeté, saisissez le texte du message dans la zone de saisie Explication du SPF.

Si aucune valeur n’est définie, c’est le texte par défaut qui sera utilisé pour la notification.

-

Pour terminer la configuration, cliquez sur OK.

Pour désactiver la vérification SPF pour le mail entrant :

- Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (groupe Mail). L’écran des préférences de messagerie valables pour tout le serveur s’ouvrira sur l’onglet Paramètres.

- Dans la section Protection anti-spam SPF, décochez la case Activer la protection anti-spam SPF pour vérifier la messagerie entrante.

Note: sur un serveur base Linux, vous ne pouvez pas désactiver le contrôle SPF pour le mail entrant si DMARC est activé.

Utilisation de SRS

En plus de SPF, certains serveurs de messagerie dans Plesk prennent en charge SRS (Sender Rewriting Scheme), un mécanisme permettant de réécrire les adresses d’expéditeurs lorsqu’un e-mail est renvoyé de telle sorte que l’e-mail renvoyé continue à être compatible SPF. SRS permet de garantir la remise des messages à leur destinataire au cas où SPF est utilisé.

SRS est utilisé automatiquement lorsque des messages sont transférés depuis des boîtes mail hébergées sous Plesk.

Pour assurer la fonctionnalité SRS, Plesk utilise une bibliothèque externe (Linux) ou un logiciel de serveur de messagerie (Windows).

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) est une technologie qui étend les fonctionnalités des politiques expéditeur SPF et DKIM . La politique DMARC détermine la façon dont les mails sont gérés selon les résultats des vérifications DKIM et SPF. Cette technologie s’appuie sur les règles indiquées dans la zone DNS de l’expéditeur.

Dans Plesk, vous pouvez configurer une politique DMARC pour les mails sortants en spécifiant les règles dans un enregistrement DNS. De plus, vous pouvez autoriser DMARC à contrôler le message entrant sur un serveur base Linux (en utilisant n’importe quel serveur de messagerie pris en charge par Plesk) ou sur un serveur base Windows (en utilisant SmarterMail uniquement).

Pour configurer une politique DMARC personnalisée pour les mails sortants :

Allez sous Outils & Paramètres > Template DNS et modifiez les enregistrements DNS associés à la politique DMARC. Ces enregistrements DNS sont toujours présents dans le template DNS pour l’ensemble du serveur. (En revanche, les enregistrements DNS associés à DKIM sont ajoutées aux zones DNS des différents domaines lorsque vous activez DKIM sur le domaine.)

Par exemple, la politique DMARC par défaut de Plesk est définie dans l’entrée :

_dmarc.<domain>. TXT v=DMARC1; p=none

Cette politique recommande que le serveur de messagerie de réception ne supprime pas les messages même s’ils ont échoué au contrôle. Vous pouvez définir une politique plus stricte. Toutefois, notez que le serveur destinataire est libre d’appliquer sa propre politique aux messages entrants.

Les clients d’hébergement peuvent modifier les politiques domaine par domaine.

Pour plus d’informations sur DMARC, y compris sur les notations des politiques, consultez https://datatracker.ietf.org/doc/rfc7489/.

Pour autoriser DMARC à contrôler les messages entrants :

- Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (groupe Mail). L’écran des préférences de messagerie valables pour tout le serveur s’ouvrira sur l’onglet Paramètres.

- Dans la section DMARC, cochez la case Autoriser DMARC à vérifier la messagerie entrante. Sur un serveur base Linux, cette option est disponible seulement si DKIM et SPF sont activés pour les mails entrants.