Protezione DKIM, SPF e DMARC

Plesk supporta varie soluzioni anti-spam per la convalida dell’identità dei messaggi di posta:

- DKIM (DomainKeys Identified Mail) è un metodo utilizzato per associare l’identità di un nome di dominio a un messaggio in uscita e per convalidare l’identità di un nome di dominio associata a un messaggio in arrivo tramite l’autenticazione crittografica.

- SPF (Sender Policy Framework) è un metodo utilizzato per prevenire la contraffazione dell’indirizzo del mittente, ovvero l’uso di falsi indirizzi del mittente. Consente al server di posta di verificare che le e-mail in ingresso da un dominio provengano da un host autorizzato dall’amministratore di tale dominio. Inoltre, Plesk utilizza SRS (Sender Rewriting Scheme), in modo che i messaggi inoltrati possano superare la verifica SPF.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) è una tecnologia che estende le capacità dei metodi SPF e DKIM. Il criterio DMARC definisce come il destinatario deve gestire i messaggi e-mail a seconda dei risultati di verifica di DKIM e SPF.

I requisiti del server di posta per queste soluzioni sono i seguenti:

| Server di posta | DKIM | SPF | SRS | DMARC |

|---|---|---|---|---|

| Postfix (Linux) | ➕ | ➕ | ➕ | ➕ |

| QMail | ➕ | ➕ | ➖ | ➕ |

| MailEnable Professional | ➕ | ➕ | ➖ | ➖ |

| MailEnable Standard | Versione 9.16 o successive | ➖ | ➖ | ➖ |

| SmarterMail | ➕ | ➕ | ➕ | ➕ |

| IceWarp | ➕ | ➕ | ➕ | ➖ |

In questa tabella, ‘+’ indica che la soluzione è supportata da tutte le versioni compatibili con Plesk Onyx. ‘-‘ indica che la soluzione non è supportata.

DKIM

DKIM (DomainKeys Identified Mail) fornisce un metodo utile per convalidare l’identità di un nome di dominio associata a un messaggio. DKIM consente a un’organizzazione di assumersi la responsabilità per un messaggio inviato allegando a quest’ultimo una firma digitale generata automaticamente. Al fine di convalidare l’autorizzazione per la presenza della firma, questo metodo utilizza tecniche di crittografia.

Per fornire il supporto DKIM, viene utilizzata la funzionalità di una libreria esterna (Linux) o del server di posta in dotazione con Plesk (Windows).

Avvertimento: se utilizzi un servizio DNS esterno, la firma di DKIM funziona per i messaggi in uscita, ma il server di posta ricevente non sarà in grado di convalidare tali messaggi. Come soluzione, puoi disattivare il server DNS di Plesk e aggiungere al servizio DNS esterno un record DNS corrispondente, correlato a DKIM. In questo caso, il server di ricezione sarà in grado di convalidare i messaggi. Ulteriori informazioni su come abilitare la firma e-mail DKIM per i domini che utilizzano un server DNS esterno.

Attivazione o disattivazione di DKIM sul server

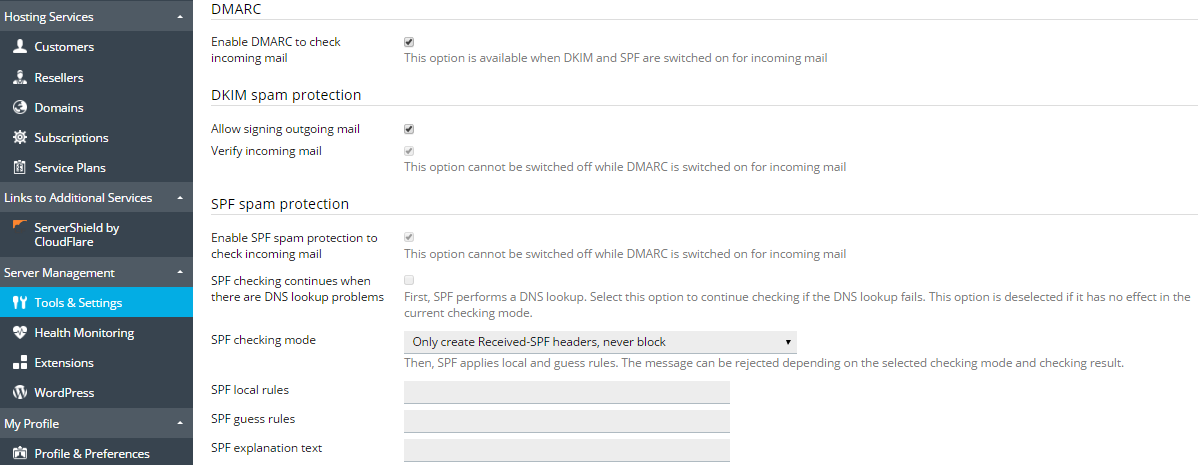

Per abilitare la funzionalità DKIM sul server, accedi a Strumenti e impostazioni > Impostazioni del server di posta (nel gruppo Posta) e scorri in basso fino alla sezione di protezione dallo spam DKIM. Le seguenti opzioni consentono di gestire DKIM sul server:

- Consenti di firmare la posta in uscita. Questa opzione permette ai clienti di attivare la firma DKIM per le posta in uscita, a livello del singolo dominio. Non abilita automaticamente la firma di tutti i messaggi e-mail in uscita. Per utilizzare DKIM, è necessario attivare tale funzionalità nei singoli domini.

- Verificare la posta in arrivo (Plesk per Linux). Questa opzione attiva la verifica DKIM su tutte le posta in ingresso. Vengono verificati tutti i messaggi. Se la verifica non riesce, i messaggi vengono contrassegnati con un’intestazione speciale.

È possibile selezionare ciascuna opzione in modo indipendente. È possibile scegliere di abilitare la firma della posta in uscita, la verifica della posta in arrivo o entrambe.

Nota: non è possibile disattivare la verifica DKIM per la posta in arrivo se è abilitato DMARC.

Abilitare DKIM dopo l’aggiornamento di Plesk

Quando si aggiorna Plesk dalle versioni precedenti a Plesk Onyx, DomainKeys viene sostituito automaticamente con DKIM. Se la funzionalità DomainKeys è stata abilitata in Plesk, anche DKIM sarà abilitato.

Abilitare la firma DKIM delle e-mail per un dominio

Se la firma DKIM è abilitata sul server (vedere la sezione Attivazione o disattivazione di DKIM sul server, sopra riportata), i clienti possono firmare la posta in uscita per i loro domini.

Per abilitare la firma DKIM della posta in uscita per un dominio singolo:

- Apri l’abbonamento corrispondente per gestirlo.

- Vai alla scheda Posta > Impostazioni posta.

- Seleziona il dominio e fai clic su Abilita/Disabilita servizi.

- Seleziona Abilita per il sistema di protezione dallo spam DKIM per firmare i messaggi e-mail in uscita e fai clic su OK.

Nota: È infatti necessario che nel dominio sia attivo il servizio DNS.

Dopo l’attivazione di DKIM per un dominio, Plesk aggiunge i seguenti due record alla zona DNS del dominio:

-

default._domainkey.<esempio.com>- contiene la parte pubblica della chiave generata. -

_ domainkey.<esempio.com>- contiene il criterio DKIM.

SPF e SRS

SPF (Sender Policy Framework) is a method used to prevent sender address forgery, i.e. using fake sender addresses. SPF allows a domain’s administrator to set a policy that authorizes particular hosts to send mail from the domain. A receiving mail server checks that the incoming mail from a domain comes from a host authorized by that domain’s administrator. SPF is based on the rules specified by the administrator in the sender’s DNS zone.

In Plesk, è possibile impostare un criterio SPF per la posta in uscita specificando regole in un record DNS. Inoltre, in Linux, è possibile abilitare SPF per controllare la posta in arrivo.

When SPF is set up, the mail server checks incoming mail using the following algorithm steps:

-

Read local rules.

Local rules are the rules used by the spam filter. An example local rule can be the following:

a:test.plesk.com. -

Search for the sender’s DNS SPF record (if any).

An example SPF record can be the following:

example.com. TXT v=spf1 +a +mx -all -

Concatenate the local rules and the SPF record into the resulting policy.

In our example, the resulting policy will be

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all.Nota: If the mail server detects no SPF record, the resulting policy will comprise the local rules only.

-

Check mail against the policy resulting from the previous step.

-

Read guess rules.

Guess rules are the global rules that override the SPF record. An example guess rule can be the following:

v=spf1 +a/24 +mx/24 +ptr ?all. -

Check mail against the guess rules only.

-

Compare the results of the two checks: the one made against the resulting policy (step 4) and the one made against the guess rules only (the previous step). Apply the check whose result is more permissive.

See more information on SPF check statuses.

Per impostare una regola SPF per la posta in uscita:

Accedi a Strumenti e impostazioni > Modello DNS e modifica il record DNS TXT associato a SPF. Questo record DNS è sempre presente nel modello DNS per l’intero server. Ecco un esempio di record SPF creato da Plesk:

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all

Le parti di questo record presentano i seguenti significati:

| Parte | Descrizione |

|---|---|

v=spf1 |

Il dominio utilizza la versione 1 di SPF. |

+a |

Tutti gli host dei record «A» sono autorizzati all’invio della posta. |

+mx |

Tutti gli host dai record «MX» sono autorizzati all’invio della posta. |

+a:test.plesk.com |

Il dominio test.plesk.com è autorizzato all’invio della posta. |

-all |

Tutti gli altri domini non sono autorizzati all’invio della posta. |

Read more about the syntax of SPF DNS records. The policy notation is available at RFC7208.

Per consentire a SPF di controllare la posta in arrivo su un server basato su Linux:

-

Vai su Strumenti e impostazioni > Impostazioni del server di Posta (nel gruppo Posta). La schermata delle preferenze di posta del server si aprirà nella scheda Impostazioni.

-

Nella sezione Protezione da spam SPF, seleziona la casella di controllo Abilita protezione da spam SPF per la verifica della posta in arrivo.

-

Seleziona La verifica di SPF prosegue quando ci sono problemi di ricerca DNS se desideri che SPF continui il controllo in caso di problemi della ricerca DNS. In tal caso, se non è possibile risolvere l’host o non si trovano record associati a SPF, è possibile applicare le regole ipotetiche SPF.

-

Seleziona un’opzione dal menu a discesa della modalità di controllo SPF per specificare come gestire un’e-mail quando SPF applica regole locali e ipotetiche:

- Crea solo le intestazioni SPF ricevute, non bloccare mai - per accettare tutti i messaggi in arrivo, indipendentemente dai risultati di controllo SPF.

- Usa notifiche di errore temporanee quando hai problemi di ricerca DNS - per accettare tutti i messaggi in arrivo, indipendentemente dai risultati di controllo SPF, anche se il controllo SPF non riesce a causa di problemi di ricerca DNS.

- Rifiuta la posta se SPF risolve come «non è riuscito» (negare) - per rifiutare i messaggi da mittenti non autorizzati all’uso del dominio in questione.

- Rifiuta la posta se SPF risolve come «softfail» - per rifiutare i messaggi da mittenti che il sistema SPF non può identificare come autorizzati o che non sono autorizzati perché il dominio non include record SPF pubblicati.

- Rifiuta la posta se SPF risolve a «neutrale» - per rifiutare i messaggi da mittenti che il sistema SPF non può identificare come autorizzati o che non sono autorizzati perché il dominio non include record SPF pubblicati.

- Rifiuta la posta se SPF non risolve a «pass» - per rifiutare i messaggi che non superano il controllo SPF per qualsiasi motivo (ad esempio, quando il dominio del mittente non implementa SPF e il controllo SPF restituisce lo stato «sconosciuto»).

-

Per specificare regole locali, digitare le norme necessarie nella casella Regole SPF locali.Ad esempio: include:spf.trusted-forwarder.org.

Per maggiori informazioni sulle regole SPF, visitare http://tools.ietf.org/html/rfc4408.

-

Inoltre è possibile specificare le regole ipotetiche nella casella Regole ipotetiche per SPF.

Ad esempio: v=spf1 +a/24 +mx/24 +ptr ?all

-

Per specificare una notifica di errore personalizzata, da restituire al mittente SMTP quando un messaggio viene rifiutato, digita il testo desiderato nella casella Testo di spiegazione di SPF.

Se non viene specificato nessun valore, il testo predefinito sarà usato come notifica.

-

Per completare la configurazione, fai clic su OK.

Per disattivare il controllo SPF per la posta in arrivo:

- Vai su Strumenti e impostazioni > Impostazioni del server di Posta (nel gruppo Posta). La schermata delle preferenze di posta del server si aprirà nella scheda Impostazioni.

- Nella sezione Protezione da spam SPF, deseleziona la casella di controllo Abilita protezione da spam SPF per la verifica della posta in arrivo.

Nota: in un server basato su Linux, non è possibile disattivare il controllo SPF per la posta in arrivo se è abilitato DMARC.

Utilizzare SRS

Oltre a SPF, alcuni server di posta in Plesk supportano SRS (Sender Rewriting Scheme), un meccanismo che consente di riscrivere gli indirizzi dei mittenti quando si inoltra un’e-mail in modo da mantenerla conforme a SPF. SRS contribuisce ad assicurare la consegna dei messaggi, se si utilizza SPF.

SRS si attiva automaticamente quando i messaggi vengono inoltrati da caselle di posta ospitate in Plesk.

Per fornire la funzionalità SRS, Plesk utilizza le capacità di una libreria esterna (Linux) o del software per server di posta (Windows).

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) è una tecnologia che estende le capacità dei criteri dei mittenti SPF e DKIM . Il criterio DMARC definisce come il destinatario deve gestire i messaggi e-mail a seconda dei risultati di verifica di DKIM e SPF. Questa tecnologia si basa sulle regole specificate nella zona DNS del mittente.

In Plesk, è possibile impostare un criterio DMARC per la posta in uscita specificando regole in un record DNS. Inoltre, è possibile consentire a DMARC di controllare la posta in arrivo su un server basato su Linux (utilizzando qualsiasi server di posta supportato da Plesk) o su un server basato su Windows (utilizzando solo SmarterMail).

Per impostare un criterio DMARC personalizzato per la posta in uscita:

Vai a Strumenti e impostazioni > Modello DNS e modifica i record DNS associati al criterio DMARC. Questi record DNS sono sempre presenti nel modello DNS per l’intero server. (Per contro, i record DNS associati a DKIM vengono aggiunti alle zone DNS di singoli domini all’attivazione di DKIM nel dominio.)

Ad esempio, il criterio DMARC predefinito di Plesk è specificato nel seguente record:

_dmarc.<domain>. TXT v=DMARC1; p=none

Questo criterio consiglia che il server di posta ricevente non elimini i messaggi anche se non hanno superato il controllo. È possibile specificare un criterio più rigoroso. Tuttavia, il server ricevente è libero di applicare il proprio criterio alla posta in arrivo.

I clienti di hosting possono modificare i criteri per domini singoli.

Per informazioni su DMARC, incluse le notifiche dei criteri, consultare https://datatracker.ietf.org/doc/rfc7489/.

Per attivare DMARC per il controllo della posta in arrivo:

- Vai su Strumenti e impostazioni > Impostazioni del server di Posta (nel gruppo Posta). La schermata delle preferenze di posta del server si aprirà nella scheda Impostazioni.

- Nella sezione DMARC, seleziona la casella di controllo Abilita DMARC per la verifica della posta in arrivo. In un server basato su Linux, questa opzione è disponibile solo quando DKIM e SPF sono abilitati per la posta in arrivo.