Supporto di ARC e protezione DKIM, SPF e DMARC

Riassunto: Plesk supporta i meccanismi antispam moderni utilizzati per confermare l’identità dei destinatari, ovvero DKIM, SPF, DMARC e ARC.

In questa sezione imparerai a configurare la protezione DKIM, SPD e DMARC. Inoltre, illustreremo il modo in cui il supporto ARC è implementato in Plesk per Linux.

Di seguito trovi un breve riepilogo dei tre meccanismi descritti nella sezione e delle loro funzioni:

- DKIM (DomainKeys Identified Mail) è un metodo utilizzato per associare l’identità di un nome di dominio a un messaggio in uscita e per convalidare l’identità di un nome di dominio associata a un messaggio in arrivo tramite l’autenticazione crittografica.

- SPF (Sender Policy Framework) è un metodo utilizzato per prevenire la contraffazione dell’indirizzo del mittente, ovvero l’uso di falsi indirizzi del mittente. Consente al server di posta di verificare che le e-mail in ingresso da un dominio provengano da un host autorizzato dall’amministratore di tale dominio. Inoltre, Plesk utilizza SRS (Sender Rewriting Scheme), in modo che i messaggi inoltrati possano superare la verifica SPF.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) è una tecnologia che estende le capacità dei metodi SPF e DKIM. Il criterio DMARC definisce come il destinatario deve gestire i messaggi e-mail a seconda dei risultati di verifica di DKIM e SPF.

- ARC (Authenticated Received Chain) è una tecnologia che consente ai server di posta intermedi (per esempio mailing list e servizi di inoltro della posta) di conservare i risultati dell’autenticazione di un e-mail attraverso intestazioni speciali. Questo permette al server di posta di destinazione di confermare l’e-mail nel caso in cui i record SPF e DKIM siano stati invalidati dall’elaborazione del server di posta intermedio.

I requisiti del server di posta per queste soluzioni sono i seguenti:

| Server di posta | DKIM | SPF* | SRS | DMARC | ARC |

|---|---|---|---|---|---|

| Postfix (Linux) | ➕ | ➕ | ➕ | ➕ | ➕ |

| Qmail (Linux) | ➕ | ➕ | ➖ | ➕ | ➕ |

| MailEnable Professional (Windows) | ➕ | ➖ | ➖ | ➖ | ➖ |

| MailEnable Standard (Windows) | Versione 9.16 o successive | ➖ | ➖ | ➖ | ➖ |

| SmarterMail (Windows) | ➕ | ➖ | ➕ | ➕ | ➖ |

| IceWarp (Windows) | ➕ | ➖ | ➕ | ➖ | ➖ |

In questa tabella, ‘+’ indica che la soluzione è supportata da tutte le versioni compatibili con Plesk Obsidian. ‘-‘ indica che la soluzione non è supportata.

Nota: *Nella tabella qui sopra, il supporto SPF significa SPF per la posta in entrata. I server di posta Linux sono contrassegnati da «+» perché Plesk per Linux supporta SPF per la posta in entrata e in uscita. I server di posta di Windows sono contrassegnati con «-» perché Plesk per Windows supporta SPF solo per la posta in uscita.

DKIM

Abilitando DKIM per un dominio, verrà applicata un’intestazione speciale a ogni e-mail inviata da quel dominio. Questa intestazione contiene una chiave privata di crittografia. I server di posta del destinatario usano una chiave pubblica per verificare che un’e-mail sia stata effettivamente inviata dal dominio e che nessuno abbia manomesso il contenuto dell’e-mail in transito. Le e-mail che non hanno l’intestazione non saranno considerate autentiche.

Per fornire il supporto DKIM, viene utilizzata la funzionalità di una libreria esterna (Linux) o del server di posta in dotazione con Plesk (Windows).

Attivazione o disattivazione di DKIM sul server

DKIM è abilitato in Plesk per impostazione predefinita. Per disattivare DKIM o per mantenerlo solo per la posta in uscita o in arrivo, vai a Strumenti e impostazioni > Impostazioni del server di posta (in «Posta»), scorri fino alla sezione «Protezione da spam DKIM» e deseleziona una o entrambe le seguenti caselle di controllo:

- «Consentire la firma della posta in uscita». Questa opzione permette ai clienti di attivare la firma DKIM per la posta in uscita, a livello del singolo dominio.

- (Plesk per Linux). «Verificare la posta in arrivo». Questa opzione attiva la verifica DKIM su tutte le posta in ingresso. Vengono verificati tutti i messaggi. Se la verifica non riesce, i messaggi vengono contrassegnati con un’intestazione speciale.

Nota: non è possibile disattivare la verifica DKIM per la posta in arrivo se è abilitato DMARC.

Abilitare DKIM per un dominio

Se la firma DKIM è abilitata sul server, i nuovi domini che hanno il DNS e l’hosting della posta in Plesk firmano la posta in uscita con DKIM per impostazione predefinita.

I domini che utilizzano un server DNS esterno non possono avere DKIM abilitato per impostazione predefinita. Firmare la posta in uscita con DKIM significa che Plesk aggiunge i due record seguenti alla zona DNS del dominio (esempio.com sta per il tuo nome di dominio):

-

default._domainkey.esempio.comcontiene la parte pubblica della chiave generata. -

_ domainkey.esempio.comcontiene il criterio DKIM. È possibile modificare questo criterio.

A differenza dei domini ospitati in Plesk, Plesk non può aggiungere questi record ai domini che utilizzano un server DNS esterno. Per questi domini, è necessario abilitare manualmente il DKIM.

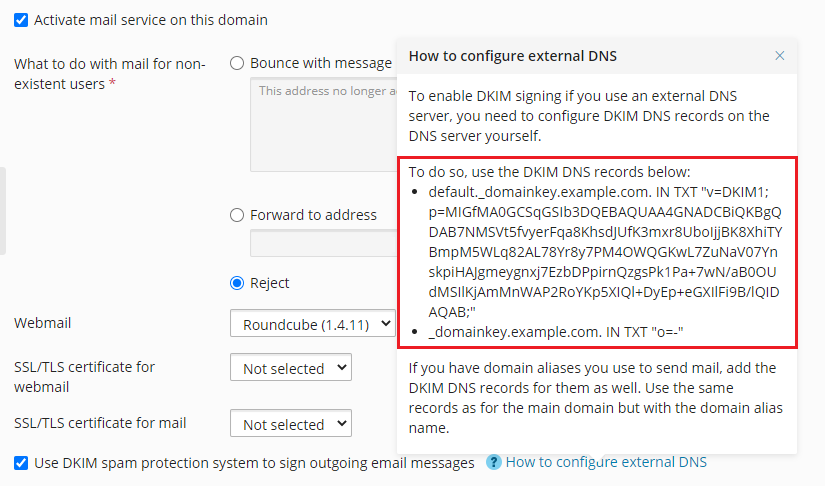

Per abilitare la firma DKIM della posta in uscita per un dominio che utilizza un server DNS esterno:

-

Vai su Siti web e domini> il tuo dominio > Impostazioni della posta nella scheda «Posta».

-

Mantieni selezionata la casella di controllo «Usa il sistema di protezione spam DKIM per firmare i messaggi di posta elettronica in uscita».

-

Fai clic su «Configurare un DNS esterno» per aprire il suggerimento. Copia i due record DNS che vedi e aggiungili al server DNS.

Nota: Aggiungi record DNS DKIM anche per i tuoi alias di dominio, se ne possiedi. Utilizza gli stessi record del dominio principale ma con il nome dell’alias di dominio.

SPF e SRS

SPF (Sender Policy Framework) è un metodo utilizzato per prevenire la contraffazione dell’indirizzo del mittente, ovvero l’uso di falsi indirizzi del mittente. SPF consente all’amministratore di un dominio di impostare un criterio che autorizzi host specifici a inviare mail dal dominio. Un server di posta ricevente verifica che la posta in arrivo da un dominio provenga da un host autorizzato dall’amministratore di tale dominio. SPF si basa sulle regole specificate dall’amministratore nella zona DNS del mittente.

In Plesk, è possibile impostare un criterio SPF per la posta in uscita specificando regole in un record DNS. In Plesk per Linux, SPF controlla anche la posta in attivo, per impostazione predefinita.

Quando si imposta SPF, il server di posta controlla la posta in arrivo usando i passi del seguente algoritmo:

-

Leggi le regole locali.

Le regole locali sono le regole utilizzate dal filtro antispam. Un esempio di regola locale può essere il seguente:

a:test.plesk.com. -

Cerca il record SPF del DNS del mittente (se esiste).

Un esempio di record SPF può essere il seguente:

example.com. TXT v=spf1 +a +mx -all -

Concatena le regole locali e il record SPF nella norma risultante.

Nel nostro esempio, la norma risultante sarà

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all.Nota: Se il server di posta non rileva alcun record SPF, anche le regole locali verranno ignorate.

-

Verifica la posta con la norma risultante dal passo precedente.

-

Leggi le regole ipotetiche.

Le regole ipotetiche sono le regole globali che sovrascrivono il record SPF. Un esempio di regola ipotetica può essere il seguente:

v=spf1 +a/24 +mx/24 +ptr ?all. -

Verifica la posta solo in base alle regole ipotetiche.

-

Confronta i risultati le due verifiche: quello fatto con la norma risultante (passo 4) e quello fatto solo con le regole ipotetiche (il passo precedente). Applica la verifica con il risultato più permissivo.

Visualizza maggiori informazioni sugli stati di verifica SPF.

Per impostare una regola SPF per la posta in uscita:

Accedi a Strumenti e impostazioni > Impostazioni DNS (da «Impostazioni generali») e modifica il record DNS TXT associato a SPF. Questo record DNS è sempre presente nel modello DNS per l’intero server. Ecco un esempio di record SPF creato da Plesk:

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all

Le parti di questo record presentano i seguenti significati:

| Parte | Descrizione |

|---|---|

v=spf1 |

Il dominio utilizza la versione 1 di SPF. |

+a |

Tutti gli host dei record «A» sono autorizzati all’invio della posta. |

+mx |

Tutti gli host dai record «MX» sono autorizzati all’invio della posta. |

+a:test.plesk.com |

Il dominio test.plesk.com è autorizzato all’invio della posta. |

-all |

Tutti gli altri domini non sono autorizzati all’invio della posta. |

Leggi maggiori informazioni sulla sintassi dei record DNS SPF. La notazione del criterio è disponibile in RFC7208.

(Plesk per Linux) Per configurare SPF per il controllo della posta in arrivo:

-

Vai a Strumenti e impostazioni > Impostazioni del server di posta (in «Posta») e scorri fino alla sezione «Protezione da spam SPF».

-

Seleziona un’opzione dal menu a discesa della modalità di controllo SPF per specificare come gestire un’e-mail quando SPF applica regole locali e ipotetiche:

- Crea solo le intestazioni SPF ricevute, non bloccare mai - per accettare tutti i messaggi in arrivo, indipendentemente dai risultati di controllo SPF.

- Usa notifiche di errore temporanee quando hai problemi di ricerca DNS - per accettare tutti i messaggi in arrivo, indipendentemente dai risultati di controllo SPF, anche se il controllo SPF non riesce a causa di problemi di ricerca DNS.

- Rifiuta la posta se SPF risolve come «non è riuscito» (negare) - per rifiutare i messaggi da mittenti non autorizzati all’uso del dominio in questione.

- Rifiuta la posta se SPF risolve come «softfail» - per rifiutare i messaggi da mittenti che il sistema SPF non può identificare come autorizzati o che non sono autorizzati perché il dominio non include record SPF pubblicati.

- Rifiuta la posta se SPF risolve a «neutrale» - per rifiutare i messaggi da mittenti che il sistema SPF non può identificare come autorizzati o che non sono autorizzati perché il dominio non include record SPF pubblicati.

- Rifiuta la posta se SPF non risolve a «pass» - per rifiutare i messaggi che non superano il controllo SPF per qualsiasi motivo (ad esempio, quando il dominio del mittente non implementa SPF e il controllo SPF restituisce lo stato «sconosciuto»).

-

Per specificare regole locali, digitare le norme necessarie nella casella Regole SPF locali.Ad esempio: include:spf.trusted-forwarder.org.

-

Inoltre è possibile specificare le regole ipotetiche nella casella Regole ipotetiche per SPF.

Ad esempio: v=spf1 +a/24 +mx/24 +ptr ?all

-

Per specificare una notifica di errore personalizzata, da restituire al mittente SMTP quando un messaggio viene rifiutato, digita il testo desiderato nella casella Testo di spiegazione di SPF.

Se non viene specificato nessun valore, il testo predefinito sarà usato come notifica.

-

Per completare la configurazione, fai clic su OK.

(Plesk per Linux) Per disattivare SPF per il controllo della posta in arrivo:

- Vai a Strumenti e impostazioni > Impostazioni del server di posta (in «Posta»).

- Nella sezione «DMARC», deseleziona la casella di controllo «Abilita DMARC per la verifica della posta in arrivo», se è selezionata.

- Nella sezione «Protezione da spam SPF», deseleziona la casella di controllo «Abilita protezione da spam SPF per la verifica della posta in arrivo», quindi fai clic su OK.

Utilizzare SRS

Oltre a SPF, alcuni server di posta in Plesk supportano SRS (Sender Rewriting Scheme), un meccanismo che consente di riscrivere gli indirizzi dei mittenti quando si inoltra un’e-mail in modo da mantenerla conforme a SPF. SRS contribuisce ad assicurare la consegna dei messaggi, se si utilizza SPF.

SRS si attiva automaticamente quando i messaggi vengono inoltrati da caselle di posta ospitate in Plesk.

Per fornire la funzionalità SRS, Plesk utilizza le capacità di una libreria esterna (Linux) o del software per server di posta (Windows).

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) è una tecnologia che estende le capacità dei criteri dei mittenti SPF e DKIM. Il criterio DMARC definisce come il destinatario deve gestire i messaggi e-mail a seconda dei risultati di verifica di DKIM e SPF. Questa tecnologia si basa sulle regole specificate nella zona DNS del mittente.

In Plesk, è possibile impostare un criterio DMARC per la posta in uscita specificando le regole in un record DNS.

Nota: In Plesk per Linux e Plesk per Windows che utilizza SmarterMail, il DMARC controlla anche la posta in arrivo per impostazione predefinita.

Per impostare un criterio DMARC personalizzato per la posta in uscita:

- Vai a Strumenti e impostazioni > Impostazioni DNS (in «Impostazioni generali»).

- Modifica i record DNS associati al criterio DMARC. Questi record DNS sono sempre presenti nel modello DNS per l’intero server. Per contro, i record DNS associati a DKIM vengono aggiunti alle zone DNS di singoli domini all’attivazione di DKIM nel dominio.

Ad esempio, il criterio DMARC predefinito di Plesk è specificato nel seguente record:

_dmarc.<domain>. TXT v=DMARC1; adkim=s; aspf=s; p=quarantine

Secondo questa politica, il server di posta elettronica ricevente deve mettere in quarantena le e-mail che non superano i controlli DKIM e SPF, il che significa che sposta le e-mail nella cartella spam e le contrassegna come sospette. Puoi specificare un criterio più severo. Tuttavia, il server ricevente è libero di applicare i propri criteri alla posta in arrivo.

Per più informazioni su DMARC, incluse le notifiche dei criteri, consulta.

I domini hanno anche le loro politiche DMARC individuali, che i clienti possono modificare. I nuovi domini che hanno il loro DNS e l’hosting della posta in Plesk hanno il criterio di quarantena DMARC abilitato per impostazione predefinita.

Per disattivare DMARC per il controllo della posta in arrivo:

- Vai a Strumenti e impostazioni > Impostazioni del server di posta (in «Posta»).

- Nella sezione DMARC, deseleziona la casella di controllo «Abilita DMARC per la verifica della posta in arrivo», quindi fai clic su OK.

(Plesk per Linux) ARC

ARC (Authenticated Received Chain) è una tecnologia che consente ai server di posta intermedi di inserire un livello aggiuntivo di autenticazione per le e-mail inoltrate o inviate da una mailing list attraverso l’aggiunta di intestazioni. In questo modo, il server di posta di destinazione potrebbe riconoscere un’e-mail come legittima, anche qualora questa non superi i controlli SPF, DKIM e/o DMARC. Questo processo di riconoscimento non è obbligatorio.

Nota: ARC è supportato da tutti i server Plesk Obsidian 18.0.58 e successivi in grado di eseguire i server di posta Postfix e qmail. Al momento, ARC è supportato solamente da Plesk per Linux, poiché nessuno dei server di posta supportati da Plesk per Windows offre il supporto di ARC.

Nota: L’implementazione del supporto di ARC in Plesk soddisfa il requisito di Google per l’aggiunta di intestazioni ARC alle e-mail inoltrate per i mittenti che inviano 5.000 o più messaggi al giorno ad account Gmail.

Limitazioni

- Le intestazioni ARC non vengono aggiunte alle e-mail inviate a una mailing list.

- Plesk non convalida le intestazioni ARC per la posta in arrivo.

Abilitare il supporto di ARC

(Plesk per Linux) Per abilitare il supporto di ARC sul tuo server:

- Accedi a Plesk.

- Vai a Strumenti e impostazioni > Impostazioni del server di posta (in «Posta»).

- In «Protezione spam DKIM», seleziona la casella di controllo «Consentire la firma della posta in uscita».

- (Consigliato) In «Protezione antispam SPF», seleziona la casella di controllo «Attiva la protezione antispam SPF per controllare la posta in arrivo».

- (Consigliato) In «DMARC», seleziona la casella di controllo «Abilita DMARC per controllare la posta in arrivo».

- Fai clic su OK.

Ora è possibile aggiungere intestazioni ARC alla posta in uscita inoltrata tramite Plesk o inviata tramite la risposta automatica.

Una volta abilitato il supporto di ARC sul server, è possibile abilitare ARC per singoli domini di posta.

Nota: Affinché le firme ARC siano valide, i record DNS necessari per il funzionamento di DKIM devono essere configurati adeguatamente per il dominio che ospita l’account della posta di inoltro.

(Plesk per Linux) Per abilitare ARC in un dominio:

- Accedi a Plesk.

- Apri Siti Web e Domini, trova il dominio che ospita il tuo account di posta, apri la scheda «Posta» e fai clic su Impostazioni della posta.

- Seleziona la casella di controllo «Usa il sistema di protezione spam DKIM per firmare i messaggi di posta elettronica in uscita», quindi fai clic su OK.

Ora le intestazioni ARC verranno aggiunte alla posta in uscita inoltrata tramite Plesk o inviata attraverso la risposta automatica di un account di posta ospitato sul dominio.