Firewall para aplicaciones web (ModSecurity)

resumen: En este tema aprenderá a proteger sus aplicaciones web (como WordPress, Joomla! o Drupal) frente a posibles ataques usando ModSecurity, un firewall open source de aplicaciones web.

En este tema se detalla brevemente cómo funciona ModSecurity y cómo activarlo y configurarlo.

Con el fin de poder detectar e impedir ataques contra aplicaciones web, el firewall para aplicaciones web (ModSecurity) examina todas las peticiones realizadas a su servidor web así como las respuestas del servidor de acuerdo con su conjunto de reglas. Si la comprobación es correcta, la petición HTTP se transfiere al sitio web para recuperar el contenido. De lo contrario, se llevan a cabo las acciones predefinidas.

ModSecurity se soporta tanto en Plesk para Linux como en Plesk para Windows. Este actúa como un módulo de servidor web (Apache, nginx o IIS).

Activación de ModSecurity

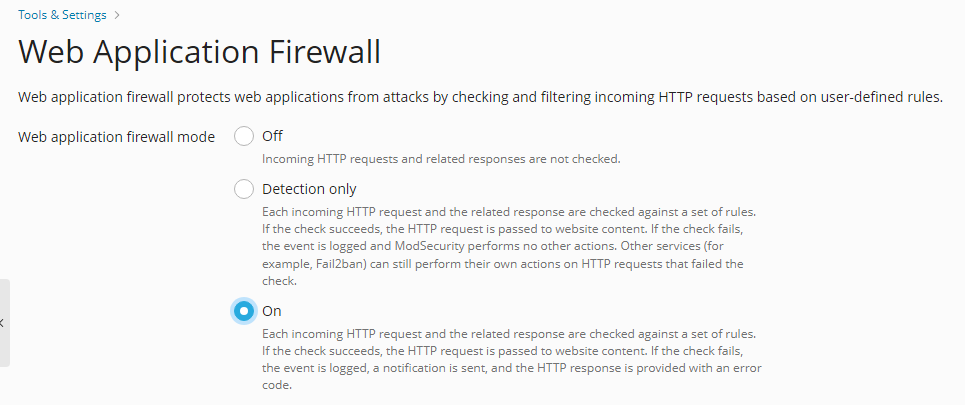

Para activar el firewall para aplicaciones web:

-

Vaya a Herramientas y configuración > Firewall para aplicaciones web (ModSecurity) (debajo de «Seguridad»).

Si no puede ver este enlace, instale el componente ModSecurity en Herramientas y configuración > Actualizaciones > Adición/eliminación de componentes > Hosting web.

-

Establezca el modo del firewall para aplicaciones web a Activado o Sólo detección. Cada petición HTTP entrante y la respuesta relacionada será verificada mediante un conjunto de reglas. Si la comprobación es correcta, la petición HTTP se transferirá al sitio web para recuperar el contenido. De lo contrario, el evento será registrado. En el modo Sólo detección, no se realizará ninguna otra acción. En el modo Activado, se proporcionará la respuesta HTTP junto con un código de error.

Nota: podrá establecer los modos del firewall para aplicaciones web tanto a nivel de servidor como de dominio. No obstante, el modo establecido a nivel de dominio no podrá ser superior al establecido para el servidor. Por ejemplo, si el firewall para aplicaciones web está en modo Sólo detección a nivel del servidor, no podrá pasarlo a modo Activado para los dominios. Únicamente se mostrarán los modos Desactivado y Sólo detección.

-

(Solo para Plesk para Linux) Vaya a la pestaña «Configuración» y seleccione la versión deseada de ModSecurity en el menú desplegable Run rules on:

- Apache (ModSecurity 2.9) (recomendado). ModSecurity 2.9 solo funciona en el caso de dominios para los que se haya activado el «Modo proxy» en Configuración de Apache y nginx.

- Nginx (ModSecurity 3.0). ModSecurity 3.0 solo puede usar conjuntos de reglas de OWASP y Comodo. Le recomendamos encarecidamente probar ModSecurity 3.0 en un servidor de pruebas antes de usarlo en su entorno de producción.

-

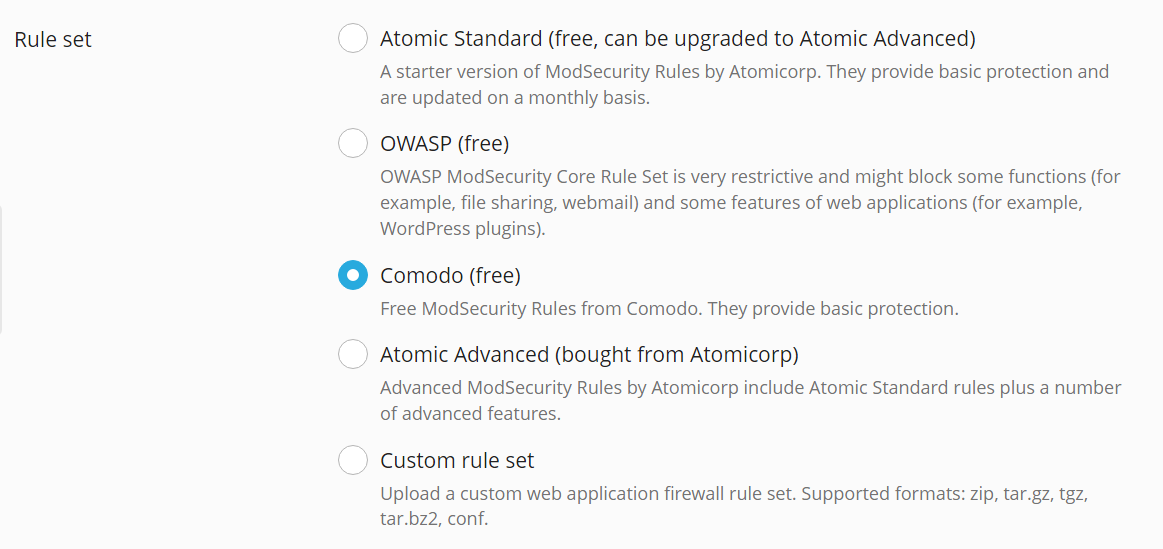

Seleccione un conjunto de reglas disponible que serán verificadas por el firewall para aplicaciones web por cada petición HTTP entrante o cargue un conjunto de reglas personalizado. Puede escoger cualquiera de los siguientes grupos de reglas:

-

Atomic Standard (gratuito, puede actualizarse a Atomic Advanced). Una versión inicial gratuita de las reglas Atomic ModSecurity rules, que se ofrecen como paquete con Plesk. Esta contiene importantes prestaciones de seguridad y correcciones de fallos publicadas mensualmente. Si desea conocer las reglas incluidas en este conjunto de reglas, consulte Conjuntos de reglas de Atomic ModSecurity.

-

OWASP (gratuito). El CRS de ModSecurity de OWASP proporciona una protección genérica frente a vulnerabilidades desconocidas que suelen encontrarse en las aplicaciones web. Este conjunto de reglas se incluye de forma gratuita. Es conocido por ser un conjunto de reglas muy restrictivo que requiere una configuración adicional en el caso de usarse en entornos de producción. Cuando se selecciona este grupo de reglas, WordPress no funciona de forma completa y la compartición de archivos y el webmail no funcionan. En su lugar, puede utilizar los conjuntos de reglas de Atomic o Comodo.

-

(Plesk para Linux) Comodo (gratis). Se trata de un sistema de control del tráfico muy fácil de usar basado en reglas personalizables que protege sus aplicaciones basadas en web frente a los cada vez más frecuentes ataques de hackers mediante el uso de una base de datos de reglas que se actualiza de forma constante.

-

Atomic Advanced. La versión más reciente de las reglas, con todas las optimizaciones de rendimiento, nuevas prestaciones de seguridad y correcciones de errores publicada por Atomicorp GotRoot a diario. Se trata de un conjunto de reglas comercial totalmente soportado y recomendado para su uso en producción. Plesk proporciona la prestación extra Security Core Complete by Atomicorp, que le permite activar este conjunto de reglas en Plesk. Puede obtener esta prestación adicional de las siguientes formas:

- Compre las reglas de ModSecurity avanzadas de Atomicorp en la tienda online de Plesk.

- Si ya dispone de una licencia de Plesk, puede añadir esta prestación mediante la interfaz de usuario de Plesk Partner Central o a través de la API para partners. Si desea más información al respecto, consulte la Guía del usuario de Partner Central o la Referencia de la API 3.0 de Partner.

- Si dispone de una licencia de Plesk pero no tiene acceso a Plesk Partner Central, póngase en contacto con su proveedor.

Si ya dispone de una cuenta en el sitio de Atomic, indique sus credenciales para así activar este conjunto de reglas.

Nota: Si obtiene esta prestación extra, la interfaz de Plesk mostrará Atomic Advanced en vez de mostrar Atomic Standard (gratuito, puede actualizarse a Atomic Advanced), lo que de hecho significa todo el conjunto de reglas de Atomic Advanced ModSecurity.

Si desea conocer las reglas incluidas en este conjunto de reglas, consulte Conjuntos de reglas de Atomic ModSecurity.

-

Conjunto de reglas personalizado. Puede cargar un conjunto de reglas personalizado para el firewall para aplicaciones web, como por ejemplo un paquete de prueba de Atomic o Comodo. Se soportan los siguientes formatos: zip, tar.gz, tgz, tar.bz2, conf.

-

-

Para actualizar automáticamente el conjunto de reglas seleccionado, seleccione la casilla Actualizar conjunto de reglas y seleccione el periodo de actualización.

-

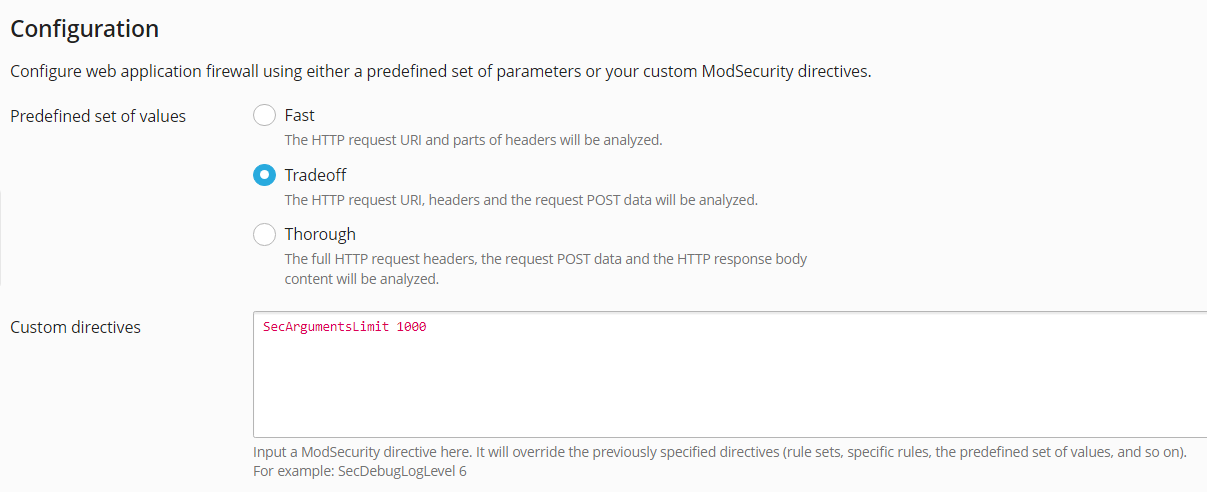

Seleccione un conjunto de parámetros predefinido o especifique sus directivas personalizadas para ModSecurity. Puede seleccionar los siguientes conjuntos de parámetros predefinidos:

-

Rápido, cuando el URI de la petición HTTP y las partes de los encabezados son analizados. Este modo es el que consume menos CPU.

-

Equilibrado, cuando el URI de la petición HTTP, los encabezados y los datos POST de la petición son analizados. Este modo ofrece un buen equilibrio entre calidad y rendimiento.

-

Exhaustivo, cuando se analizan todos los encabezados de la petición HTTP, los datos POST de esta y el contenido del cuerpo de la respuesta HTTP. Este modo es el que consume más recursos de CPU, si bien es el modo recomendado en el caso de sitios que requieran medidas de seguridad especiales. Un ejemplo de este tipo de sitios serían las tiendas online que aceptan pagos mediante tarjeta de crédito.

Nota: Para disfrutar de un rendimiento óptimo, el firewall para aplicaciones web requiere un servidor DNS local con el almacenamiento de solicitudes en caché habilitado. De lo contrario, puede experimentar lentitud a la hora de cargar sus sitios web cuando el firewall para aplicaciones web esté activado.

-

Archivos de registro (Linux)

En Linux, ModSecurity utiliza dos ubicaciones para los registros:

- El registro de auditoría de ModSecurity (ubicado en

/var/log/modsec_audit.log) es muy detallado y lo utiliza el servidor Plesk íntegro. Cuando ModSecurity detecta que se ha producido un evento, genera una entrada en el archivo de registro de auditoría. Para examinarlo, vaya a Herramientas y configuración > Firewall para aplicaciones web (ModSecurity) > haga clic en el enlace Archivo comprimido de registros en la sección Registro de auditoría de ModSecurity. Aquí podrá ver los archivos de registro de ModSecurity y las fechas en las que se modificaron; también podrá descargar archivos de registro. - El registro de errores de Apache para un dominio (presente en

/var/www/vhosts/DOMAIN.TLD/logs/error_log) sólo contiene información resumida acerca de los errores del sitio web. Puede ver el registro de errores de un sitio web específico en el panel del cliente, accediendo a Sitios web y dominios > <nombre_del_dominio> > Registros> seleccione sólo Errores de Apache y Errores de nginx en lugar de Todos los registros, a la derecha.

Archivos de registro (Windows)

En Windows, los registros de auditoría de ModSecurity son específicos para cada dominio y se encuentran en %plesk_dir%ModSecurity\vhosts\<domain's GUID>\logs, donde %plesk_dir% es el directorio de instalación predeterminado de Plesk.

Desactivación de reglas

Un sitio web puede dejar de funcionar tal y como era de esperar una vez cambiado el modo del firewall para aplicaciones web de Desactivado a Activado o Sólo detección. En el registro de errores del sitio web encontrará este tipo de códigos de error como 403, 404 o 500 y estos desaparecerán una vez haya vuelto a cambiar el modo del firewall para aplicaciones web a Sólo detección o Desactivado. En este caso, examine el registro de auditoría de ModSecurity para ver lo que está sucediendo. Puede desactivar reglas de seguridad que sean demasiado restrictivas o ajustar el sitio web.

Para descubrir el motivo por el que la petición HTTP no pudo completarse para un sitio web:

-

Examine el archivo del registro de auditoría para el sitio web.

En Plesk para Linux puede usar la IU de Plesk para ver el registro haciendo clic en Herramientas y configuración > Firewall para aplicaciones web (ModSecurity) y haciendo clic en el enlace Archivo de registro de ModSecurity para descargar el registro de auditoría y abrirlo en una nueva ventana del navegador.

-

Use la combinación de teclas de búsqueda (

Ctrl+Fen la mayoría de navegadores web) para encontrar los eventos del sitio web (el nombre de dominio) que han causado los problemas. Por ejemplo,your_domain.tld. El navegador destacará entradas comoHOST: your_domain.tld. En las tres líneas anteriores a la entrada destacada, busque una cadena de texto como--eece5138-B--. Los ocho símbolos que aparecen entre guiones (en nuestro ejemplo,eece5138) constituyen la ID del evento desencadenado por la petición HTTP. -

Busque otras entradas con el mismo ID de evento. Busque cualquier entrada con la letra

Hdetrás del ID del evento (en nuestro ejemplo,eece5138-H--). Esta entrada contiene el ID y la descripción de la regla de seguridad desencadenada durante la comprobación de la petición HTTP. El ID de la regla de seguridad es un número entero entrecomillado con el prefijoidentre corchetes (por ejemplo,[id "340003"]o[id "913102"]). -

En el evento, busque el ID de la regla de seguridad usando la subcadena (por ejemplo,

[id "3). Este ID puede usarse cuando desactive reglas.

Para desactivar una regla:

- Vaya a Herramientas y configuración > Firewall para aplicaciones web (ModSecurity).

- En la sección Desactivar reglas de seguridad, seleccione la regla por su ID (como por ejemplo

340003), por una etiqueta (como por ejemplo CVE-2011-4898) o por una expresión regular (como por ejemploXSS) y haga clic en ACEPTAR.