(Plesk pour Linux) Renforcer les connexions serveur à l’aide de DANE

Résumé: Lorsque les connexions au serveur de messagerie sont sécurisées à l’aide d’un certificat SSL/TLS, vous pouvez renforcer leur résistance face aux attaques de type man-in-the-middle (l’homme du milieu) ou aux downgrade attack (attaque par repli). Pour cela, activez DANE (DNS-based Authentication of Named Entities). Le protocole DANE protège également contre l’emprunt d’identité d’un utilisateur causé par les autorités de certificat compromises.

Dans cette section, vous découvrirez comment renforcer les connexions au serveur à l’aide de DANE : automatiquement via SSL It! ou manuellement. Remarque : cette section n’est pas une source exhaustive d’informations sur DANE ou sur les enregistrements DNS TLSA.

Dans Plesk, vous pouvez renforcer les connexions au serveur à l’aide de DANE des manières suivantes :

- Automatiquement en utilisant l’extension SSL It!

- Manuellement en générant un hachage de la clé publique du certificat SSL/TLS, puis en ajoutant un enregistrement DNS TLSA.

Chaque méthode a ses propres avantages ainsi que ses inconvénients.

L’implémentation automatique de DANE via SSL It! est simple et ne nécessite que quelques clics. Cependant, DANE permet de renforcer uniquement le type de connexion suivant : la connexion au serveur de messagerie d’un domaine individuel. De plus, vous pouvez utiliser DANE seulement avec les certificats Let’s Encrypt. Si vous souhaitez utiliser DANE avec des certificats SSL/TLS d’autres autorités de certification, choisissez l’implémentation manuelle.

L’implémentation manuelle de DANE est une procédure en plusieurs étapes, plus longue et plus complexe (même si nous vous fournissons un guide étape par étape ci-dessous). Toutefois, avec l’implémentation manuelle vous pouvez renforcer les connexions au serveur de messagerie et celles sécurisées avec des certificats SSL/TLS. Vous pouvez également utiliser DANE avec les certificats SSL/TLS de n’importe quelle autorité de certification, sans vous limiter à Let’s Encrypt uniquement.

Quelle que soit la méthode que vous choisissez, vous devrez vous assurer que votre serveur et/ou vos domaines hébergés répondent à certaines exigences nécessaires à l’utilisation de DANE.

(Mode automatique) Renforcer les connexions de la messagerie à l’aide de DANE

Avant de pouvoir renforcer automatiquement une connexion au serveur de messagerie à l’aide de DANE, assurez-vous que votre serveur et vos domaines hébergés ont la configuration suivante :

- Pour le serveur Plesk :

- Le service de messagerie est activé.

- DKIM est activé.

- Plesk est le serveur DNS principal.

- Pour le domaine dont vous souhaitez renforcer la connexion au serveur de messagerie à l’aide de DANE :

- Le service de messagerie est activé.

- DKIM est activé.

- L’enregistrement MX existe et il correspond à l’adresse IP du serveur Plesk.

- DNSSEC est activé.

Si toutes les conditions ci-dessus sont remplies, vous pouvez renforcer une connexion au serveur de messagerie en utilisant DANE à l’aide de l’extension SSL It!.

Renforcer une connexion de messagerie à l’aide de DANE via SSL It!

-

Allez sous Sites web et domaine. Ensuite, cherchez le domaine concerné.

-

Cliquez sur Certificats SSL/TLS.

-

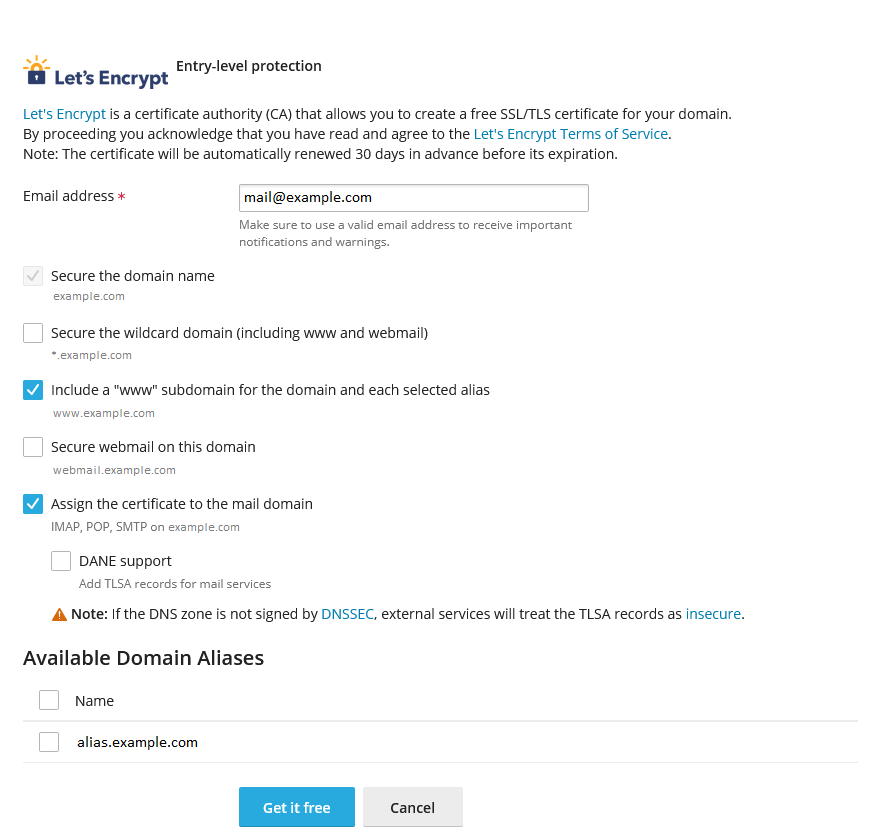

Sous « Installer un certificat basique gratuit fourni par Let’s Encrypt », cliquez sur Installer.

-

Laissez la case « Sécuriser le nom de domaine » cochée.

-

(Facultatif) Cochez d’autres cases en fonction des sous-domaines que vous souhaitez sécuriser.

-

Cochez les cases « Assigner le certificat au domaine de messagerie » et « Prise en charge DANE ».

-

Cliquez sur Obtenir gratuitement.

-

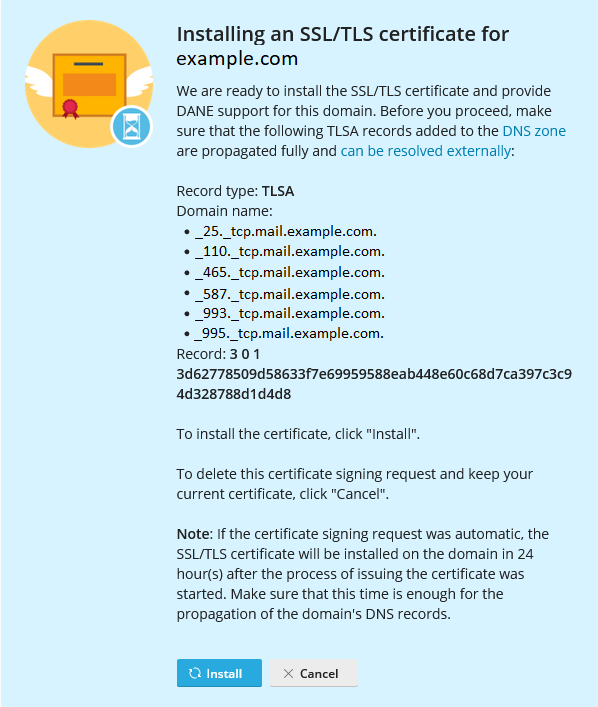

Patientez jusqu’à ce que les enregistrements TLSA créés nécessaires à DANE soient propagés au serveur DNS, puis cliquez sur Installer.

SSL ! a sécurisé votre domaine avec un certificat Let’s Encrypt et a également renforcé la connexion du domaine au serveur de messagerie à l’aide de DANE.

Renouveler automatiquement des certificats avec DANE

SSL ! renouvelle automatiquement les certificats SSL/TLS gratuits de Let’s Encrypt 30 jours avant leur expiration. Si un certificat a été émis avec DANE, SSL It! le configurera également pour un nouveau certificat.

Lorsqu’un nouveau certificat est prêt à être installé sur le domaine, SSL It! crée un ensemble correspondant d’enregistrements TLSA et définit une minuterie sur 24 heures (c’est la valeur par défaut). Une fois le délai expiré, la prochaine exécution de la tâche « Assurer la protection des sites Web » de SSL It! installe le nouveau certificat et supprime les anciens enregistrements TLSA. En fonction des paramètres configurés, Plesk envoie également une notification par e-mail lors du renouvellement du certificat.

Si vous le souhaitez, vous pouvez modifier l’intervalle de 24 heures par défaut entre la création des enregistrements TLSA et l’installation d’un nouveau certificat en ajoutant des lignes du modèle suivant au fichier panel.ini :

[ext-sslit]

dane-confirmation-interval-in-hours = <the number of hours>

Par exemple :

[ext-sslit]

dane-confirmation-interval-in-hours = 12

Désactiver la prise en charge de DANE dans SSL It !

Par défaut, la prise en charge de DANE est activée dans SSL It! si le serveur Plesk et les domaines hébergés répondent aux critères de configuration nécessaires pour DANE. Autrement dit, vous et vos clients pouvez voir et cocher la case « Prise en charge de DANE » sous « Assigner le certificat au domaine de messagerie » lors de la sécurisation d’un domaine avec un certificat Let’s Encrypt.

Pour protéger vos clients, vous pouvez désactiver la prise en charge DANE dans SSL It! en masquant la case à cocher correspondante. Pour ce faire, ajoutez les lignes suivantes au fichier panel.ini :

[ext-sslit]

daneEnabled = false

(Manuellement) Renforcer les connexions de la messagerie à l’aide de DANE

Vous pouvez renforcer les connexions via n’importe quel protocole d’application qui est déjà sécurisé à l’aide d’un certificat SSL/TLS via la combinaison correspondante du protocole de transport et du port (par exemple : « TCP/25 » pour SMTP, « TCP/443 » pour HTTPS, etc.)

Renforcer les connexions via un protocole d’application spécifique est un processus en deux étapes :

- D’abord, vous devez générer un hash de la clé publique du certificat SSL/TLS. Vous pouvez bien entendu aussi utiliser une clé publique sans hash ou le hash du certificat complet, mais dans cet exemple, nous utiliserons le hash de la clé publique.

- Ensuite, vous avez besoin d’un enregistrement DNS TLSA qui spécifie le nombre de paramètres nécessaires, dont le hash.

Vous devez répéter l’étape ci-dessus pour chaque protocole d’application que vous voulez renforcer.

Dans l’exemple ci-dessous, nous fournissons les étapes pour renforcer les connexions SMTP au serveur de messagerie pour un domaine individuel. Vous pouvez les utiliser comme référence pour renforcer d’autres connexions si vous le souhaitez.

Prérequis

Avant de pouvoir renforcer les connexions SMTP à l’aide de DANE pour un domaine individuel, vous devez :

Sécuriser les connexions serveur SMTP

Note: Dans l’exemple ci-dessous, nous utiliserons le hash SHA-256 de la clé publique du certificat SSL/TLS et non le certificat complet. Ainsi, vous n’aurez pas besoin de mettre à jour l’enregistrement TLSA lors du renouvellement du certificat, sauf si la clé publique change également.

Générer le hash de la clé publique du certificat

-

Allez sous Sites web et domaine. Ensuite, cherchez le domaine concerné.

-

Cliquez sur Certificats SSL/TLS.

-

Cherchez le certificat qui sécurise le serveur de messagerie (celui marqué avec « Protège la messagerie »). Ensuite, cliquez sur l’icône

pour télécharger le certificat en tant que fichier

*.pem. -

Ajoutez le fichier

*.pemsur une machine Linux. Ensuite, exécutez la commande suivante (assurez-vous de remplacer au préalable le répertoire de travail par celui qui contient le fichier et aussi de remplacer « certificate.pem » par le nom réel du fichier) :openssl x509 -in certificate.pem -pubkey -noout | openssl rsa -pubin -outform der | sha256sum | awk '{print $1}'

Le résultat (par exemple : 499e42e36d7b04529725a1f8036e0f7cf1030b4e25a3fa1988f2572e1ce70d28) est le hash SHA-256 que vous utiliserez lors de la création de l’enregistrement DNS TLSA.

Ajouter un enregistrement DNS TLSA

- Connectez-vous à Plesk.

- Allez sous Sites web et domaine. Ensuite, cherchez le domaine concerné.

- Allez dans l’onglet Hébergement et DNS et cliquez sur DNS.

- Cliquez sur Ajouter un enregistrement.

- Sélectionnez « TLSA » dans le menu déroulant « Type d’enregistrement ».

- (Facultatif) Spécifiez un TTL pour l’enregistrement. Si vous avez un doute quant au TTL optimal, n’ajoutez rien au champ « TTL ». Dans ce cas, la valeur TTL par défaut sera utilisée.

- Spécifiez le port « 25 ». N’ajoutez pas de tiret bas, celui-ci s’ajoute automatiquement.

- Spécifiez le protocole « tcp ». N’ajoutez pas de tiret bas, celui-ci s’ajoute automatiquement.

- Dans le champ « Nom de domaine », indiquez « mail ».

- Dans le menu déroulant « Utilisation », sélectionnez « 3, DANE-EE ».

- Dans le menu déroulant « Sélecteur », sélectionnez « 1, SPKI ».

- Dans le menu déroulant « Méthode de correspondance », sélectionnez « 1, SHA-256 ».

- Dans le champ « Données d’association de certificat », collez le hash de la clé publique du certificat que vous avez généré auparavant.

- Cliquez sur OK. Ensuite, cliquez sur Mettre à jour pour appliquer les modifications à la zone DNS.

Un enregistrement DNS TLSA est ajouté et ces changements sont appliqués à la zone DNS. Une fois que les modifications DNS sont été propagées (cela prend en général 24 heures), DANE devient actif pour les connexions SMTP au domaine.

pour télécharger le certificat en tant que fichier

pour télécharger le certificat en tant que fichier