(Plesk for Linux) Resistentere Serververbindungen dank DANE

Inhalt: Wenn die Verbindungen zum Mailserver mit einem SSL/TLS-Zertifikat gesichert sind, können Sie sie gegen Downgrade- und Man-in-the-Middle-Angriffe schützen, indem Sie das Netzwerkprotokoll DANE (DNS-based Authentication of Named Entities) aktivieren. DANE schützt auch vor Website-Identitätsdiebstahl, der auf die Kompromittierung von Zertifizierungsstellen zurückzuführen ist.

In diesem Artikel erfahren Sie, wie Sie Verbindungen zum Server mithilfe von DANE sicherer machen: automatisch über SSL It! und manuell. Bitte beachten Sie, dass dieser Artikel nicht dazu dient, umfassende Informationen zu DANE und TLSA-DNS-Einträgen bereitzustellen.

In Plesk können Sie Verbindungen zum Server mithilfe von DANE auf die folgenden Arten sicherer machen:

- Automatisch durch die Verwendung der Erweiterung SSL It!

- Manuell durch Generierung eines Hashes für den öffentlichen Schlüssel des SSL/TLS-Zertifikats und anschließendes Hinzufügen eines TLSA-DNS-Eintrags

Jede Methode hat ihre eigenen Vor- und Nachteile.

Die automatische Implementierung von DANE mit SSL It! ist einfach und erfordert nur wenige Klicks. Allerdings können Sie mit DANE nur eine Verbindungsart sicherer machen: die Verbindung zum Mailserver für eine einzelne Domain. Außerdem können Sie DANE nur mit Let’s Encrypt-Zertifikaten verwenden. Wenn Sie DANE mit SSL/TLS-Zertifikaten anderer Zertifizierungsstellen nutzen möchten, wählen Sie die manuelle Implementierung.

Die manuelle Implementierung von DANE ist ein mehrstufiges Verfahren, das Zeit erfordert und einen gewissen Aufwand darstellt (Sie finden unten eine detaillierte Anleitung). Was die Vorteile anbelangt, so können Sie nicht nur Verbindungen zum Mailserver, sondern auch andere mit SSL/TLS-Zertifikaten geschützte Verbindungen sicherer machen. Sie können DANE auch mit SSL/TLS-Zertifikaten beliebiger Zertifizierungsstellen verwenden und sind nicht nur auf Let’s Encrypt beschränkt.

Unabhängig davon, für welche Methode Sie sich entscheiden, müssen Sie sicherstellen, dass Ihr Server und/oder Ihre gehosteten Domains bestimmte Anforderungen erfüllen, die für die Nutzung von DANE erforderlich sind.

(Automatisch) Sicherheit von E-Mail-Verbindungen mithilfe von DANE erhöhen

Bevor Sie eine Verbindung zum Mailserver mit DANE automatisch stärken, vergewissern Sie sich, dass Ihr Server und die gehosteten Domains die folgende Konfiguration aufweisen:

- Plesk-Server:

- Der E-Mail-Dienst ist aktiviert.

- DKIM ist aktiviert.

- Plesk ist der primäre DNS-Server.

- Domain, für die Sie die Verbindungen zum Mailserver sicherer machen wollen:

- Der E-Mail-Dienst ist aktiviert.

- DKIM ist aktiviert.

- Der MX-Eintrag ist vorhanden und wird in die IP-Adresse des Plesk-Servers aufgelöst.

- DNSSEC ist aktiviert.

Wenn alle oben genannten Bedingungen erfüllt sind, können Sie eine Verbindung zum Mailserver mit DANE mithilfe der Erweiterung SSL It! stärken.

E-Mail-Verbindung mit DANE über SSL It! stärken

-

Gehen Sie zu Websites & Domains und suchen Sie die entsprechende Domain.

-

Klicken Sie auf SSL/TLS-Zertifikate.

-

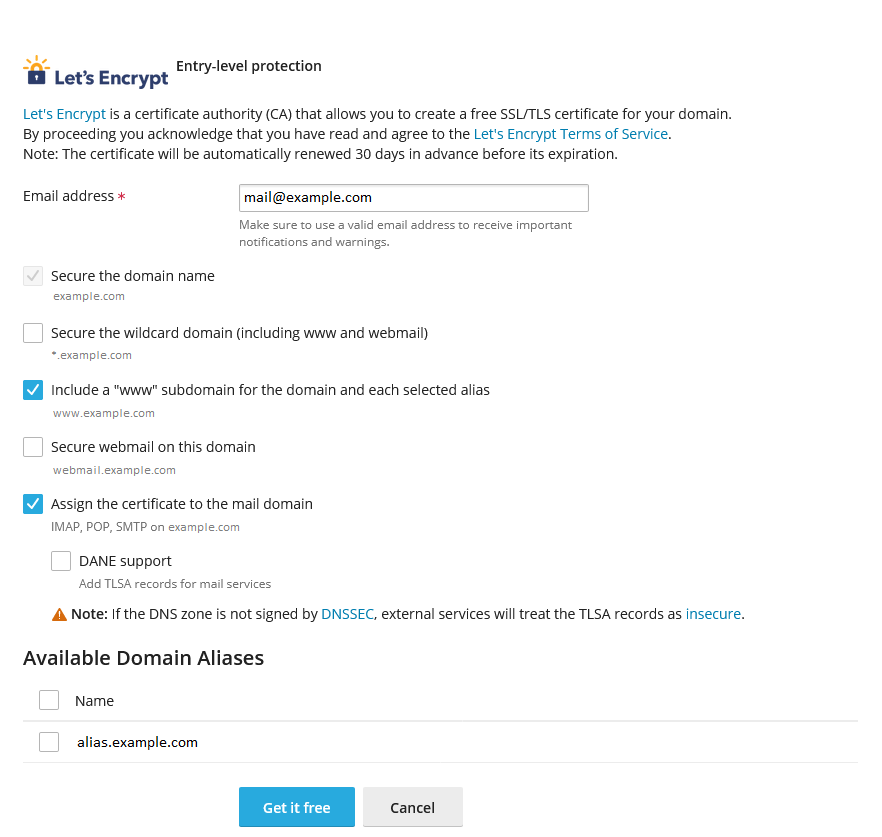

Klicken Sie unter „Kostenloses Basiszertifikat von Let’s Encrypt installieren“ auf Installieren.

-

Heben Sie die Auswahl des Kontrollkästchens „Domainname schützen“ nicht auf.

-

(Optional) Aktivieren Sie weitere Kontrollkästchen, je nachdem, welche Subdomains Sie schützen möchten.

-

Aktivieren Sie die Kontrollkästchen „Zertifikat der E-Mail-Domain zuweisen“ und „Unterstützung von DANE“.

-

Klicken Sie auf Kostenlos nutzen.

-

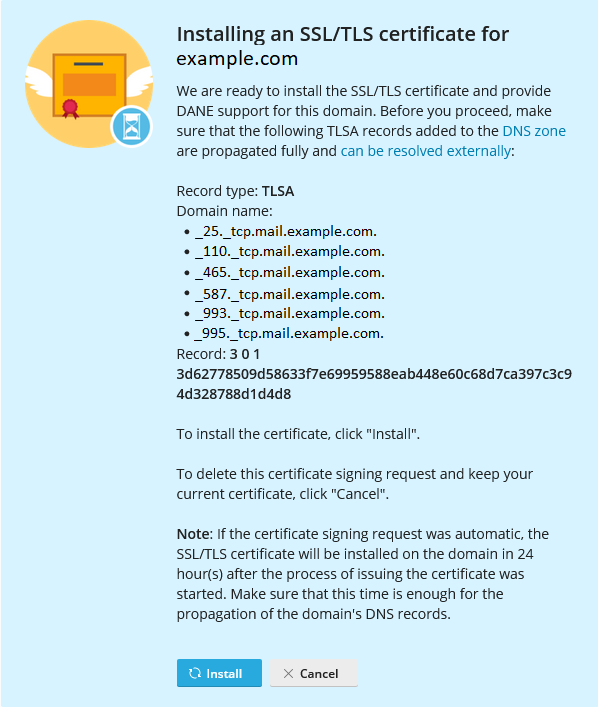

Warten Sie, bis die für DANE erforderlichen TLSA-Einträge auf den DNS-Server übertragen wurden, und klicken Sie dann auf Installieren.

SSL It! schützt nun Ihre Domain mit einem Let’s Encrypt-Zertifikat und die Verbindung der Domain zum Mailserver wurde mit DANE gestärkt.

Zertifikate mit DANE automatisch erneuern

SSL It! erneuert kostenlose SSL/TLS-Zertifikate von Let’s Encrypt automatisch 30 Tage vor deren Ablauf. Wenn ein Zertifikat mit DANE-Unterstützung ausgestellt wurde, wird dies auch im neuen Zertifikat dementsprechend konfiguriert.

Wenn ein neues Zertifikat bereit ist, auf der Domain installiert zu werden, erstellt SSL It! die entsprechenden TLSA-Einträge und legt eine Frist von 24 Stunden fest (Standardwert). Nach Ablauf der Frist wird beim nächsten Durchlauf der SSL It!-Aufgabe „Websites schützen“ das neue Zertifikat installiert und die alten TLSA-Einträge werden entfernt. Je nach konfigurierten Einstellungen sendet Plesk auch eine E-Mail-Benachrichtigung über die Zertifikatserneuerung.

Sie können die standardmäßige 24-Stunden-Zeitspanne zwischen Erstellung von TLSA-Einträgen und Installation des neuen Zertifikats ändern, indem Sie Zeilen nach folgendem Muster in die Datei panel.ini einfügen:

[ext-sslit]

dane-confirmation-interval-in-hours = <the number of hours>

Zum Beispiel:

[ext-sslit]

dane-confirmation-interval-in-hours = 12

DANE-Unterstützung in SSL It! deaktivieren

Standardmäßig ist die DANE-Unterstützung in SSL It! aktiviert, wenn der Plesk Server und die gehosteten Domains die für DANE erforderlichen Konfigurationskriterien erfüllen. Das bedeutet, dass Sie und Ihre Kunden das Kontrollkästchen „Unterstützung von DANE“ unter „Zertifikat der E-Mail-Domain zuweisen“ sehen und auswählen können, wenn eine Domain mit einem Let’s Encrypt-Zertifikat geschützt wird.

Um Ihre Kunden zu schützen, können Sie die DANE-Unterstützung in SSL It! deaktivieren, indem Sie das entsprechende Kontrollkästchen ausblenden. Fügen Sie dazu die folgenden Zeilen in die Datei panel.ini ein:

[ext-sslit]

daneEnabled = false

(Manuell) Sicherheit von E-Mail-Verbindungen mithilfe von DANE erhöhen

Sie können Verbindungen über jedes Anwendungsprotokoll, das bereits mit einem SSL/TLS-Zertifikat gesichert ist, über die entsprechende Kombination von Transportprotokoll und Port schützen (z. B. „TCP/25“ für SMTP, „TCP/443“ für HTTPS usw.).

Um Verbindungen über ein bestimmtes Anwendungsprotokoll sicherer zu machen, sind zwei Schritte erforderlich:

- Zunächst müssen Sie einen Hash für den öffentlichen Schlüssel des SSL/TLS-Zertifikats generieren. Sie können zwar auch den ungehashten öffentlichen Schlüssel oder den Hash des gesamten Zertifikats verwenden, aber in diesem Beispiel verwenden wir einen Hash des öffentlichen Schlüssels.

- Dann müssen Sie einen TLSA-DNS-Eintrag hinzufügen und eine Reihe von notwendigen Parametern, einschließlich des Hashes, angeben.

Sie müssen die Schritte oben für jedes Anwendungsprotokoll wiederholen, das Sie zusätzlich schützen möchten.

Im folgenden Beispiel werden die Schritte zum Stärken von SMTP-Verbindungen zum Mailserver für eine einzelne Domain beschrieben. Diese Schritte können auch zum Schutz anderer Verbindungen eingesetzt werden.

Voraussetzungen

Bevor Sie die Sicherheit von SMTP-Verbindungen mithilfe von DANE für eine einzelne Domain erhöhen können, sind folgende Schritte notwendig:

Sichern von SMTP-Serververbindungen

Bemerkung: Im folgenden Beispiel verwenden wir den SHA-256-Hash des öffentlichen Schlüssels des SSL/TLS-Zertifikats und nicht das gesamte Zertifikat. So müssen Sie den TLSA-Eintrag bei der Erneuerung des Zertifikats nicht aktualisieren, es sei denn, der öffentliche Schlüssel ändert sich ebenfalls.

Hashwert für den öffentlichen Schlüssel des Zertifikats erstellen

-

Gehen Sie zu Websites & Domains und suchen Sie die entsprechende Domain.

-

Klicken Sie auf SSL/TLS-Zertifikate.

-

Suchen Sie das Zertifikat, mit dem der Mailserver geschützt wird (mit „Schützt E-Mails“ markiert). Klicken Sie auf das Symbol

, um das Zertifikat als

*.pem-Datei herunterzuladen. -

Legen Sie die Datei mit der Endung

*.pemauf einem Linux-Rechner ab und führen Sie den folgenden Befehl aus (ändern Sie zuvor das Arbeitsverzeichnis in das Verzeichnis, in dem sich die Datei befindet, und ersetzen Sie „certificate.pem“ durch den tatsächlichen Dateinamen):openssl x509 -in certificate.pem -pubkey -noout | openssl rsa -pubin -outform der | sha256sum | awk '{print $1}'

Das Ergebnis (zum Beispiel 499e42e36d7b04529725a1f8036e0f7cf1030b4e25a3fa1988f2572e1ce70d28) ist der SHA-256-Hash, den Sie bei der Erstellung des TLSA-DNS-Eintrags verwenden.

TLSA-DNS-Eintrag hinzufügen

- Melden Sie sich in Plesk an.

- Gehen Sie zu Websites & Domains und suchen Sie die entsprechende Domain.

- Gehen Sie zum Tab Hosting & DNS und klicken Sie auf DNS.

- Klicken Sie auf Eintrag hinzufügen.

- Wählen Sie „TLSA“ im Drop-down-Menü „Eintragstyp“ aus.

- (Optional) Geben Sie eine TTL für den Eintrag an. Wenn Sie sich nicht sicher sind, was die optimale TTL ist, lassen Sie das Feld „TTL“ leer. In diesem Fall wird der Standardwert verwendet.

- Geben Sie den Port „25“ an. Verwenden Sie keinen Unterstrich. Er wird automatisch hinzugefügt.

- Geben Sie als Protokoll „tcp“ an. Verwenden Sie keinen Unterstrich. Er wird automatisch hinzugefügt.

- Geben Sie „mail“ in das Feld „Domainname“ ein.

- Wählen Sie „3, DANE-EE“ im Drop-down-Menü „Verwendung“ aus.

- Wählen Sie „1, SPKI“ im Drop-down-Menü „Selektor“ aus.

- Wählen Sie „1, SHA-256“ im Drop-down-Menü „Zuordnungsart“ aus.

- Fügen Sie den zuvor erstellten Hash für den öffentlichen Schlüssel des Zertifikats in das Feld „Daten der Zertifikatszuordnung“ ein.

- Klicken Sie auf OK und dann auf Aktualisieren, um die Änderungen der DNS-Zone zu übernehmen.

Ein TLSA-DNS-Eintrag wird hinzugefügt und die Änderungen der DNS-Zone werden angewendet. Sobald die DNS-Änderungen übernommen wurden (dies dauert in der Regel etwa 24 Stunden), ist DANE für SMTP-Verbindungen zur Domain aktiv.

, um das Zertifikat als

, um das Zertifikat als