SSL It! 拡張で接続を保護する

概要: SSL It! 拡張により、無料と有料の両方の SSL/TLS 証明書を使用して、ホストされるウェブサイトのセキュリティを強化できます。

このトピックでは、無料の SSL/TLS 証明書を入手する方法、有料の証明書を購入する方法、ファイルから証明書をアップロードする方法、ホストされるウェブサイトをこれらいずれかの証明書を使用して保護する方法について説明します。

また、ホストされるウェブサイトへの接続を強化する方法や、ホストされるウェブサイトの SSL 保護の効果を測定する方法についても学びます。Plesk 管理者の方は、SSL It! インターフェースで顧客に提供される SSL/TLS 証明書の選択肢を設定する方法もご確認いただけます。

SSL It! 拡張は、Let's Encrypt や DigiCert(Symantec、GeoTrust、RapidSSL ブランド)などの信頼できる認証局(CA)が提供する SSL/TLS 証明書やその他の SSL/TLS 証明書でウェブサイトを保護するための、単一のインターフェイスを提供します。この拡張を試用すると、その他に次の操作を行えます。

- HTTP から HTTPS へのリダイレクト経由でウェブサイト訪問者のセキュリティを強化する。

- 安全でない HTTP 接続経由のウェブサイトアクセスをブラウザが拒否するようにして、ウェブサイト訪問者を保護する。

- ウェブサイト訪問者のプライバシーを保護し、OCSP Stapling でウェブサイトのパフォーマンスを向上する。

- プロトコルと Mozilla で生成された暗号を使用して、SSL/TLS 証明書によって暗号化した接続のセキュリティを強化する。

SSL It! の利用を開始する

以下のことを考慮してください。

- SSL It! 拡張はデフォルトでインストールされています。

- SSL It! の全機能を活用するには、最新バージョンの DigiCert SSL と Let's Encrypt 拡張もインストールする必要があります。

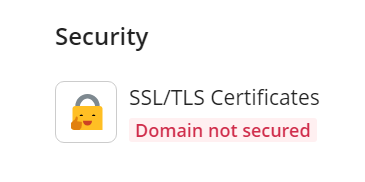

ドメインの SSL/TLS 証明書を管理するには、[ウェブサイトとドメイン]でドメインを選択します。[SSL/TLS 証明書]で、ドメインの現在のセキュリティステータスを確認できます。

SSL/TLS 証明書でウェブサイトを保護する

SSL It! 拡張を使用すると、無料または有料の SSL/TLS 証明書でウェブサイトを保護できます(現時点では DigiCert の証明書のみ)。既に所有している SSL/TLS 証明書を使用することも可能です。

Let’s Encrypt の SSL/TLS 証明書でウェブサイトを保護するには:

-

[ウェブサイトとドメイン] > ドメイン > [SSL/TLS 証明書]に移動します。

-

[追加オプション]の下で、[インストール]をクリックします。

-

緊急時の通知とキーの紛失時の復元に使用するメールアドレスを指定します。

-

メインドメインに加えて保護したいものを選択します。

-

メインドメイン名を保護する。メインドメインのみを保護します。ウェブメールのみを保護したい場合、このチェックボックスはオフにできます。

-

ワイルドカードドメインを保護する(www とウェブメールを含む)。www サブドメインとドメインエイリアス、ウェブメールを保護します。

-

ドメインと選択された各エイリアスに「www」サブドメインを含める。www サブドメインとドメインエイリアスを保護します。

-

このドメインでウェブメールを保護する。ウェブメールを保護します。

-

メールドメインに証明書を割り当てる。このドメインのメールサーバ接続のセキュリティを強化します。メールサーバが SSL/TLS 証明書で保護されていない場合や、メールサーバを保護している証明書を確認できない場合に便利です。

www サブドメインやドメインエイリアスがある場合、[ドメインおよび選択された各エイリアスに「www」サブドメインを含める]チェックボックスもオンにすることをお勧めします。

-

-

[無料で取得]をクリックします。

Let’s Encrypt の SSL/TLS 証明書が発行され、自動でインストールされます。

注釈: Let’s Encrypt の SSL/TLS 証明書でドメインを保護した場合、後で契約に新しいドメイン、サブドメイン、ドメインエイリアス、ウェブメールを追加すると、SSL It! によって Let’s Encrypt の SSL/TLS 証明書が再発行され、自動で保護されます。これには、[ウェブサイトとドメイン] > ドメイン > [SSL/TLS 証明書]に移動し、[ウェブサイトを保護]オプションをオンにします。

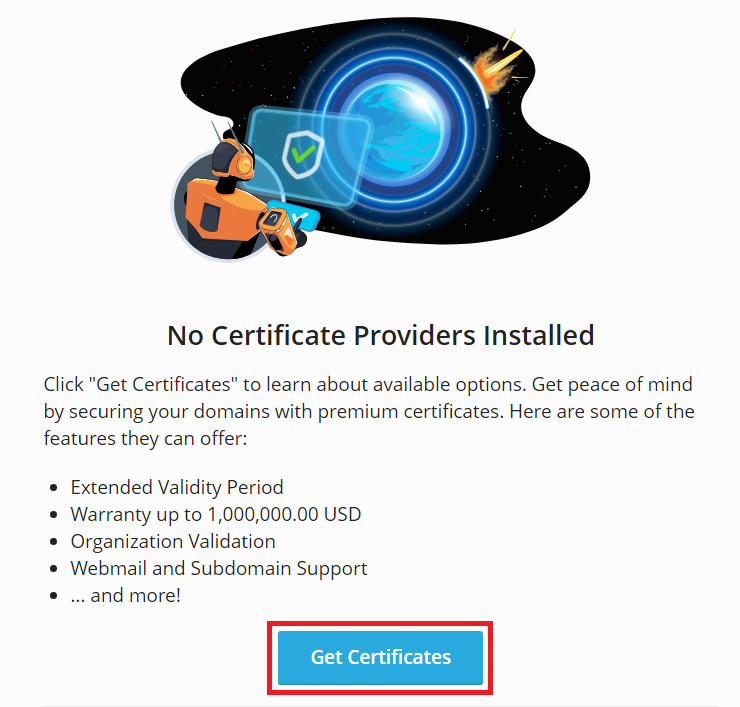

有料の SSL/TLS 証明書を取得するには:

-

[ウェブサイトとドメイン] > ドメイン > [SSL/TLS 証明書]に移動します。

-

使用可能な証明書のリストを取得するには、[証明書を取得する]をクリックします。

-

購入したい SSL/TLS 証明書を選択し、証明書のフォームで[購入]ボタンをクリックします。

注釈: 適切な証明書を探すには、以下を行います:

- 利用可能な証明書にフィルタを適用します。適用可能なフィルタセットには、推奨、ワイルドカード、組織での使用向けがあります。

- 証明書について詳しくは(有効期間、検証タイプなど)、証明書フォームで[詳細]ボタンをクリックしてください。

-

Plesk オンラインストアのポップアップウィンドウで、アドレスと支払い情報を入力して、証明書を購入します。

-

ポップアップウィンドウを閉じます。

-

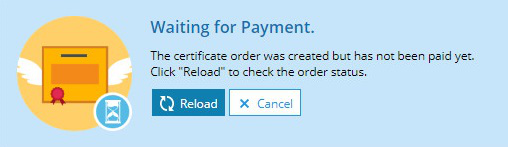

Plesk によって支払いステータスが更新されるまで待つか、[リロード]をクリックして手動で更新します。Plesk は 1 時間に 1 回、支払いステータスを自動的に更新します。

-

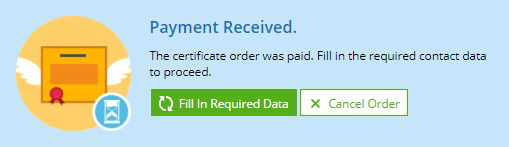

支払いが処理されたら、[必要なデータを入力]をクリックします。

-

必要な連絡先情報を入力し、[OK]をクリックします。

Plesk が証明書署名リクエスト(CSR)を自動作成し、SSL/TLS 証明書を受け取ってインストールします。SSL/TLS 証明書のタイプに応じてしばらく時間がかかります。[再読み込み]をクリックして SSL/TLS 証明書を手動で更新することも、Plesk によって自動更新されるまで待つこともできます(Plesk による SSL/TLS 証明書のチェックは 1 時間に一度行われます)。

注釈: 一部の SSL/TLS 証明書(EV 証明書など)では、ユーザによる追加のアクションが必要です。CA が申請書を確認できるように、電話またはメールに応答し、必要書類を提出する必要があります。

SSL/TLS 証明書がインストールされると、[ウェブサイトとドメイン > ドメイン > [SSL/TLS 証明書]画面に、インストールされた SSL/TLS 証明書に関する情報(名前、認証局、メールアドレスなど)、保護されているコンポーネント、その他のオプション([http から https へのリダイレクト]、[HSTS]など)が表示されます。

CLI 経由でウェブサイトを保護する

CLI 経由でワイルドカード SSL/TLS 証明書を使用してウェブサイトを保護することもできます。以下の CLI コマンドを実行してください。

plesk ext sslit --certificate -issue -domain <domain_name> -registrationEmail <email> -secure-domain -wildcard

次に

plesk ext sslit --certificate -issue <domain_name> -registrationEmail <email> -continue

最初のコマンドによってワイルドカード証明書の注文が作成され、2 番目のコマンドによって注文が完了して証明書が発行されます。

SSL/TLS 証明書をアップロードする

SSL/TLS 証明書をアップロードする必要があるのは、次のような場合です。

- ドメインの保護に使用したい証明書が既に手元にある。

- SSL It! 経由で取得できない証明書をインストールしたい。

SSL/TLS 証明書をアップロードするには:

-

[ウェブサイトとドメイン] > ドメイン > [SSL/TLS 証明書]に移動し、[アップロード]をクリックします。

-

アップロードする SSL/TLS 証明書の

.pemファイルを見つけて[開く]をクリックします。

ドメインに SSL/TLS 証明書が自動的にインストールされます。

インストールされた SSL/TLS 証明書を更新する

ウェブサイトを継続的に保護するためには、インストールされた SSL/TLS 証明書をタイムリーに更新する必要があります。SSL It! 拡張がこれをサポートします。

SSL It! は Let’s Encrypt と DigiCert の無料 SSL/TLS 証明書を有効期限の 30 日前までに更新します。

SSL It! では有料 SSL/TLS 証明書を自動更新することはできませんが、次のことが可能です。

- 手動で再発行する。

- 期限が切れた SSL/TLS 証明書から無料の Let’s Encrypt 証明書への切り替えを SSL It! に自動で実行させる。

有料の SSL/TLS 証明書を再発行するには:

-

[ウェブサイトとドメイン] > 有料 SSL/TLS 証明書で保護しており、期限切れが迫るドメイン > [SSL/TLS 証明書]に進みます。

-

[証明書を再発行]をクリックすると、Plesk オンラインストアに自動でリダイレクトされます。

-

Plesk オンラインストアのポップアップウィンドウで、アドレスと支払い情報を入力して、証明書を購入します。

-

ポップアップウィンドウを閉じます。

-

Plesk によって支払いステータスが更新されるまで待つか、[リロード]をクリックして手動で更新します。Plesk は 1 時間に 1 回、支払いステータスを自動的に更新します。

-

支払いが処理されたら、[必要なデータを入力]をクリックします。

-

必要な連絡先情報を入力し、[OK]をクリックします。

Plesk が証明書署名リクエスト(CSR)を自動作成し、SSL/TLS 証明書を受け取ってインストールします。SSL/TLS 証明書のタイプに応じてしばらく時間がかかります。[再読み込み]をクリックして SSL/TLS 証明書を手動で更新することも、Plesk によって自動更新されるまで待つこともできます(Plesk による SSL/TLS 証明書のチェックは 1 時間に一度行われます)。

期限が切れた SSL/TLS 証明書を Let’s Encrypt 無料証明書に自動で切り替えるには:

- [ウェブサイトとドメイン] > 有料 SSL/TLS 証明書で保護しており、期限切れが迫るドメイン > [SSL/TLS 証明書]に進みます。

- [ウェブサイトを保護]をオンにします。

これで、有料 SSL/TLS 証明書の期限が切れたときに、SSL It! が自動で Let’s Encrypt の無料 SSL/TLS 証明書を発行して、契約に属するドメイン、サブドメイン、ドメインエイリアス、ウェブメールを保護するようになります。通常、この切り替えは SSL/TLS 証明書の失効後 1 時間以内に行われます。

SSL/TLS 証明書の割当を解除する

- [ウェブサイトとドメイン] > SSL/TLS 証明書の割当を解除するドメイン > [SSL/TLS 証明書]に進みます。

- [証明書を割り当て解除]をクリックして[OK]をクリックします。

ウェブサイトおよび暗号化されたサーバ接続のセキュリティを強化する

信頼できる CA の有効な SSL/TLS 証明書でウェブサイトを保護するだけでは、全方位的な保護としては十分ではありません。SSL は複雑なテクノロジーで、さまざまな機能(鍵暗号化アルゴリズム、セキュアな暗号、HSTS など)を備えており、以下のメリットがあります。

- ウェブサイト訪問者のセキュリティを強化する。

- ウェブサイトパフォーマンスを向上する。

- 全サーバの暗号化された接続のセキュリティを強化する。

これらの機能を有効にすると、ウェブサイトの検索エンジンランキングが向上します。

- [http から https へのリダイレクト]により、ウェブサイトやウェブメールを安全ではない HTTP から安全な HTTPS バージョンへ転送する SEO 対応の恒久的な 301 リダイレクトをセットアップできます。

- HSTS により、安全でない HTTP 接続経由のウェブサイトアクセスをブラウザに拒否させることができます。

- OSCP により、ウェブサイトの CA 証明書のステータス(良好、無効、不明)のリクエストを、訪問者のブラウザではなくウェブサーバに実行させることができます。

- Mozilla の TLS バージョンと暗号は、SSL/TLS 証明書で接続を保護してセキュリティを強化します(ウェブサイト、メール、Pleskなど)。

ご用心: これらの機能をオンにする前に、ウェブサイトが問題なく HTTPS 経由でアクセスできることを確認してください。問題がある場合、訪問者がウェブサイトにアクセスできなくなる可能性があります。

注釈: 既にウェブサーバで HSTS または OCSP Stapling を手動セットアップした場合はSSL It! で HSTS または OCSP Stapling をオンにする前にこれらのカスタマイズを削除してください。

ウェブサイトおよび暗号化されたサーバ接続のセキュリティを強化するには:

-

信頼できる CA の有効な SSL/TLS 証明書でウェブサイトを保護します。

-

[ウェブサイトとドメイン] > ドメイン > [SSL/TLS 証明書]に移動します。

-

以前の Plesk バージョンから Plesk Obsidian にアップグレードした場合、[http から https へのリダイレクト]をオンにしてください。このリダイレクトはデフォルトでウェブメールにも適用されます。Plesk Obsidian をクリーンインストールした場合、ドメインとウェブメールのリダイレクトもデフォルトでオンになっています。

注釈: ウェブメールが有効な SSL/TLS 証明書で保護されていない場合や、ウェブメールを使用していない場合は、スライダーバーアイコンをクリックし、[ウェブメールに適用]チェックボックスをオフにして、[適用]をクリックします。

-

注釈: Max-age 期間の終了前に SSL/TLS 証明書の期限が切れるが、HSTS を使用したい場合には、[ウェブサイトを保護]をオンにすることをお勧めします。これで、SSL/TLS 証明書の期限が切れたときに、SSL It! が自動で Let’s Encrypt の証明書に切り替え、契約に属するドメイン、サブドメイン、ドメインエイリアス、ウェブメールを保護するようになります。ウェブサイトは引き続き保護され、HSTS は機能を続けます。

-

[OCSP Stapling]をオンにします。

ウェブサイトとサーバの SSL セキュリティを強化したら、ウェブサイトの SSL セキュリティを評価できます。

注釈: CLI 経由で HSTS および OCSP を有効にすることもできます。既に SSL/TLS 証明書で保護されているドメインに対して HSTS を有効にするには、以下のコマンドを実行します。

plesk ext sslit --hsts -enable -domain example.com -max-age 6months

同じドメインに対して OCSP を有効にするには、以下のコマンドを実行します。

plesk ext sslit --ocsp-stapling -enable -domain example.com

CLI 経由での SSL It! の使用について詳細を確認するには、 plesk ext sslit --help コマンドを実行します。

HSTS を有効にする

HSTS をオンにします。

ウェブサイトを保護する SSL/TLS 証明書が Max-age の期間中有効であることを確認します。サブドメインとウェブメールサブドメインについても同じことを確認してください。

警告: Max-age 期間の終了前に SSL/TLS 証明書の期限が切れる場合、HSTS をオンにしていると、訪問者がウェブサイトにアクセスできなくなります。

サブドメインを有効な SSL/TLS 証明書で保護しない場合や、サブドメインを使用していない場合は、[サブドメインを含む]チェックボックスをオフにしてください。

ウェブメールサブドメインを有効な SSL/TLS 証明書で保護しない場合や、ウェブメールを使用していない場合は、[ウェブメールを含む]チェックボックスをオフにしてください。

[HSTS を有効にする]をクリックします。

Mozilla の TLS バージョンおよび暗号を有効にする

- [拡張] > [自分の拡張]タブで、SSL It! の横の[開く]をクリックします。

- [設定]をクリックします。

- [TLS バージョンおよび暗号(Mozilla)]の下で、トグルをオンにします。

- [中間(推奨)]のまま、[有効にして同期]をクリックします。

- 最新状態を維持するには、数ヶ月に一度[今すぐ同期]をクリックしてください。

既知の問題と制約事項

- OCSP Stapling が機能するのは、nginx と Apache を利用しているか nginx のみを利用しているウェブサイトです。Apache のみを利用している場合、[OCSP Stapling]をオンにする必要はありません。

- 完全な信頼チェーンが確立していない場合、一部のベンダーの SSL/TLS 証明書(DigiCert の無料証明書など)では OCSP Stapling が機能しません。証明書が OCSP Stapling に対応しているかどうかを確認するには、SSL 構成で SSL Labs Test を実行します。

- 現在、Mozilla の TLS バージョンと暗号の自動同期はサポートされていません。

ウェブサイトの SSL セキュリティを評価する

Google などの人気検索エンジンでは、SSL 保護レベルが高いウェブサイトがより上位にランクされます。SSL It! 拡張では、人気のテストサービス Qualys SSL Labs を使用して以下を行えます。

- ウェブサイトの SSL 保護の強度をチェックする

- 改善点を確認する

- 最高スコアの「A+」を獲得する(必要に応じて SSL 保護を強化した後で)

ウェブサイトの SSL セキュリティを評価するには:

- [ウェブサイトとドメイン] > ドメイン > [SSL/TLS 証明書]に移動します。

- [SSL Labs Test を実行]をクリックします。

新しいタブに Qualys SSL Labs のウェブサイトが開き、テストが自動的に開始されます。テストが終了すると、成績が表示されます。これには数分かかる可能性があります。

信頼できる CA の有効な SSL/TLS 証明書でウェブサイトを保護し、SSL It! のセキュリティ強化機能をすべてオンにすると、「A+」を獲得できる可能性が高くなります。

SSL It! の提供する SSL/TLS 証明書のリストをカスタマイズする

SSL It! では、さまざまなベンダーの SSL/TLS 証明書を注文できます。SSL It! インターフェースでそのうちどれを自分、顧客、リセラーに対して表示するかを選択できます。これには、SSL It! と特定のベンダー間の統合をサポートする SSL It! プラグイン拡張をインストール(有効化)または削除(無効化)します。

特定のベンダーの SSL/TLS 証明書を注文する機能を追加する:

- [拡張]に移動し、必要なベンダーに関連するプラグイン拡張の名前を検索フィールドに入力します。

- 拡張をインストールします。既にインストールされている場合、それが無効化されていないか確認し、必要に応じて有効にします。

これで、自分、顧客、リセラーの SSL It! インターフェースに、そのベンダーが販売する証明書が表示されるようになります。

特定のベンダーの SSL/TLS 証明書を注文する機能を削除する:

- [拡張] > [自分の拡張]に移動して、必要なベンダーに関連するプラグイン拡張を探します。

- 拡張を削除または無効化します。

自分、顧客、リセラーの SSL It! インターフェースに、そのベンダーが販売する証明書が表示されなくなります。この変更は、そのベンダーから既に SSL/TLS 証明書を購入した顧客には影響を与えません。

SSL It! により証明書で問題が発生する可能性

SSL It! には、ドメイン構成の不備が原因で Let’s Encrypt の SSL/TLS 証明書が発行できないケースの発生数を大幅に減らせるデフォルト機能が搭載されています。

Let’s Encrypt の SSL/TLS 証明書を入手する場合、Let’s Encrypt のサーバは貴社が証明書のドメイン名をコントロールしていることを検証する必要があります。そのために、Let’s Encrypt ではいわゆる「チャレンジ」を使用しています。Let’s Encrypt からトークンファイルが提供され、Plesk が http://<your_domain>/.well-known/acme-challenge/<token> に配置します。このディレクトリを共通チャレンジディレクトリと呼びます。このディレクトリにアクセスできないと証明書の発行が失敗します。これは、次のような構成で発生する場合があります。

- ディレクトリがパスワードで保護されている。

- 保護したいウェブサイトが“ウェブサイトへのアクセスの拒否 ”機能によってブロックされている。

- MIME タイプが正しくない、など。

インストールすると、SSL It! は、特定の不適切な構成が検出されたとしても、共通チャレンジディレクトリをサポートし、アクセス可能にします。Linux 版と Windows 版の Plesk で、「共通チャレンジディレクトリのサポート」はデフォルトで有効になっています。

必要に応じて、CLI で以下のコマンドを実行することにより、この機能をオフにすることができます。

plesk ext sslit --common-challenge-dir –disable

ただし、共通チャレンジディレクトリのサポートはオンにしておくことをお勧めします。

旧バージョンから SSL It! 1.4.0 にアップデートすると、panel.ini で use-common-challenge-dir 設定を無効にした場合を除き、共通チャレンジディレクトリのサポートは自動的にオンになります。このオプションが無効になっている場合、以下のコマンドを実行してサポートを手動でオンにする必要があります。

plesk ext sslit --common-challenge-dir –enable

SSL It! 1.4.0 以降、use-common-challenge-dir 設定は廃止されます。

顧客による Let's Encrypt ワイルドカード証明書の作成の失敗を防止する

デフォルトで、Let's Encrypt ワイルドカード証明書の発行は顧客の所有するすべてのドメインで可能ですが、ドメインの DNS 構成に応じて発行が成功する場合と失敗する場合があります。SSL It! では、これらの証明書による自動的な保護が許可されないドメインに対し、Let's Encrypt ワイルドカード証明書の発行機能を非表示にすることができます。

SSL It! では、Plesk をプライマリ DNS サーバとして使用するドメインと、Plesk と同期されたサードパーティの DNS サービスを使用するドメインに対してのみ、Let's Encrypt ワイルドカード証明書を自動的に発行できます。DNS サービスが Plesk と同期されていない場合、SSL It! はドメインを Let's Encrypt ワイルドカード証明書で保護することができません。顧客が Let's Encrypt ワイルドカード証明書を作成しようとすると失敗し、顧客がサポートに問い合わせる結果となります。サポートの負荷を低減するために、DNS レコードが Plesk でホストされていないドメインについては、Let's Encrypt ワイルドカード証明書の発行機能を非表示にすることができます。

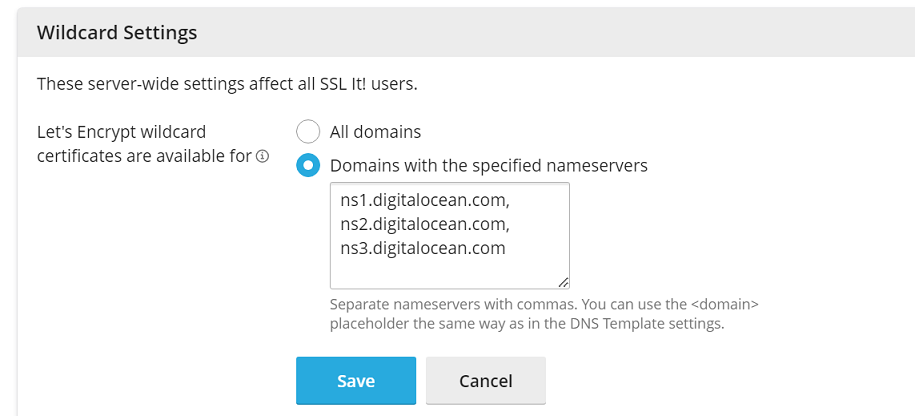

顧客による Let's Encrypt ワイルドカード証明書の作成の失敗を防止するには:

-

[拡張] > [自分の拡張]タブで、[SSL It!]の横の[開く]をクリックします。

-

画面の上部で[設定]をクリックして、[指定されたネームサーバのドメイン]を選択します。

-

その下のテキストボックスに、DNS レコードが Plesk でホストされているドメインまたは Plesk と同期されたサードパーティ DNS サービス(DigitalOcean DNS、Amazon Route 53、または Azure DNS)でホストされているドメインのネームサーバを指定します。

複数のネームサーバを入力する場合はコンマで区切ります。DNS レコードが Plesk でホストされているすべてのドメインのネームサーバを指定する場合、

<domain>プレースホルダを使用できます。ns1.<domain>, ns2.<domain>

-

[Save]をクリックします。

自動的に保護できるドメインに対してのみ、顧客が Let's Encrypt ワイルドカード証明書を発行できるようになります。

また、CLI 経由で Let's Encrypt ワイルドカード証明書の発行機能を非表示にすることもできます。それには、以下のパターンでコマンドを実行します。

plesk ext sslit --wildcard-configuration -enable –nameservers 'ns1.<domain>,ns2.<domain>'

詳細については、plesk ext sslit --help コマンドを実行してください。

有料 SSL/TLS 証明書を注文する機能を制限する

顧客が特定のベンダーの有料 SSL/TLS 証明書を注文する機能を制限するか、[証明書を取得]ボタンを非表示にすることができます。顧客は引き続き Let's Encrypt の SSL/TLS 証明書でウェブサイトを保護できます。

1 つまたは複数のベンダーの有料 SSL/TLS 証明書を注文する機能を制限する:

-

"[extensions]" の下に、以下の行を追加します。

blacklist = <comma-separated list of IDs of SSL It! plugin extensions>

たとえば、Symantec(DigiCert)の SSL/TLS 証明書を注文する機能を制限するには、以下の行を追加します。

[extensions] blacklist = symantec

特定のベンダーの有料 SSL/TLS 証明書を注文する機能を制限しても、既にそのベンダーから SSL/TLS 証明書を購入済みの顧客には影響がありません。特定のベンダーの有料 SSL/TLS 証明書を注文する機能を元に戻すには、panel.ini ファイルを再び編集し、ブラックリストから該当する SSL It! プラグイン拡張の ID を削除します。

[証明書を取得]ボタンを非表示にする:

-

[ext-sslit]の下に、以下の行を追加します。showGetMoreCertificatesLink = false

[証明書を取得]ボタンを非表示にしても、既に SSL/TLS 証明書を購入済みの顧客には影響がありません。また、顧客がウェブサイトを Let's Encrypt の SSL/TLS 証明書で保護する機能にも影響を与えません。さらに、サーバに Sectigo 拡張がインストールされている場合、顧客は[証明書を取得]ボタンが非表示だとしても Sectigo の有料証明書を注文できます。ボタンを表示するには、panel.ini ファイルを再び編集して該当する行を削除します。